金融机构如何防控“撞库”行为

星期日, 四月 25, 2021

前言

本文从盗号方法、撞库是如何协作,以及如何防范与拦截等方面,重点扒一扒“撞库”这个给各行业的业务带来威胁的“毒瘤”。

一、常见盗号方法

社工库查询:社工库就像是储存了所有网站泄露的信息的数据库,黑产通过任意一个用户信息,即可通过社工库查询到用户的密码。

钓鱼网站:受害人从钓鱼短信和钓鱼邮件里点击链接,进入到钓鱼网站,诱导用户输入个人信息,进而实施欺诈。

木马获取:黑产会通过QQ等方式,给受害人发送类似.exe后缀的木马客户端文件,用户点击安装后,黑产就可以在用户不知情的情况下操控电脑,盗取用户信息。

暴力破解和反向猜帐号:暴力破解就是利用程序猜,黑产往往会有一个密码字典,字典里面保存着大量的密码数据。反向猜帐号原理和暴利破解一样,例如密码是123456,帐号就不断尝试其他手机号。

拖库-撞库:与社工库密不可分,黑产用受害人在某网站泄露的账号尝试登陆受害人的其他各类账号(说你呢,就你,懒癌晚期!记个密码都这么懒,要不然就是区分一下大小写,要不然就排列方式换一下,不盗你号盗谁的…)

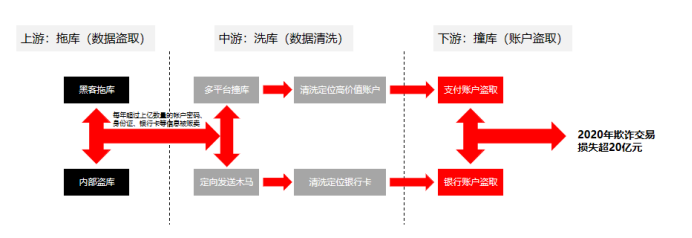

图:交易欺诈黑色产业链

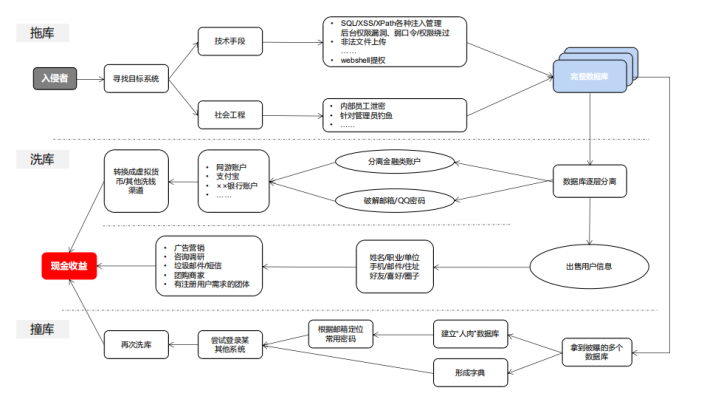

二、拖库-洗库-撞库是如何协作

拖库到撞库过程已经形成非常成熟的黑色产业链,产业链的每一个环节“分工明确,各司其职”这里不做重点阐述,提供一张图片,供研究:

图:“拖库-洗库-撞库”不法分子盈利

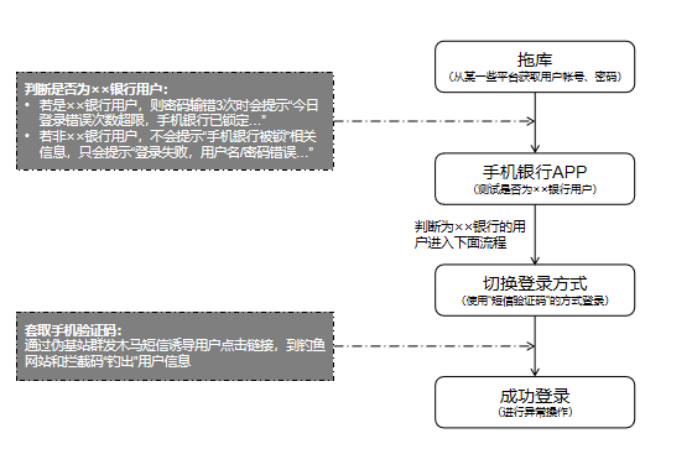

我们以撞库对象为银行客户端为例,看黑产团伙在撞库时是如何操作的:

第一步、黑产通过拖库从某个或多个平台获取用户账号,密码;

第二步、通过不断切换IP池中的IP,以“密码登录”尝试登陆××银行的手机银行客户端,筛选出是××银行的用户。(在尝试登录过程中,若是××银行用户,密码输错三次时,客户端页面会提示“今日登陆次数超限,手机银行已锁定…”;若不是××银行用户,则不会提示上述信息,只会提示“登录失败,用户名/密码错误”);

第三步、将步骤2筛选出的手机号对应用户个人信息,通过伪基站发送木马短信,诱导点击链接,到钓鱼网站和拦截码“钓出”用户信息和验证码;

第四步、再次登录××银行手机客户端,切换登录方式:由“密码登录”->“短信验证码登录”→将步骤3获取到的用户手机验证码输入→成功登陆→实施欺诈。

PS.撞库只是为了盗号?NO

- 有些平台会验证你在某些站点是否注册过帐号,如果没有注册,就会时刻提醒你,引导你注册。

- 通过受害人在哪些某平台注册帐号,来判断受害人是什么样的人,然后推送相应的消息。

以上两种情况是某些平台为了营销,引流的一种方法,虽然没有盗号,但也算侵犯了个人隐私。

三、撞库如何防范与拦截

个人

如今,手机已成为每个人离不开的信息终端,不仅是人们的通信工具,还捆绑了各种银行卡、App等等,与人们的日常生活密不可分。

- 尽量减少在不同网站使用相同密码:增加黑产暴力破解和反向猜账号的难度。

- 定期更换常用密码:每3-6个月更换一次自己所有的支付密码。黑产手里往往掌握大量社工库,经常更换密码可以减小社工库信息的有效性。

- 尽量使用扫码登录的方式:黑产会采用自动化的方式提交撞库信息,扫码登录会增加黑产的人力成本。

- 切勿随意点击不明链接,安装不明软件:避免误下病毒App或误入风险网址,被黑产窃取个人信息。

- 单独为手机SIM卡设置密码,在手机失窃后,可在一定程度上防止黑产接收验证码。

- 借助手机杀毒软件增加手机的安全指数。

银行

反欺诈不是依靠单一的功能就能实现。同样,撞库的拦截也需要多种手段叠加之后才能达到预期的效果。

1. 验证码

验证码是第一道门槛。单次撞库期间的登录请求量至少是百万级别的,这么大的量级不可能是人工操作,一定是程序自动操作。验证码用于识别是人还是机器,在拦截撞库中发挥很大作用。

验证码拦截撞库的思路:增加验证码套数;更换验证码类型。

对于任何一种验证码,人工打码都是绕不过的一道坎。对于验证码而言,只要能将撞库逼到人工打码这条路上,就算是成功。因为人工打码是有成本的,只要不断地抬高黑产的成本,当成本大于收益的时候,撞库自然就停止。

2. 行为监控

撞库涉及的页面通常只有登录页。而登录页面的元素和交互都较少,可以收集的行为不多。比较常见的行为如下:

- 鼠标轨迹:收集起来较为麻烦,而且要考虑到客户端没有鼠标这个情况,适用性较低,不建议考虑。

- 输入框激活时间和输入框键盘点击数:这两个信息价值比较大,即使不能识别也可以直观地延长对方在页面停留的时间。时间成本也是成本的一环。但需要注意这个信息的采集可能被对方伪造,需要考虑如何防范。

- Referer:相对来说意义较小,因为登录页往往是首页,直接访问的请求较多。

3. 登录策略限制

基于IP、用户常驻城市、用户常用设备、登录频率、登录结果等信息,以策略的方式对登录行为进行限制。

对于小批量的行为,IP资源可以认为是无限的。但对于短期内大量的行为,IP资源就可以认为是有限的了。对于百万的登录请求,如果每个IP只发2次,就需要50万个不同IP。这是一个非常大的量。

常见的策略例子如:短时间内,同一IP上登录了多个不在常驻城市且不在常用设备上的用户,并且登录结果全是失败,可以认为这些登录全是撞库并且是危险IP。

四、芯盾时代智能验证码

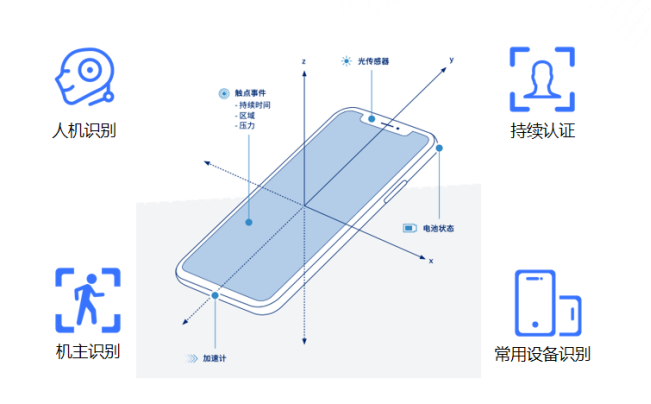

芯盾时代基于终端风险感知、生物探针技术和机器学习模型,打造安全可靠、用户体验良好的Captcha产品。

设计体系:核心解决安全和用户体验

- 防模拟

人机行为数据刻画及识别

- 防伪造

多维数据校验,UA、攻击框架、IP等

- 防暴力

动态底库,数据加密,SDK混淆

- 多模型

不同应用场景下多模型算法

- 极致体验

安全用户轻点即过,风险用户校验不同类型的验证码

- 多场景

根据不同场景风险匹配不同类型的验证码

- 自定义

提供自定义底库及Logo,强化品牌形象

- 核心技术

- 终端风险感知

通过对终端环境威胁检测、篡改威胁检测、恶意软件检测等多维度数据校验,辅助Captcha完成风险识别,智能匹配不同类型验证码

- 生物探针

基于行为生物和行为序列分析,以无感知的方式完成人机识别,并且难以伪造

- 产品功能

基于风险感知与行为生物分析技术,根据风险程度智适应选择不同难度的验证方式,抵御恶意机器攻击。

产品功能页面展示

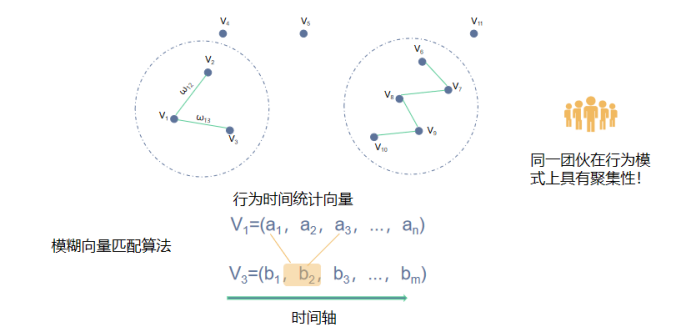

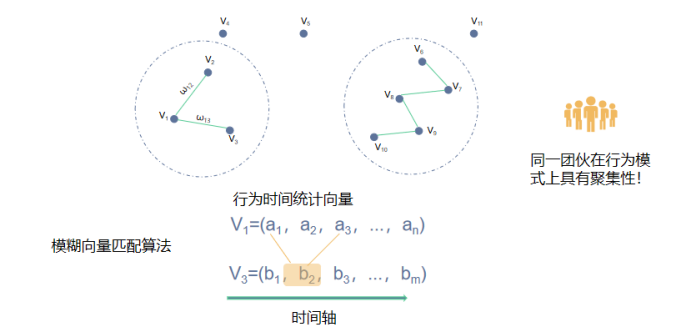

- 机器学习模型识别团伙作案

芯盾时代利用团伙作案的时间聚集性和行为一致性特点,通过构建用户的行为特征,运用多种策略,算法进行建模,识别出具有高度一致性的群组。从而可以在ip,设备,帐号等层面识别可疑团伙。机器学习模型可以对其他方法识别出的结果集做很好的补充。

总结

反欺诈的终极目标当然是杜绝一切欺诈行为,虽然这个目标很难实现,但我们可以通过不断提高欺诈门槛、增加欺诈成本从而压缩欺诈利润空间的方法,最终让黑灰产主动放弃欺诈行为。

![]()

芯盾时代

芯盾时代是业务安全产品和服务提供商,率先提出“以人为核心的业务安全”理念的公司。芯盾时代持续引领业务安全技术发展方向,以人工智能赋能信息安全,为客户提供场景化全生命周期业务安全防护方案,助力客户打造安全、智能、可信的业务体系。

如有侵权请联系:admin#unsafe.sh