lucywang 资讯 2021-04-07 10:00:00

收藏

导语:在过去的两个月中,安全研究人员一直在与新型“BazarCall”恶意软件进行各种攻防之争,该恶意软件使用客服中心传播一些最具破坏性的Windows恶意软件。

在过去的两个月中,安全研究人员一直在与新型“BazarCall”恶意软件进行各种攻防之争,该恶意软件使用客服中心传播一些最具破坏性的Windows恶意软件。

这个新的恶意软件被发现是在一月下旬由客服中心传播的,其名称为BazarCall或BazaCall,因为攻击者最初是使用它来安装BazarLoader恶意软件的。

在传播其他恶意软件的同时,研究人员继续将该传播活动命名为BazarCall。

像许多恶意软件活动一样,BazarCall从网络钓鱼电子邮件开始,但逐渐发展出了一种新颖的传播方法,即使用电话中心传播安装了恶意软件的恶意Excel文档。

BazarCall电子邮件不会将附件与电子邮件捆绑在一起,而是会提示用户拨打电话以取消订阅,然后自动对其进行收费。然后,这些客服中心会将用户重定向到一个自定义的网站,以下载安装BazarCall恶意软件的“取消表单。

客服中心利用网络钓鱼电子邮件发起攻击

BazarCall攻击都是从针对公司用户的网络钓鱼电子邮件开始的,该电子邮件会通知收件人的免费试用期将用尽。但是,这些电子邮件没有提供有关所谓的订阅的任何详细信息。

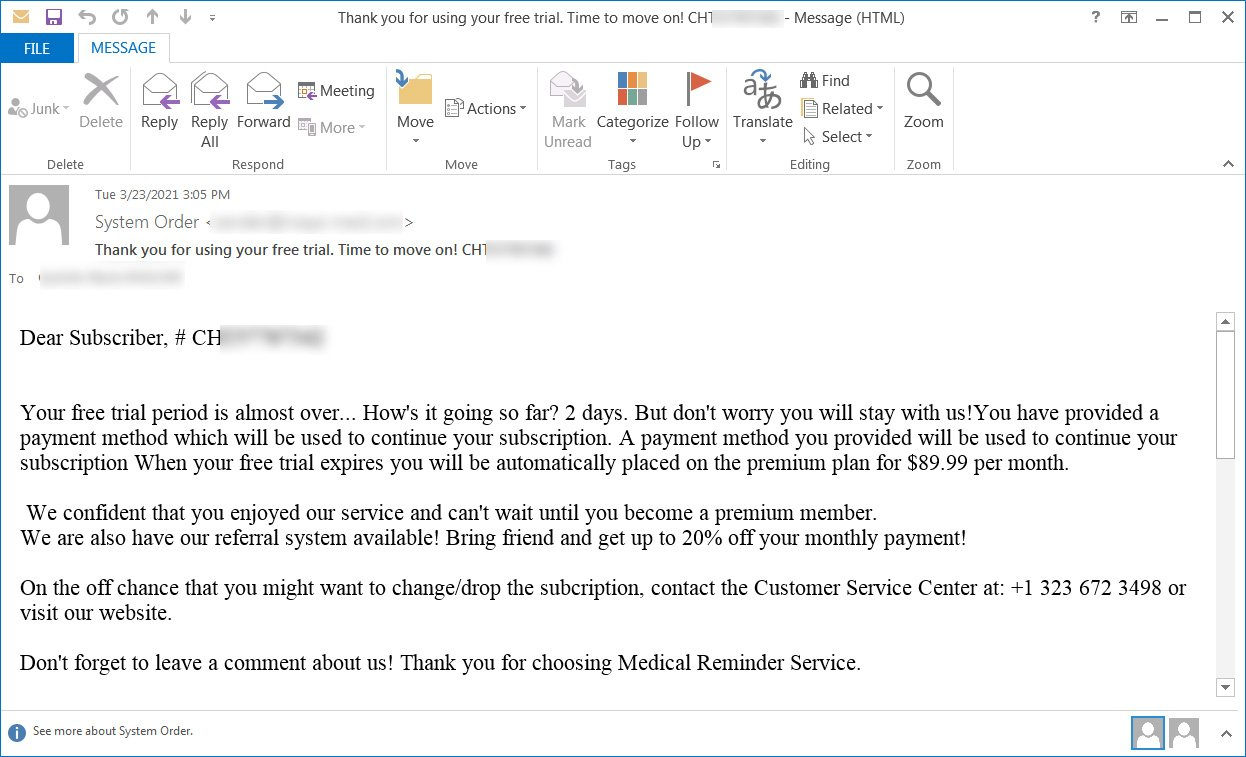

然后,这些电子邮件会提示用户联系列出的电话号码,如果要继续订阅,则需要支付69.99美元至89.99美元的续订费用,如下面的示例BazarCall网络钓鱼电子邮件所示。

BazarCall电子邮件示例

虽然BleepingComputer看到的大部分电子邮件来自虚构的名为“医疗提醒服务公司”的公司,但这些电子邮件还使用了其他虚假公司名称,例如“iMed Service, Inc. ”, “Blue Cart Service, Inc. ”以及“iMers, Inc. ”。

这些电子邮件都使用类似的主题,例如“谢谢你使用免费试用版”或“你的免费试用期即将结束!”安全研究人员ExecuteMalware已经总结了此攻击所使用的电子邮件主题。

当收件人拨打列出的电话号码时,会出现占线情况,然后当你挂断电话后,会有客服人员给你回拨电话。当要求提供更多信息或如何取消订阅时,客服中心代理会要求受害者提供电子邮件中包含的唯一客户ID。

Binary Defense威胁搜寻与反情报副总裁Randy Pargman告诉BleepingComputer,这个唯一的客户ID是攻击的核心组成部分,客服中心使用它来确定呼叫者是否是目标受害者。

Pargman在有关BazarCall的对话中告诉BleepingComputer :

“当你在电话上给他们一个有效的客户号码时,他们将能够识别收到该电子邮件的公司。但是,如果你给他们一个错误的电话号码,他们只会告诉你他们取消了你的订单,这一切都很好,而无需发送给你登录的网站。”

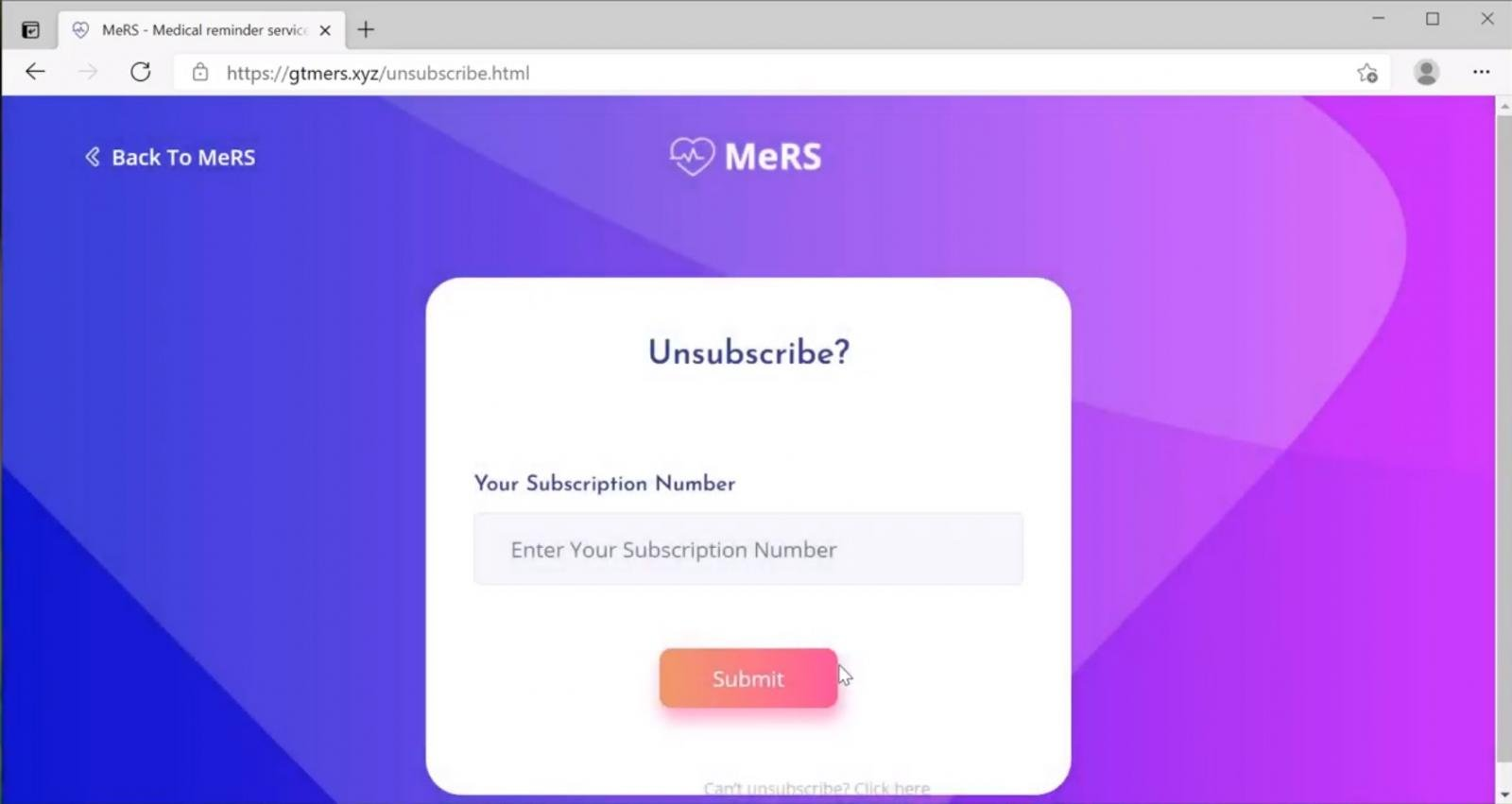

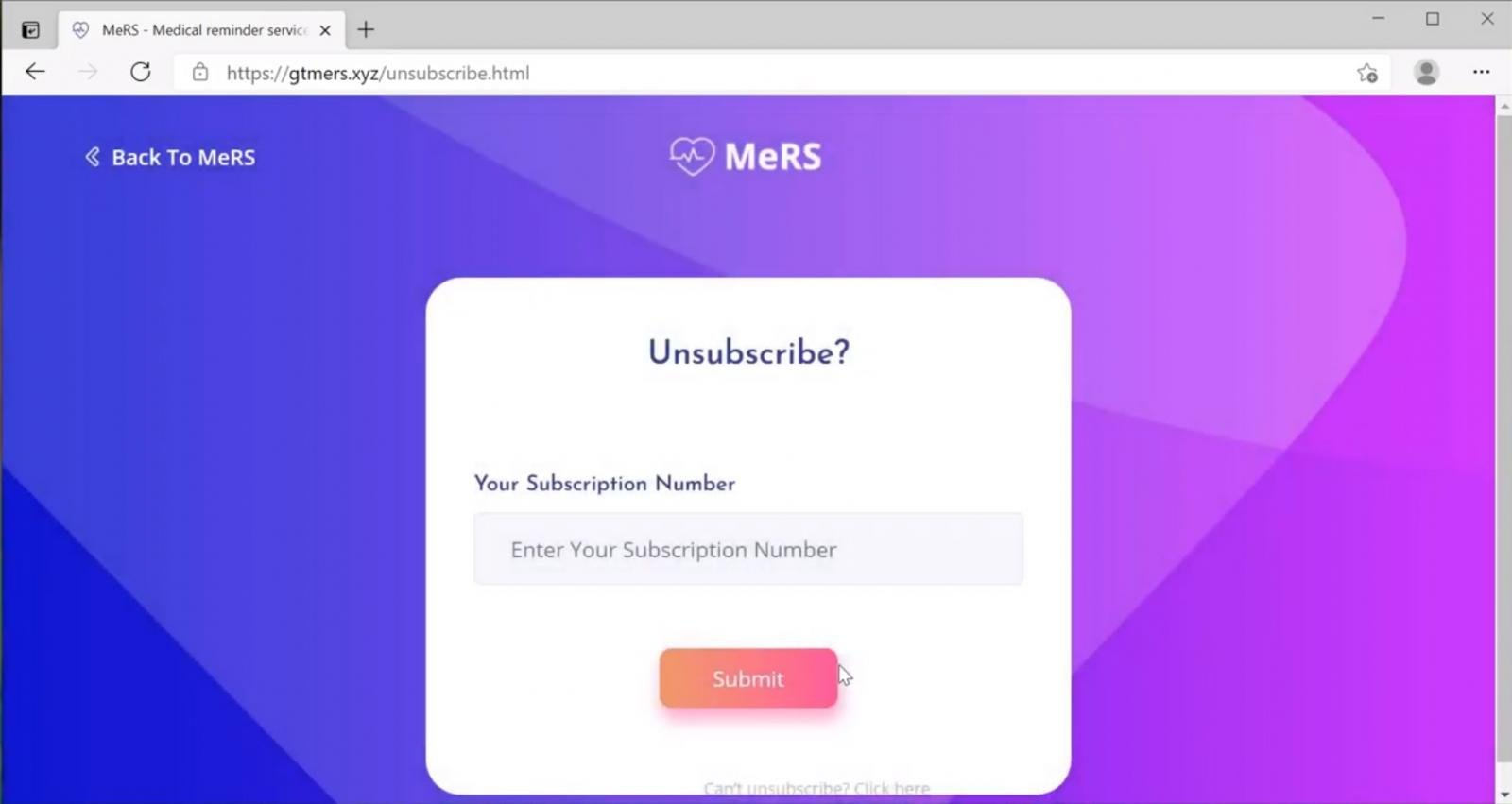

如果提供了正确的客户ID,则客服中心代理将把用户重定向到一个假冒的网站,该网站会假冒成一家医疗服务公司。电话代理将与受害者保持联系,并引导他们进入一个取消页面,在该页面中,他们将被提示输入客户ID,如下所示。

BazarCall传播网站

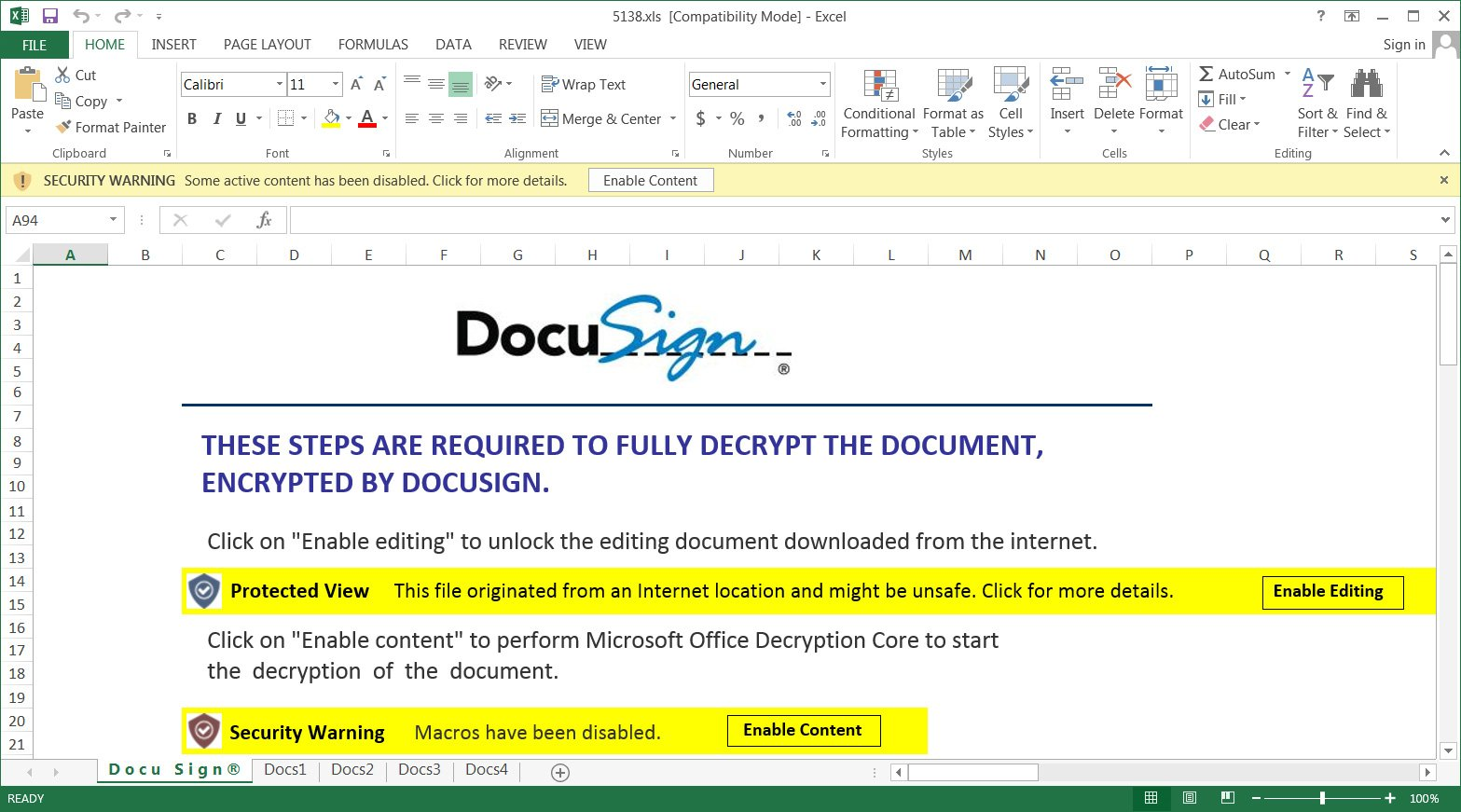

当用户输入其客户ID号时,网站将自动提示浏览器下载Excel文档(xls或xlsb)。然后,客服中心代理将帮助受害者打开文件,然后点击“启用内容”按钮以启用恶意宏。

在Pargman进行的一些通话中,攻击者会指示他禁用杀毒软件,以防止恶意文件被检测到。

恶意的BazarCall Excel文档

当Excel宏被启用时,BazarCall恶意软件将被下载并在受害者的电脑上执行。

当BazarCall活动首次开始时,它曾用于传播BazarLoader恶意软件,但也已开始传播TrickBot,IcedID,Gozi IFSB和其他恶意软件。

这些Windows感染特别危险,因为它们提供对受感染企业网络的远程访问,在这些网络中,攻击者通过网络横向传播,以窃取数据或部署勒索软件。

攻击者使用BazarLoader和Trickbot部署Ryuk或Conti勒索软件,而IcedID过去曾用于部署现已不存在的Maze和Egregor勒索软件感染。

安全研究员布拉德·邓肯(Brad Duncan)分享了一段视频,演示了客服中心的呼叫及其向毫无戒心的受害者传播恶意文件的过程。

通过传播即服务进行部署

虽然BazarLoader和TrickBot感染被认为是由同一“TrickBot”黑客集团造成的,但其他分布式感染与这些攻击者无关。

因此,Pargman告诉BleepingComputer,他相信另一个攻击者组织正在运营客服中心,并将传播作为服务即传播方式出租出去。

Pargman解释说:

“我相信这是一种公开发行的服务,UNC1878可能是他们的客户。”

Cryptolaemus安全研究员Joseph Roosen告诉BleepingComputer,该传播服务像一家常规公司一样运行,并在周一至周五的正常时间上班。

由于攻击者使用的基础架构不断变化,因此BleepingComputer在过去四天与客服中心联系的尝试均未成功。

由于Pargman,Roosen,Duncan,Cyjax的William Thomas,TheAnalyst和ExecuteMalware等研究人员的努力,传播服务被迫不断更改其电话号码和托管站点。

不幸的是,由于BazarCall的传播方法可以成功绕开安全检测,恶意软件样本通常在VirusTotal上具有非常低的检测率。

此外,从BleepingComputer看到的电子邮件中,研究人员分析这种骗局的得手率非常高,因为受害者认为自己的订阅是合法的,需要取消。

本文翻译自:https://www.bleepingcomputer.com/news/security/bazarcall-malware-uses-malicious-call-centers-to-infect-victims/?__cf_chl_jschl_tk__=b1218753cba950bec2a640f2d59f7a8109c7a794-1617251493-0-AXaJDo8nOIyCbJKVmSJLWNHBippSIg3JzZ4Bn-cdLY8sfXDlKjwNDQp9LA-2Ar29vUCbHwppydzVwCVw6T5uLY5esr2nxi305NJdGoPzA5VB95SMB-nmAt_NEv7ptk0eKTGNsPdlWSkNx8RXpPmrnGxj2NN_n4TeDmmVvsgTkMVcDG9BClqKSoTKaoQOPIyHsEkD1kuKGxa2gftNDVAb7KNH1fTDjudeYoZvUCoeJQqXazXRmFOjWhofAiqoVEl_Ad7pg5TwBqoJDezrH3kr6m5yJY2F4L2WnteUZ0qYSTfEbypq2hstR-R25LcR4k-c6UolAk6JhlbATOdOcrNPssELmPvPnb62VPnGTo_D3aQSqp2FnLCU6DaaoU5JLGaPIDcQrrffQpb_jDB4clOcV1xscl9bCBmx1-wvzg8IfT97EmyIWpi7fDU8QOXyF-QLlV1ePHZNJ6wyyMz6j9xDEHpRPtgs1RqtXxuFCbZ7su2y如若转载,请注明原文地址:

如有侵权请联系:admin#unsafe.sh