这个是2个月前的项目,思路也是挺简单的,还是给兄弟们分享分享,首先还是常规的站点,我们进去看看

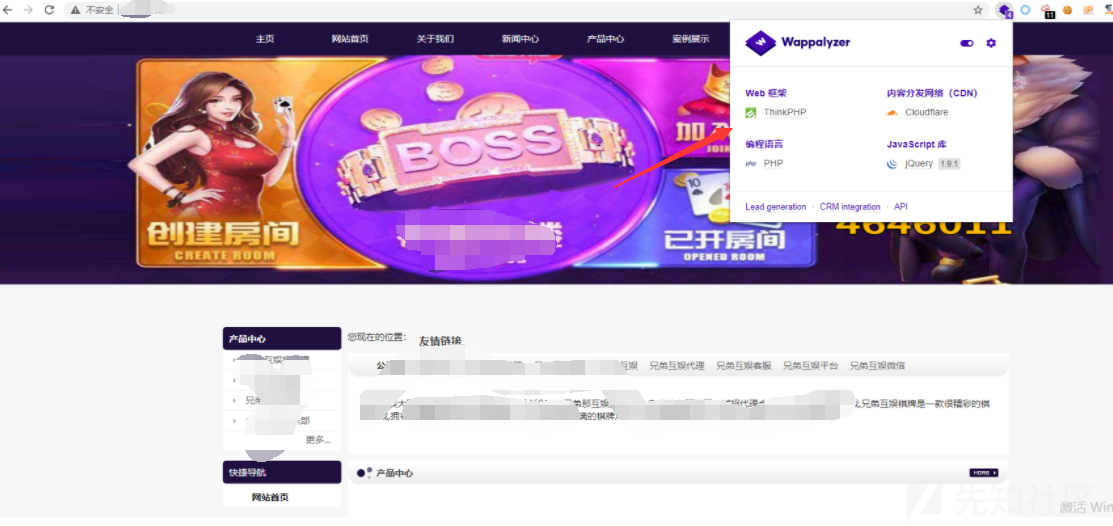

可以看见这个网站为thinkphp,当然,当时就很开心,因为自己打tp的站打的太多了,然后再进一步细看。

我们可以得知这个web站点的版本为tp3.2.3。当时的思路为如下。

第一,找xss,找到cookie找到后台,然后tp3.2.3缓存拿下

第二,找注入,出账号密码,进入后台,然后tp3.2.3缓存拿下。

第三,找登录日志,fuzzing出日志,然后拿到后台账号和密码,这三种思路

在找洞的过程中,并没有找到xss和sql注入,所以,我们这边就把思路锁定在了日志身上。然后成功fuzzing出我们的日志,但是却很失望,这个日志就是一些我们扫描器,或者探测sql的payload,丝毫没有半点用处,不过这个日志的位置兄弟们可以大概记一记。

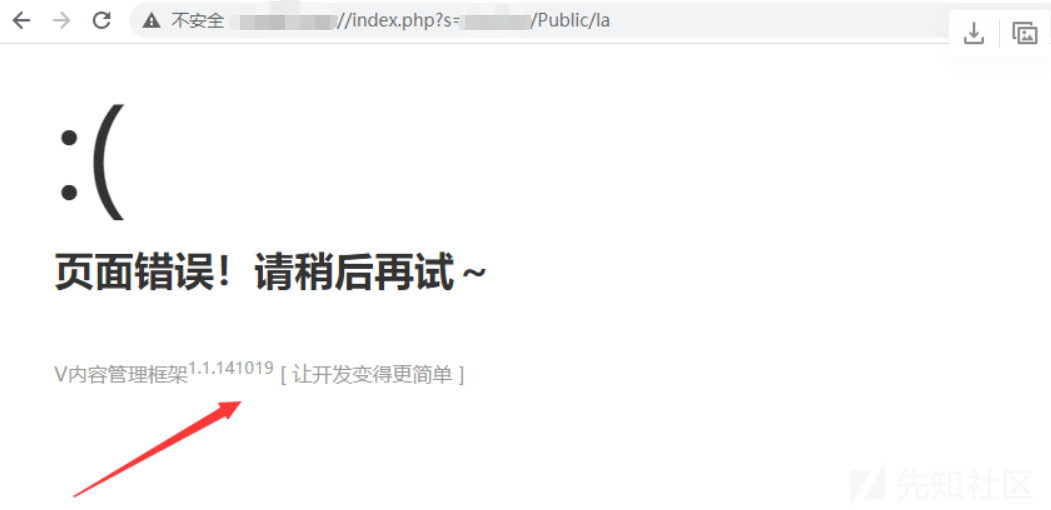

现在只有一个思路,去后台,看看是不是弱口令。很遗憾不是,但是我却发现这个后台很奇怪,不像是tp的框架,敏锐的直觉告诉我,这个站应该是tp二次更改过的,给兄弟们看看网站后台。

然后更具经验习惯性的报错,然后成功的爆出了其版本号。

然后百度了一下,发现其为onethink的模板,然后在网上寻找公开的exp进攻,网上有2个,一个是注入,一个是ssrf,注入失败了,这里就不说了,还有一个就是ssrf。

然后这里说说我的思路,一般用ssrf去读一些配置文件,或者6379的redis,但是这台服务器不能读到有价值的东西,所以,目前的思路就是获取该服务器的真实IP,然后找旁站,将其拿下。

ok,思路理清,开始操作,首先在我的vps上监听,然后用exp打,最终成功的将目标的真实ip打过来了。

burp里的地址为ssrf payload的地址,我们成功将其的真实IP打过来。

然后IP反查,我用的微步,去掉反差错误的ip,总共有39个网站。

然后对这39个网站的后台进行弱口令测试,成功的测出一个弱口令,其实算强口令,密码为网站域名。

然后进入后台以后,在网上搜索exp,成功将其拿下。

最后跨到目标主站,成功将其拿下,此次任务结束。

点击收藏 | 0 关注 | 1

如有侵权请联系:admin#unsafe.sh