2021-03-24 16:30:22 Author: xz.aliyun.com(查看原文) 阅读量:112 收藏

2021年3月24日,阿里云应急响应中心监测到国内某安全团队公开披露 ntopng 权限绕过与任意代码执行漏洞,其CVE号为 CVE-2021-28073、CVE-2021-28074。

漏洞描述

ntopng是一款基于Web的流量分析与集流工具。2021年3月24日,阿里云应急响应中心监测到国内某安全团队公开披露 ntopng 权限绕过与任意代码执行漏洞,其CVE号为 CVE-2021-28073、CVE-2021-28074。攻击者可构造恶意请求,绕过相关认证,配合相关功能造成任意代码执行,控制服务器。ntopng官方团队已于2021年3月5日发布相关commit代码进行修复,阿里云应急响应中心提醒 ntopng 用户尽快采取安全措施阻止漏洞攻击。

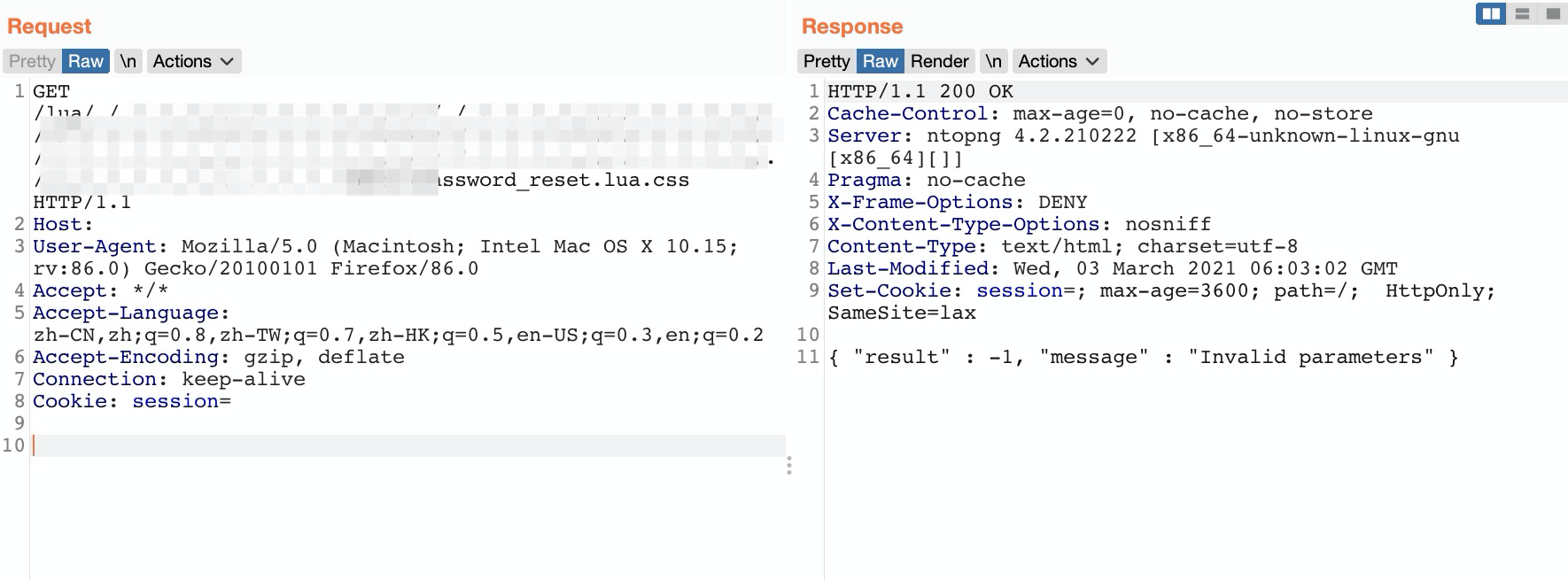

漏洞复现

阿里云安全工程师已第一时间复现该认证绕过漏洞。

漏洞评级

CVE-2021-28073、CVE-2021-28074 ntopng 权限绕过与任意代码执行漏洞 高危

漏洞细节:公开

漏洞POC:公开

漏洞EXP:未公开

在野利用:未知

影响版本

ntopng commit < e8b9721479f401f595c5c7bb151819aceb03ad71

安全版本

ntopng commit >= e8b9721479f401f595c5c7bb151819aceb03ad71

安全建议

1、将 ntopng 更新至相关commit记录之后。

2、若无特殊需要,建议利用阿里云安全组功能设置ntopng仅对可信地址开放。

相关链接

https://github.com/ntop/ntopng/commit/e8b9721479f401f595c5c7bb151819aceb03ad71

云盾WAF已可防护该类漏洞,并提供7天免费漏洞应急服务,为您争取漏洞修复时间,应急开通地址:https://c.tb.cn/I3.XzCtR

阿里云云安全中心应急漏洞模块已支持对该漏洞一键检测

阿里云云防火墙已可防御此漏洞攻击

我们会关注后续进展,请随时关注官方公告。

如有任何问题,可随时通过工单或服务电话95187联系反馈。

阿里云应急响应中心

2021.3.24

欢迎关注阿里云应急响应公众号

如有侵权请联系:admin#unsafe.sh