官方公众号企业安全新浪微博

FreeBuf.COM网络安全行业门户,每日发布专业的安全资讯、技术剖析。

FreeBuf+小程序

在芯片紧缺的时候,高通芯片曝出了0day漏洞,这无疑是雪上加霜。

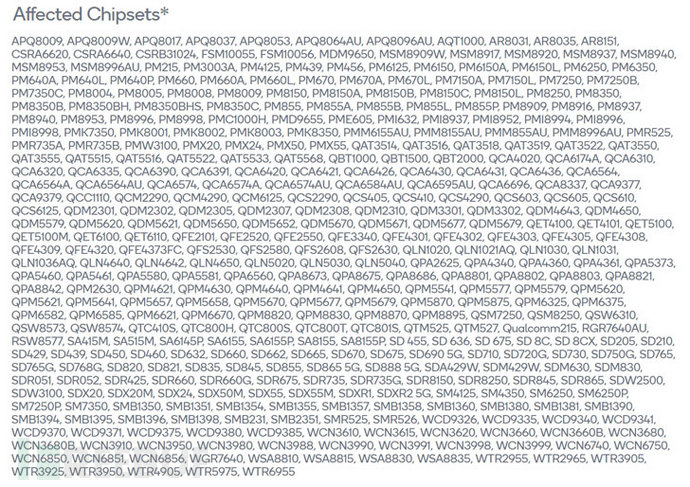

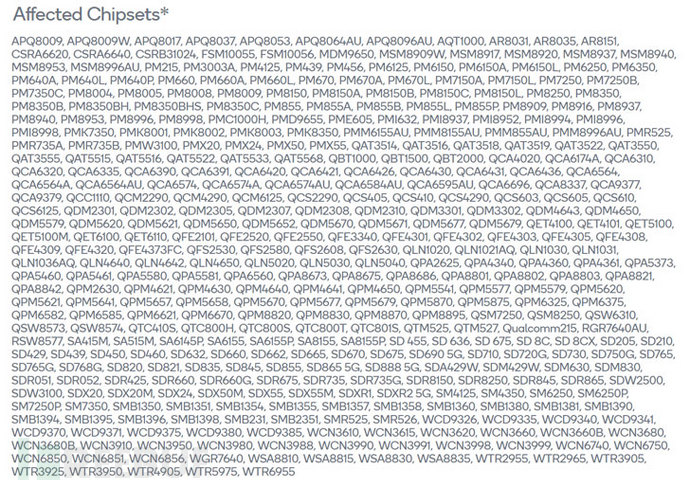

3月23日,谷歌披露了一个影响使用高通芯片组的安卓终端0day漏洞,攻击者可以利用该漏洞定向发起攻击。目前,该漏洞已修复。

该漏洞编号为CVE-2020-11261(CVSS评分8.4),和高通公司图形组件中的 "不当输入验证 "问题有关。当攻击者设计的应用程序请求访问设备大容量内存时,该漏洞可能会被利用,从而引发内存损坏。

该漏洞编号为CVE-2020-11261(CVSS评分8.4),和高通公司图形组件中的 "不当输入验证 "问题有关。当攻击者设计的应用程序请求访问设备大容量内存时,该漏洞可能会被利用,从而引发内存损坏。

谷歌在3月18日更新的1月安全公告中表示,“有迹象表明,该漏洞可能会被用于定向攻击。”在2020年7月20日,谷歌安卓安全团队发现该漏洞后汇报给了高通,并在2021年修复了该漏洞。

值得庆幸是,该漏洞的访问形式是 "本地",因此利用该漏洞需要对设备进行本地访问。换言之,攻击者需要对智能设备进行物理访问,或者使用水坑、恶意代码传播引发攻击链等其他手段。

值得庆幸是,该漏洞的访问形式是 "本地",因此利用该漏洞需要对设备进行本地访问。换言之,攻击者需要对智能设备进行物理访问,或者使用水坑、恶意代码传播引发攻击链等其他手段。

具体的攻击细节、“幕后黑手”和目标受害人尚未公布,防止该漏洞的后续利用。因为该漏洞本身的影响范围,所以用户需尽快进行安全更新,防止自己的安卓设备遭利用,泄露个人信息。

这已经不是高通芯片第一次曝出安全漏洞了。在2020年12月8月10日,安全研究组织发现高通的DSP芯片存在400多个易受攻击的漏洞。一旦漏洞遭利用,则会有以下危害:

攻击者可以将手机变成一个完美的间谍工具,无需任何用户操作。可以从手机中轻易获得包括照片、视频、通话录音、实时语言、GPS和位置数据等隐私信息。

攻击者能够使手机持续无响应,使存储在手机上的所有信息永久无法使用(包括照片、视频、联系方式等)。

恶意软件和其他恶意代码可以完全隐藏其活动,难以发现。

参考来源:

WARNING: A New Android Zero-Day Vulnerability Is Under Active Attack