接着上次的继续来,通过其他信息收集找到他的一个真实IP,进行C段扫描发现其他的一些系统。

还是活动页面:

是tp 5.0.23(存在rce漏洞)

利用payload:

发现还是命令执行函数被禁用

查看phpinfo()被禁用那些函数(能不能侥幸一下看看命令执行函数有遗漏)

查看还是全部禁用(听其他小伙伴说这是利用脚本全部一次生成的)

看看能否上木马:

利用上次的写法并没有写上去,最后尝试base64成功写入。(还是菜刀连接,哈哈哈)

查看权限还是一样,安全模式。

上其他的木马:(连接哥斯拉)

发现可以突破一些权限吧。还是哥斯拉牛逼。

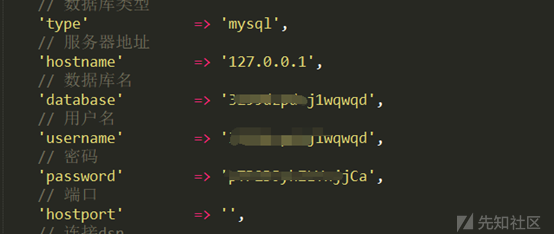

寻找数据库,拖数据再说。

一一连接,脱裤再讲。

其中发现3个后台管路员密码,其中一个没解出来。

找出所解出来的网站后台。

将源码一一脱下来。

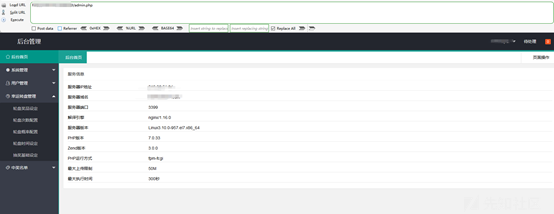

先查看一些那些网站后台,有啥东西。

还想单车变摩托?这种抽奖活动都是一样,中奖几率百分之0。远离赌博关爱家人。

会员还比较多的。

另一个活动后台:

发现这是机器人还是玩家,各个富的流油。

最终发现有5.5k会员账号。

结束,脱下会员信息,方便其他操作(例如:爆破一些代理用户啥的,想想就行!)。

文章来源: http://xz.aliyun.com/t/9280

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh