作者:Yenn_

原文链接: https://0xdf1001f.github.io/2020/12/14/Golang-Malware-Reverse/

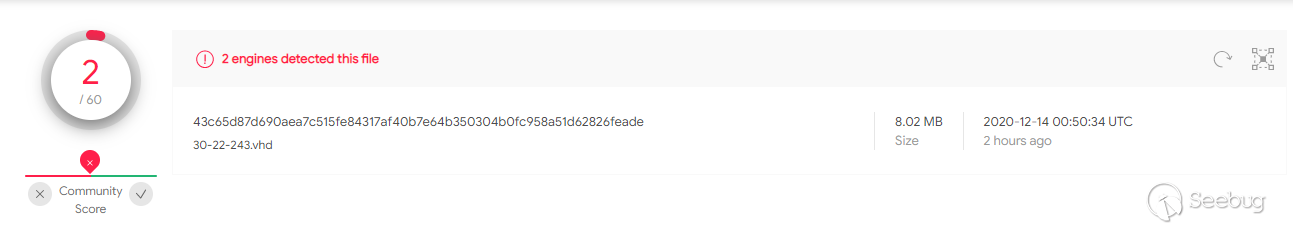

样本是一个.VHD的文件,距第一次上传VT已经好几天了,杀毒引擎查杀率很低,估计是.VHD虚拟磁盘的原因

样本已经好几天了,为什么分析的这么慢

因为我周末忙着和基努李维斯把夜之城烧成灰

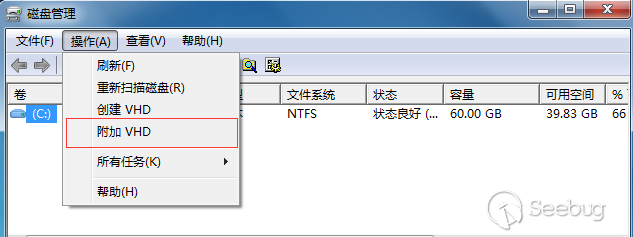

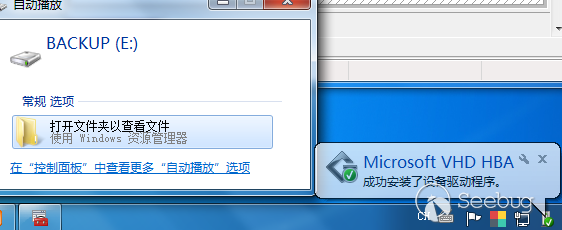

VHD,微软 Microsoft Virtual Hard Disk format(虚拟磁盘)格式,既然是磁盘,就需要挂载在系统,在Win10下可以直接双击运行,在Win7,需要打开磁盘管理器添加.

Win+R输入diskmgmt.msc,在系统中附加VHD

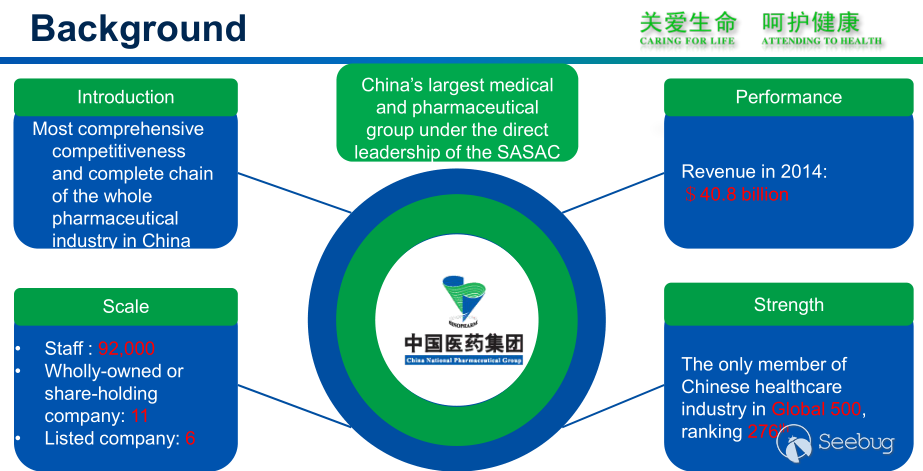

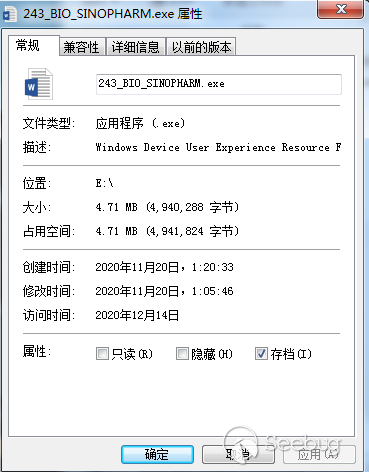

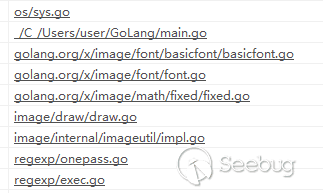

完成后打开,得到两个文件,一个是正常的pdf文件,与中国医药集团相关,中国医药集团一直参与研制新冠疫情疫苗,另一个文件是伪装为Office Word文件的exe程序,由GO语言编写,去掉了Go语言的符号

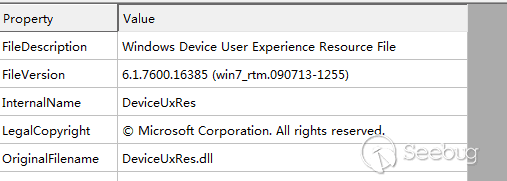

可以看见样本的原始文件名为“DeviceUxRes.dll”,样本为Zebrocy的Go版本

DIE 1.0没查出语言,不过从样本内字符串来看,基本为Golang了

试了一下,DIE 3.0可直接识别出GO(1.10)版本

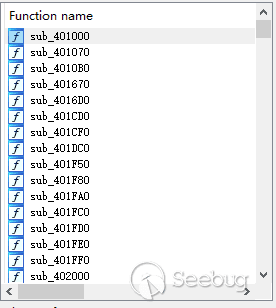

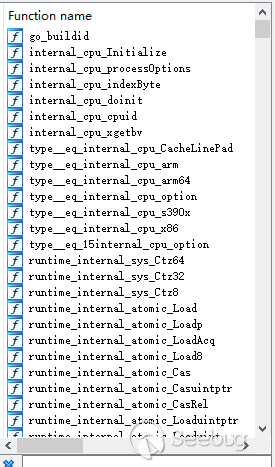

样本在Build过程中删除了Go符号,IDA一个函数都不能识别,DIE识别出了Go版本,用IDA插件IDAGolangHelpe可以基本识别出函数

对比:

样本内字符串都被Gobfuscate混淆加密,在每次使用的字符串的时候,通过函数XOR计算解密出字符串

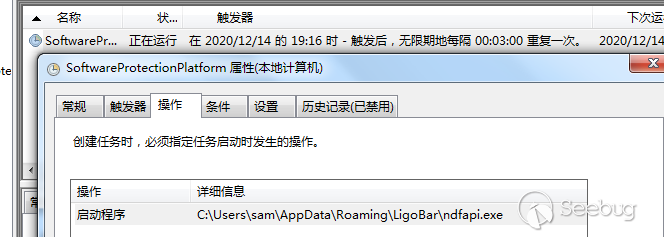

样本将自身,将自身重命名为.doc文件,并且Copy到%APPDATA%\LigoBar\目录下更名为ndfapi.exe,设置计划任务启动移动后的程序,每3分钟启动一次

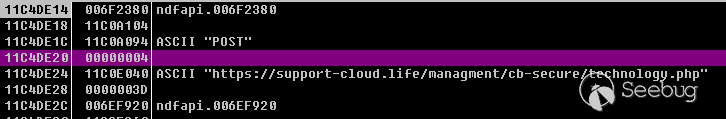

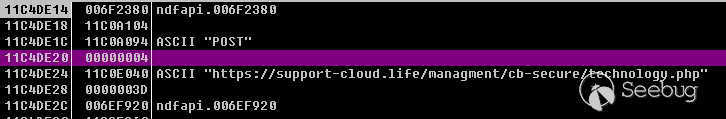

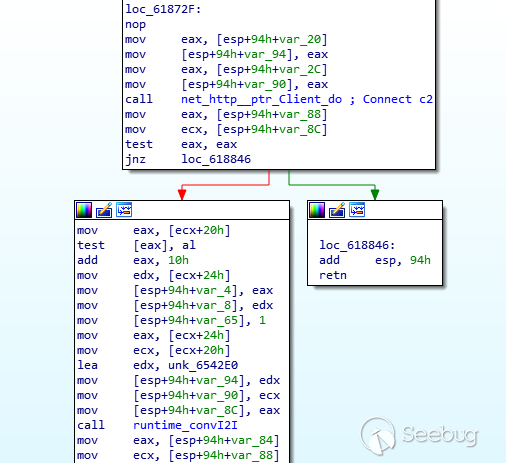

样本通过IsDebugPresent()函数反调试,如果检测到调试状态则进入循环的sleep状态,将获取的信息发往C2,并从C2读取返回保存到本地并执行

这次的样本中没有以往Zebrocy木马的搜集大量个人信息回传,上传屏幕截图并从C2获取后续内容.

本文由 Seebug Paper 发布,如需转载请注明来源。本文地址:https://paper.seebug.org/1510/

本文由 Seebug Paper 发布,如需转载请注明来源。本文地址:https://paper.seebug.org/1510/