前期APT34组织曝光情况《APT34泄密武器分析报告》,该组织为伊朗APT组织,自2014年起,持续对中东及亚洲等地区发起APT攻击,自今年以来名为“Lab Dookhtegan”的用户在Telegram上持续对该组织使用工具、攻击目标、内部成员等信息进行曝光。近日该用户又接连曝光该组织内部情况包括人员信息、工具与项目、攻击行为、内部文件四个部分。

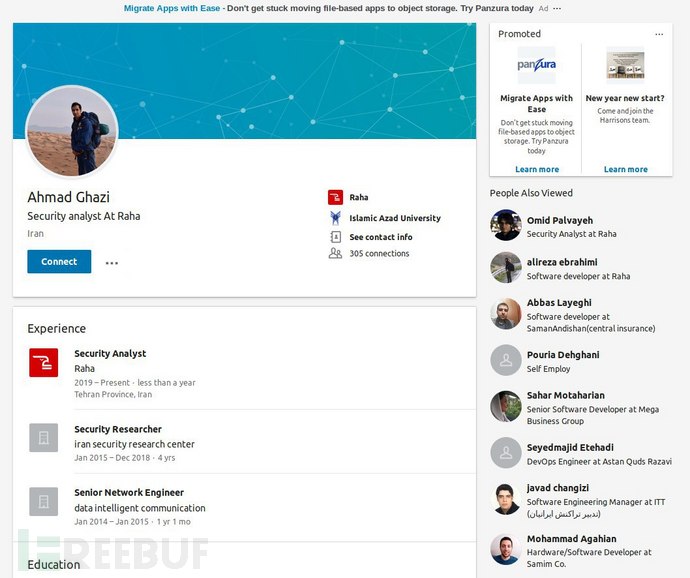

组织成员信息曝光

自上一次apt34信息曝光以来,该用户为打击伊朗情报部门持续对组织内部成员进行多方面挖掘曝光。从组织成员使用的社交账号、github等各个方面进行分析关联,对组织成员的个人信息,如照片、联系方式、社交网站、工作方式等进行曝光。目前曝光人数编号已至16号,以下为部分人员图片。

内部项目及工具曝光

本次再次曝光了组织核心内部使用的工具及研发项目等信息。其中包含多款针对ExchangeServer邮件服务器工具以及webshell和后门工具。

1.ExchangeServer邮件服务器爆破工具

在上一次曝光中可以发现该组织针对ExchangeServer邮件服务器进行了大规模的渗透入侵,本次曝光中该用户曝光了该组织使用的针对邮件服务器密码破解的工具Json。

该工具可根据邮件服务器版本、登录方式等进行设置,使用者可自行配置破解字典库以及运行线程等信息。

该工具可根据邮件服务器版本、登录方式等进行设置,使用者可自行配置破解字典库以及运行线程等信息。

2.Link Checker

3.Flamingo邮件下载器

4.MailSniperManager邮件快速查找工具

4.MailSniperManager邮件快速查找工具

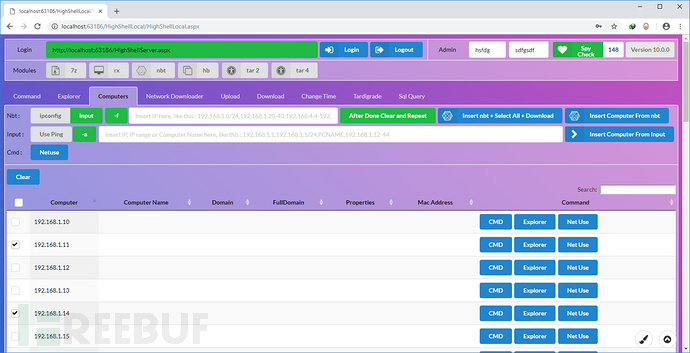

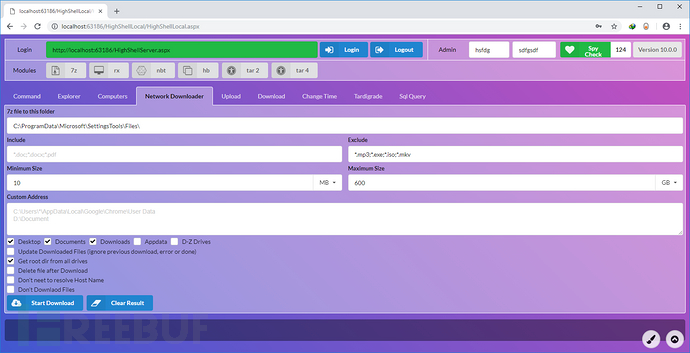

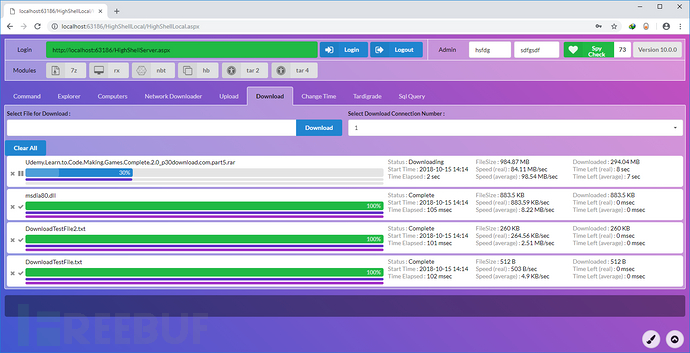

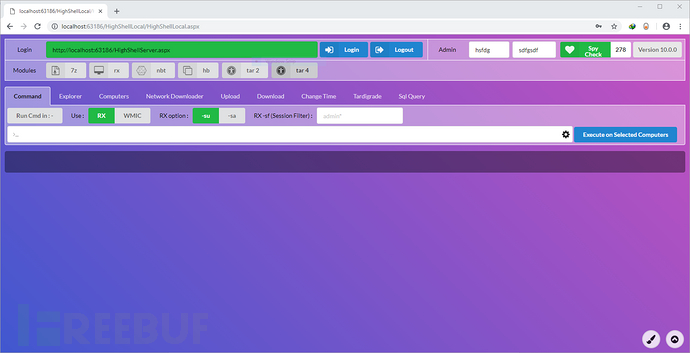

5.WebShell控制端与新功能

5.WebShell控制端与新功能

组织攻击行为曝光

该用户曝光该组织针对黎巴嫩网络攻击行为。伊朗情报部使用的一项重要的网络工具活动,基于DNSpionage活动的Karkoff工具。

涉及到的域名有:

涉及到的域名有:

具体研究报告链接:《DNSpionage brings out the Karkoff》

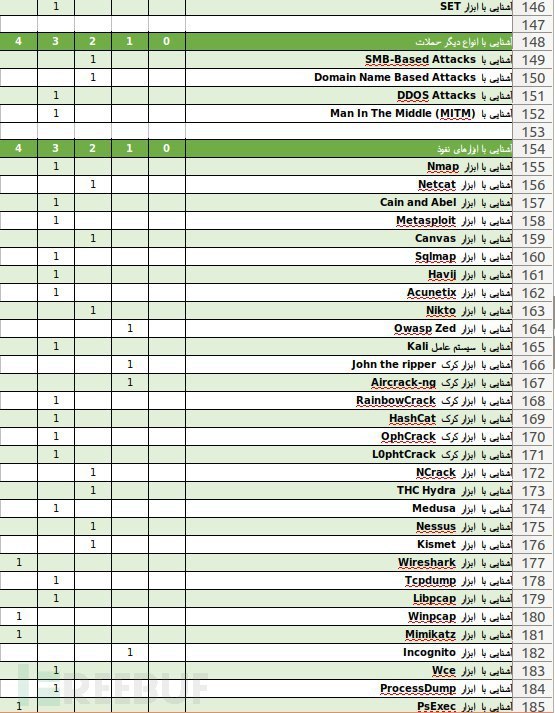

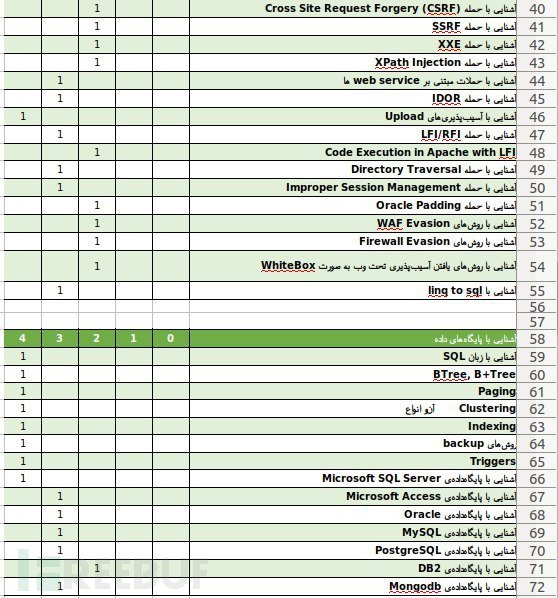

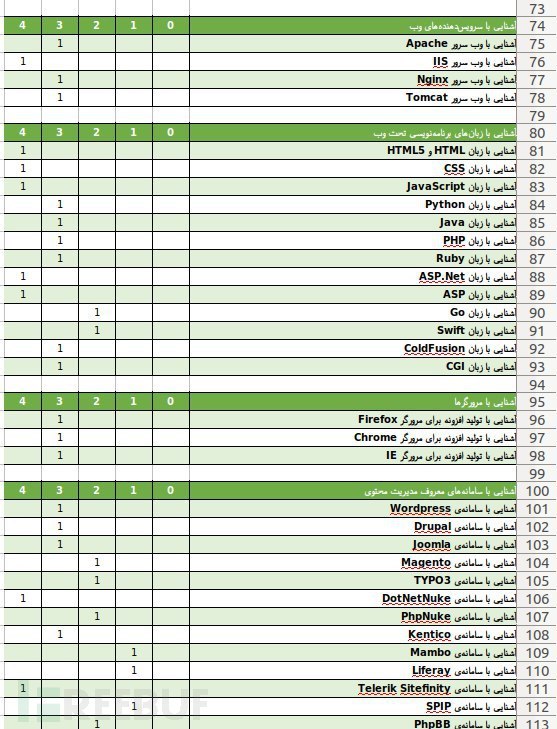

组织内部文件曝光

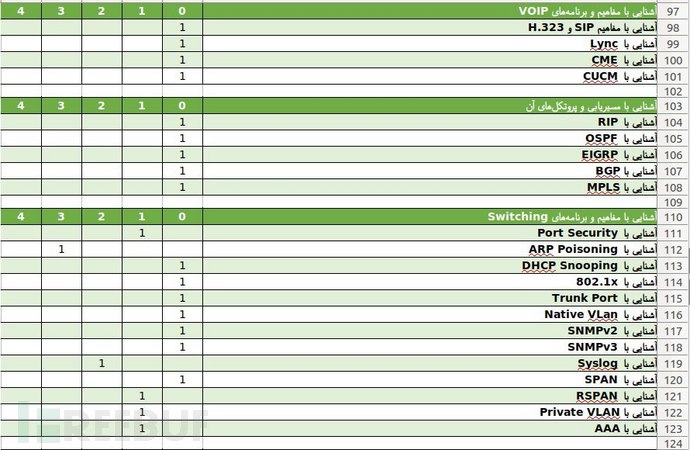

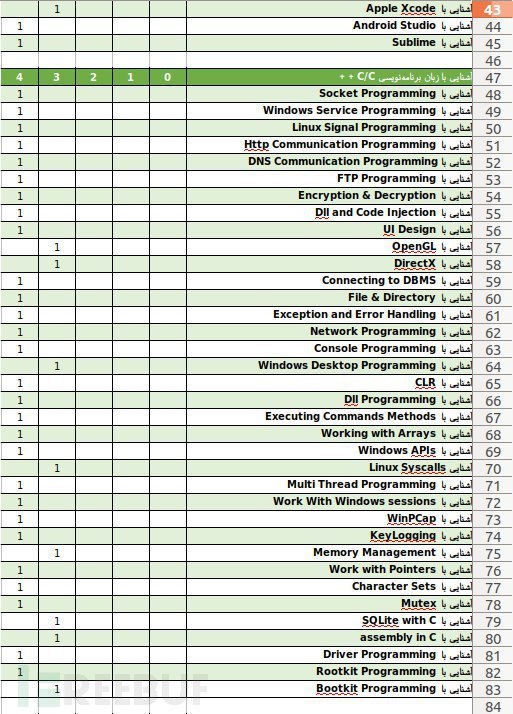

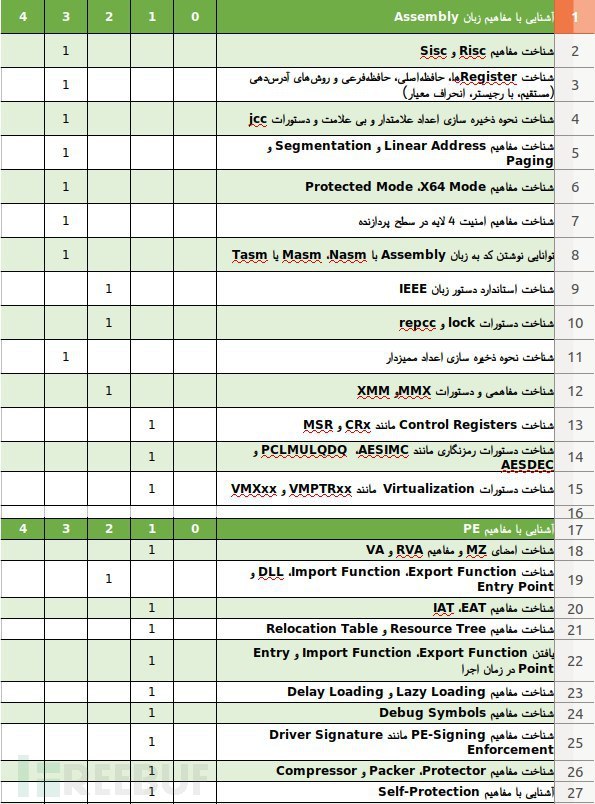

曝光的文件分为四个部分,分别包括了该组织在不同领域下的技术专长。

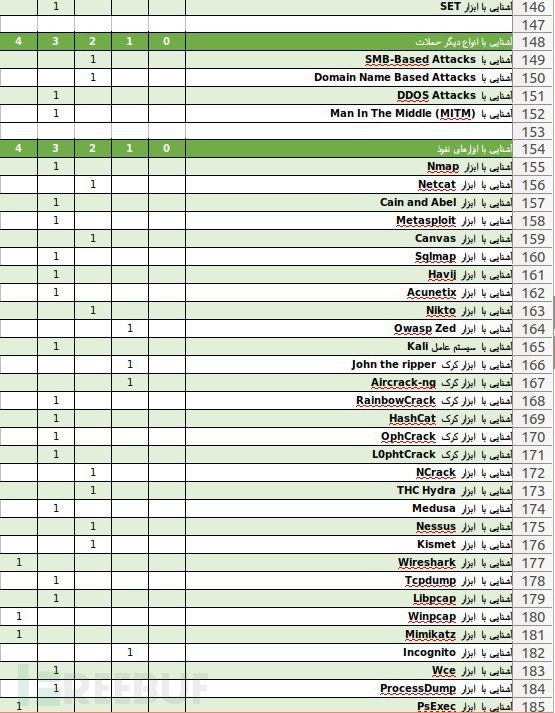

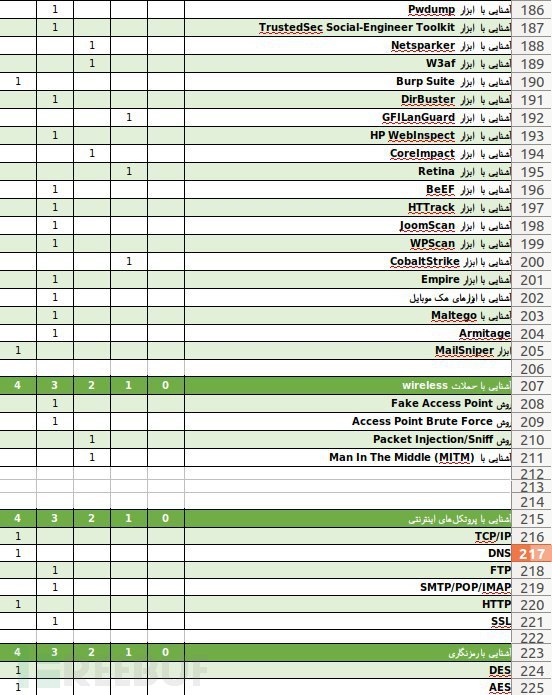

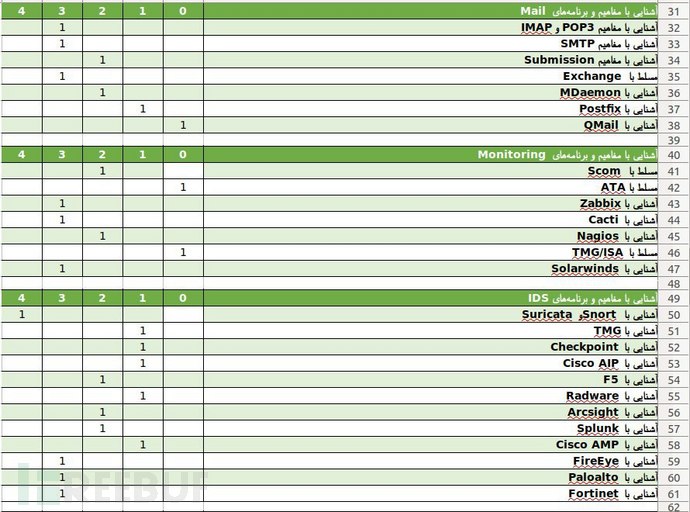

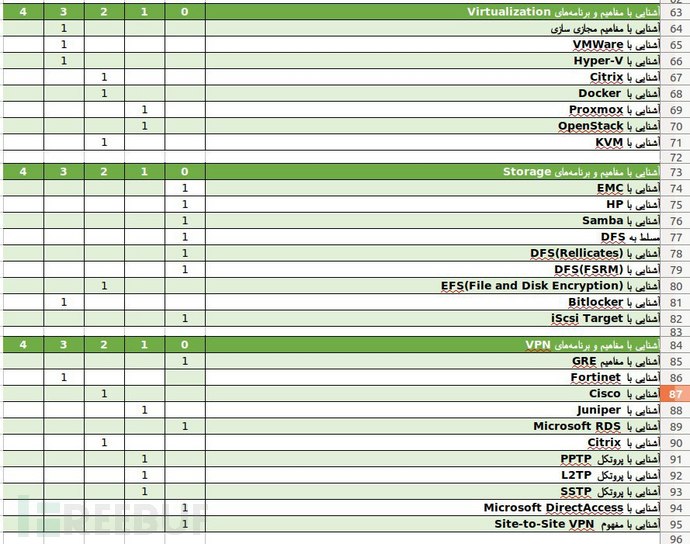

PART I:包括数据库,互联网服务提供商,编程语言,黑客植入,社会工程等方面

PART II:包括文件存储,VPN,虚拟化,IDS,监控等方面

PART III:包括编程、JAVA和IDE等语言、脚本、数据库的基础知识

PART III:包括编程、JAVA和IDE等语言、脚本、数据库的基础知识

PART IV:包括Exploit,Debugger,PE,Assembly等

总的来说近期曝光的多为该组织内部保密信息,并且在未来的一段时间内该用户仍将持续曝光该组织,值得安全人员继续跟踪研究。

总的来说近期曝光的多为该组织内部保密信息,并且在未来的一段时间内该用户仍将持续曝光该组织,值得安全人员继续跟踪研究。

*本文原创作者:Kriston,本文属于FreeBuf原创奖励计划,未经许可禁止转载

如有侵权请联系:admin#unsafe.sh