1.shell1+内网过程

该目标从公众号抓抓取到的url。

面对问题,上传黑名单需要绕过。

多次尝试,最后绕过方式为 '1.jsp...'. 成功拿到webshell。目标:

linux系统,普通用户。应该怎么做:

提权管理员权限,为了方便,可以直接在linux安装nmap进行扫描。

尝试使用最新sudo提权,未果。linux提权会存在破坏性,这里没有进行继续提权。使用ew把流量代理出来,进行内网打点。内网:

同C段,没有几台机器。这里尝试b段。

目标机为Linux,未取得有效信息,只能盲目打点。存在普遍问题:

web存在很多后台弱口令。普遍都是jsp的。但是几乎没有上传点。内网getshell:

1.web后台aspx。任意文件上传。

面临的问题1:

冰蝎马无法连接,暂时使用大马操作。

猜测:

1.冰蝎流量特征问题。

2.webshell是否免杀问题。

解决:

这里首先采用简单的webshell免杀,然后使用蚁剑进行连接。成功连接。问题2:

普通用户,需要提权。

这里执行systeminfo,发现目标补丁打的很全。

同时存在360全家桶。需要绕过。多次尝试,这里最后使用CVE-2018-8120进行提权。

补充:CVE-2018-8120(针对08和win7的内核提权。)

问题3:关于文件上传。使用蚁剑文件管理,上传文件发现有限制,

上传到30%就被禁止,文件大小还不全,一般只有500k。1000k。

猜想:

用户权限问题,目标问题。

解决办法:

关于win下的临时文件夹temp用法,

采用上传到临时文件夹。 C:\windows\temp\

成功上传。成功提权。问题4:关于内网上线问题。

打算cs上线问题,本地bypass360成功。内网没有反应。

最后发现内网不通外网~~

如何上线:

内网机器没办法上线,可以采取中转多层代理的方式进行上线。找一台可以同外网的服务器,让其上线。

设置此服务器设置监听。生成cs马,监听选择同外网的服务器,可以成功上线。

详细代理过程,可以参考我的博客:

https://www.cnblogs.com/pangya/p/13470296.html

问题5:3389登陆问题

利用ew代理到内网,发现无法访问内网b段段3389.

解决办法:

多层代理。本地全局ew代理进行第一层代理。然后内网再进行http隧道代理。第二层代理成功访问。2.内网的数据库弱口爆破等。

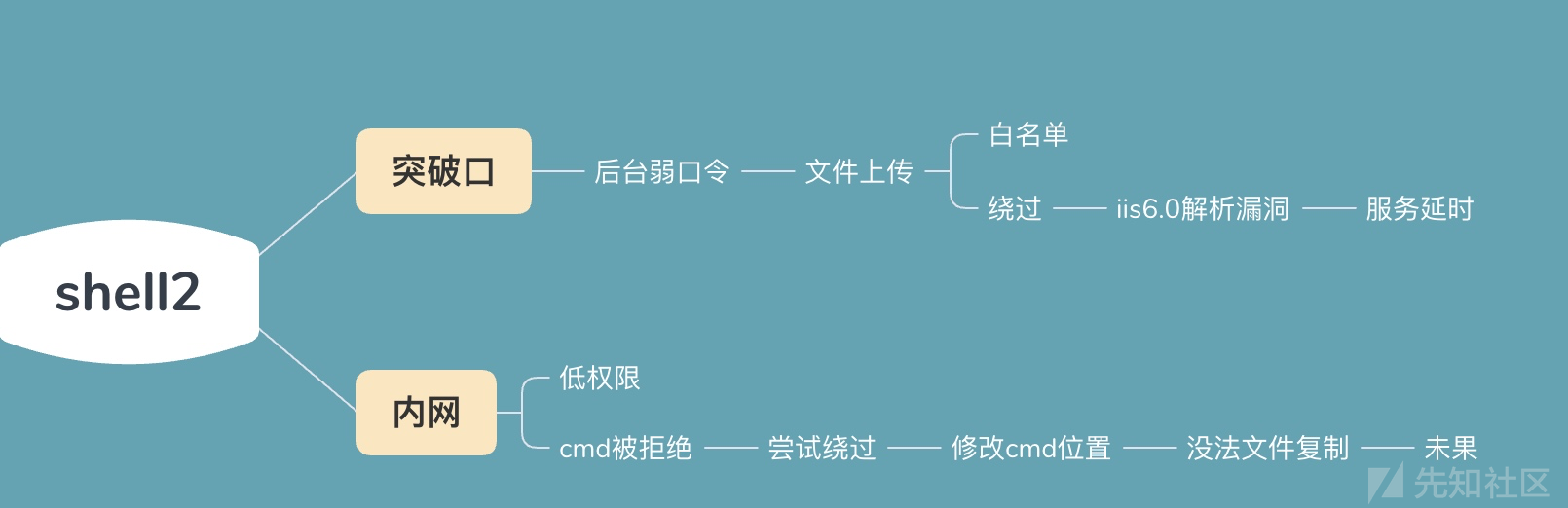

shell2

突破方式:

后台存在弱口令。

存在问题:

白名单

解决问题:

iis6.0的解析漏洞。目标存在延时,第二天就可以成功了。

asp文件。 上传为: 1.asp/1.jpg 都为asp解析。目标2003 asp iis6.0未突破的问题:

cmd被禁用。无法执行各种命令.

猜测存在安全狗:

这里采用之前研究过绕过方式,无果。

没有内网放弃。

一般解决方式:

修改终端位置。这里无法复制,

shell3

突破方式:

后台普通用户口令,某位置存在sql注入--sqlsever数据库---xpcmdshell-cs上线。小问题:

需要提权

进行hash读取,发现目标都是空密码。

目标存在360。360不让空密码登陆。

解决办法:

烂土豆提权,hash读取都是空。

添加用户,发现360不让登陆。

最后把目标的administrator 的空密码修改成复杂密码成功登陆。

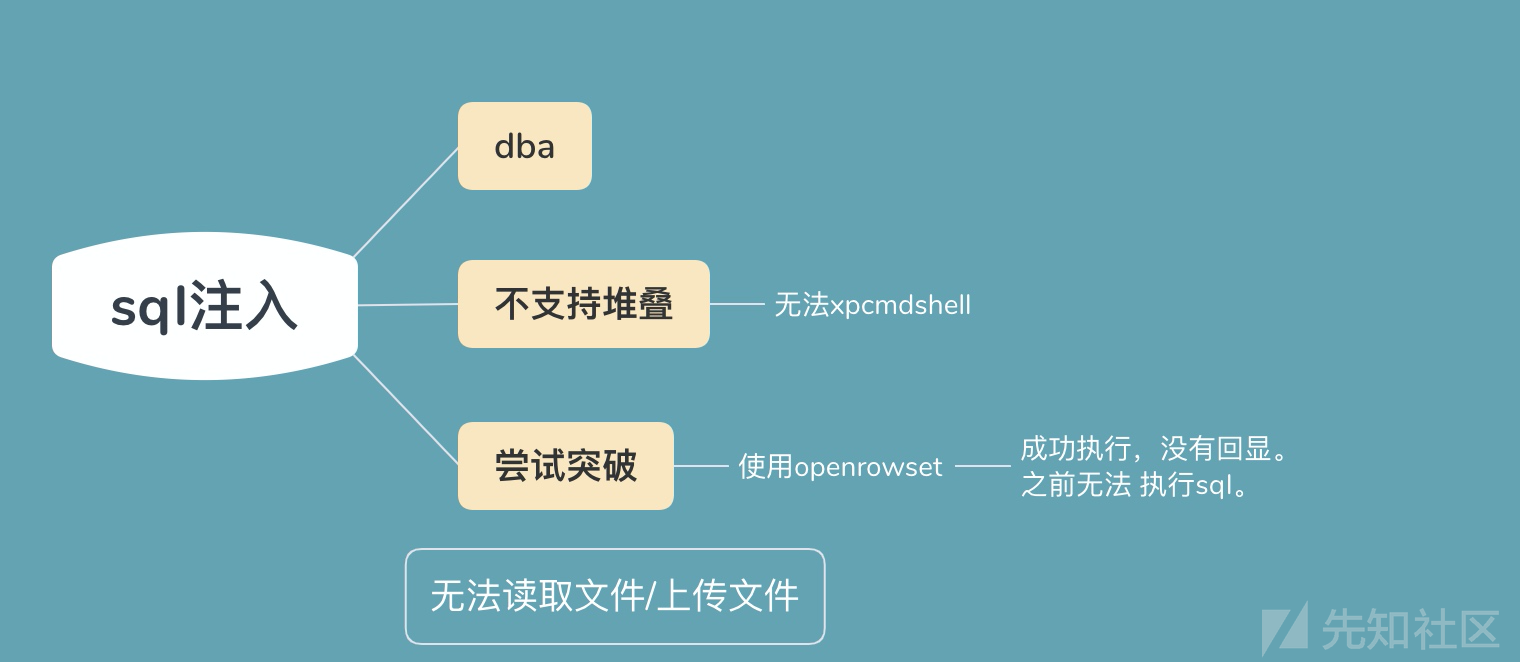

关于数据库

外网存在一个sqlsever dba权限的数据库---最终没有突破。记录一下关于mssql数据库拿到webshell:

1.xpcmdshell:

支持堆叠查询。这里不支持堆叠查询。关于MSSQL注入 突破不能堆叠的限制执行系统命令:

使用openrowset来突破。需要Ad Hoc Distributed Queries 组件。

payload:

select 1 where 1=1 if 1=1 execute('exec sp_configure ''show advanced options'',

1;reconfigure;exec sp_configure ''xp_cmdshell'', 1;reconfigure;exec xp_cmdshell

''whoami''');

2.sp_oacreate

3.日志备份

写在最后

现在文件上传都采取图床服务器。没办法getshell。

内网linux机器的棘手。

文章来源: http://xz.aliyun.com/t/9258

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh