从2020年11月到2021年2月,参与技术支持诈骗的威胁分子一直在包括PornHub在内的世界上最大的成人平台上发起browser locker活动。

该活动背后的团伙已经活跃了很长时间,我们认为它与我们之前发现的一些骗局有关,这使该团伙成为迄今为止最多产的技术支持骗局之一。

1月下旬,我们听到了几起有关虚假Microsoft警报的投诉,并开始对其进行调查。我们在MindGeek旗下的PornHub、RedTube和YouPorn等品牌的广告公司TrafficJunky上发现了一些欺骗性广告商使用的欺骗性交友网站。

诈骗者伪造了这些虚假的身份,将流量从成人平台重定向到显示虚假警报的页面,声称用户已感染了色情间谍软件。这个著名的骗局试图恐吓受害者,让他们打电话给所谓的技术人员要求提供帮助,但实际上这一操作诈骗了他们数百美元。

我们向MindGeek报告了我们的发现,并继续跟踪和分享新的情况。我们认为,该威胁行为者在完全暴露并被执法部门逮捕之前,会继续欺骗新的受害者。

重定向链接

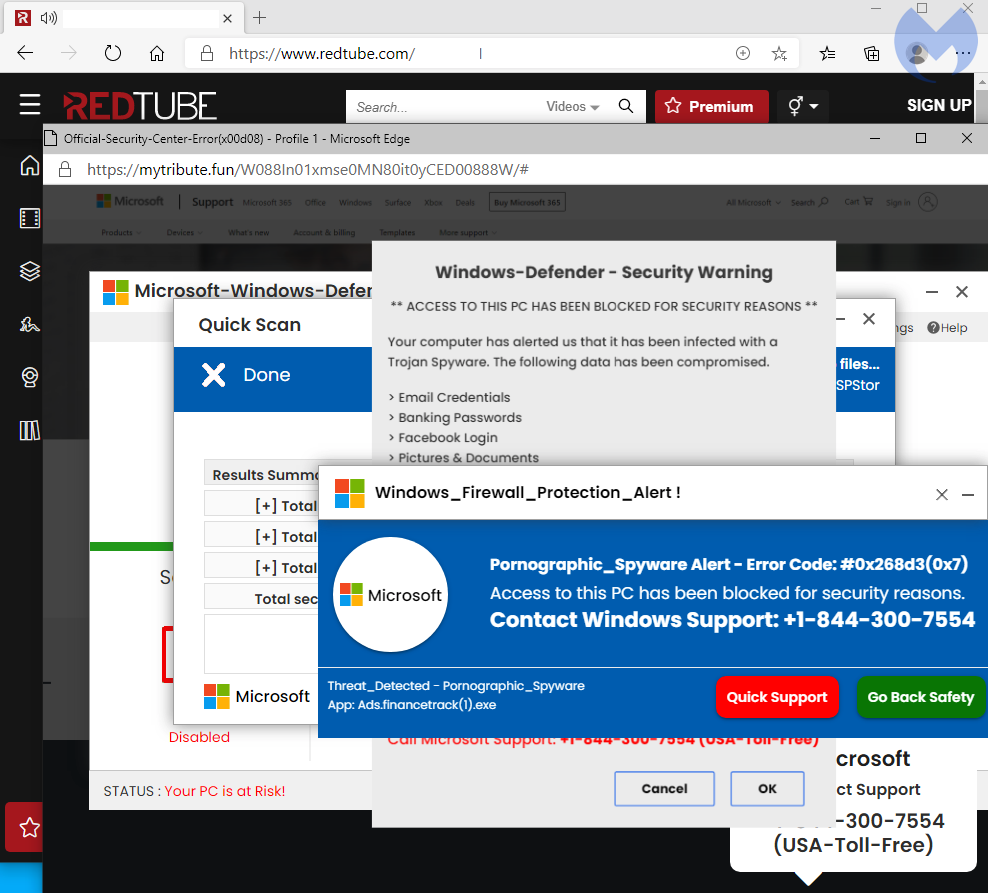

我们捕获了几次恶意广告重定向链,流程几乎是相同的。我们通过遥测得知,恶意广告商主要针对美国和英国的受害者:

· 用户点击,开始播放视频

· 新的浏览器窗口打开

· 请求被发送到TrafficJunky广告平台

· 投放广告并向诱饵交友网站发出请求

· 重定向会立即加载browser locker

可以在下面的traffic capture中总结此事件序列:

这个恶意广告链的关键部分是使用许多不同的虚假交友门户网站,这些门户网站隐藏了browser locker的重定向机制。

起因

这个browser locker活动在PornHub上出现之前就已经开始了,并且可能由于一个巧妙的排版技巧,它很长时间以来一直未被发现。后来才发现,我们一直在被愚弄,因为这个活动是很明显的。

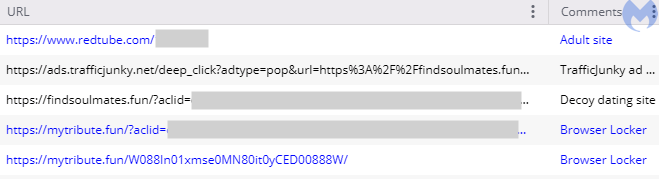

2020年5月21日,威胁行为者注册了域名sassysenssations.com,其中包含一个故意的拼写错误(两个“'”),以模仿属于合法企业的sassysensations.com。

其真实域名是在2014年注册的,我们甚至发现了一个该域名的路牌广告,该广告于2019年4月26日在推特上发布,比欺诈者注册的山寨域名早了很多。

威胁者狡猾的地方在于,他们似乎并未为该假域名建立一个真实站点,而是在访问者与恶意广告活动的参数不匹配的情况下,将所有流量重定向到真实站点。

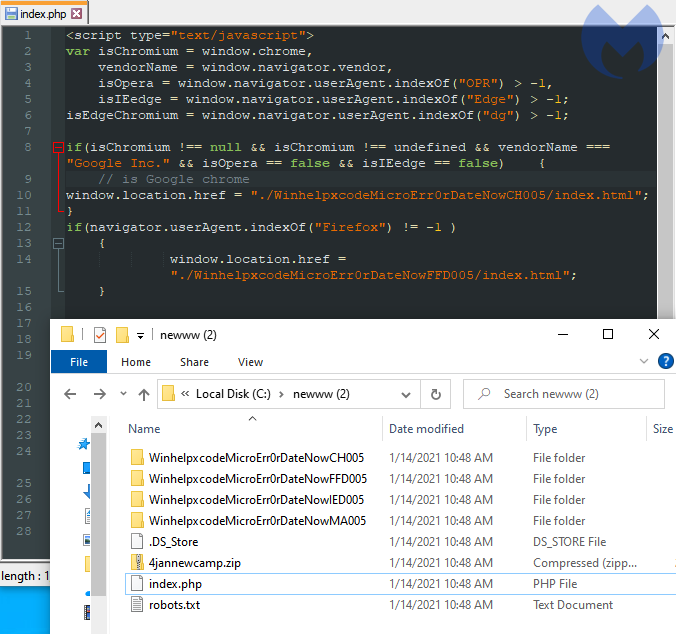

但是,恶意广告链显示,他们利用该域执行有条件的重定向,如下所示:

(1) pornhub[.]com/_xa/ads?zone_id=[removed]

(2) ads.trafficjunky[.]net/click?url=https%3A%2F%2Fsassysenssations[.]com%

(3) sassysenssations[.]com/track.php?CampaignID=[removed]&Sitename=Pornhub

(4) errorhelpline24x7msofficialsoftwareerrorcodex12[.]monster

后来,除了使用sassysensations身份外,这个威胁者还创建了许多虚假的交友网站作为重定向,从而使他们的计划多样化。

虚假交友网站

恶意广告商使用了一种之前已经尝试过的模型,该模型包括设置伪造身份以获取对广告平台的访问权限。在这种情况下,我们将交友和男女约会网站进行分类。但是,它们中的大多数看上去并不具备真实性或功能性,甚至还带有‘Lorem ipsum’文本填充符。

如果您直接访问这些站点,您可能看不到任何感兴趣的东西,但这些站点至少是没有任何危害的。但是,欺诈性广告商可以很容易地根据IP地址、referer和其他人为因素轻松地重定向流量。

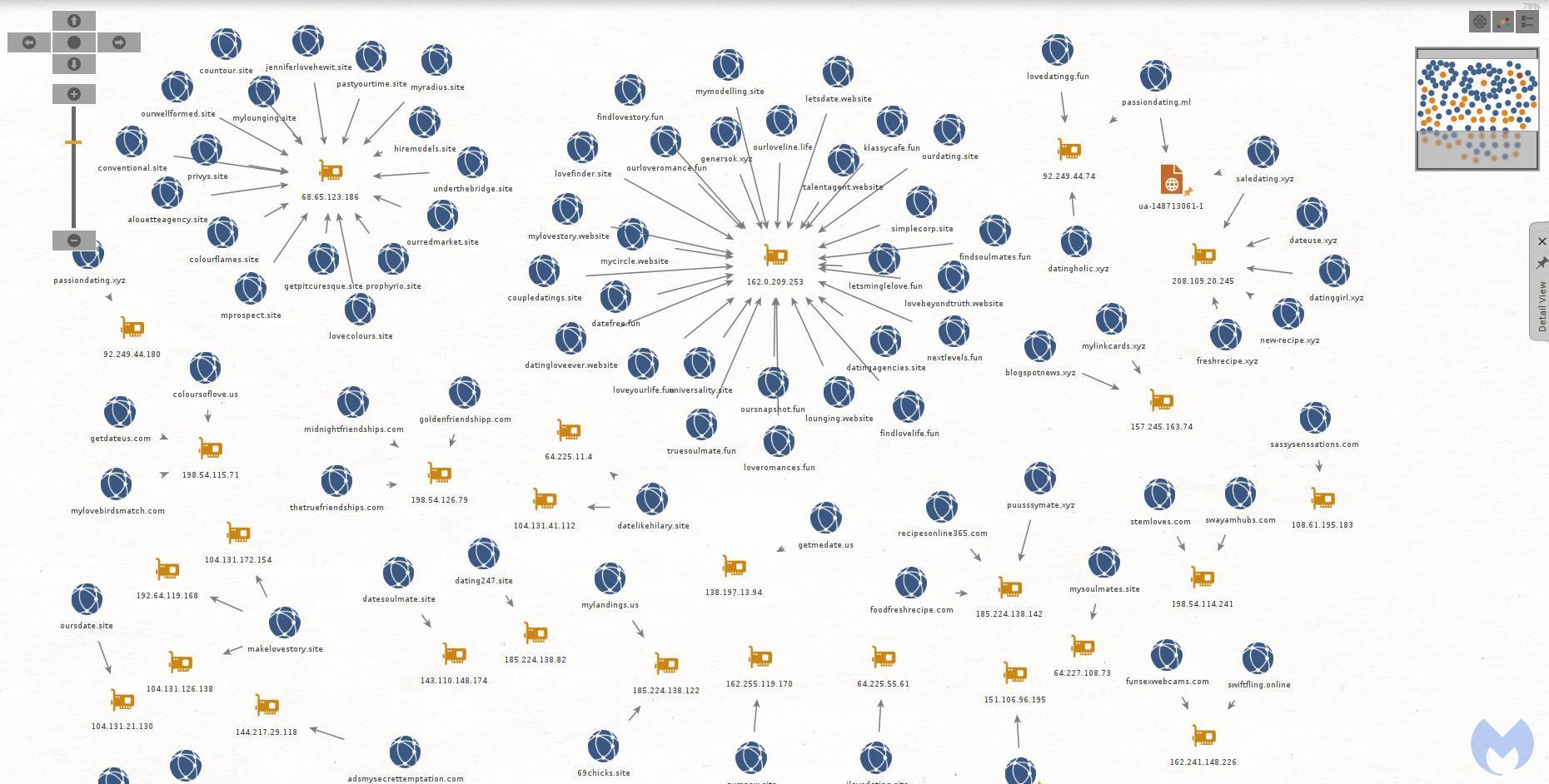

总共,我们检测到将近100个诱骗域名被设置为“广告登陆页面”,用于将受害者重定向到browser locker骗局。即使模板只完成了一半,威胁参与者仍在花费大量时间创建大量的库存,他们可以在重定向到browser locke的过程中循环浏览。

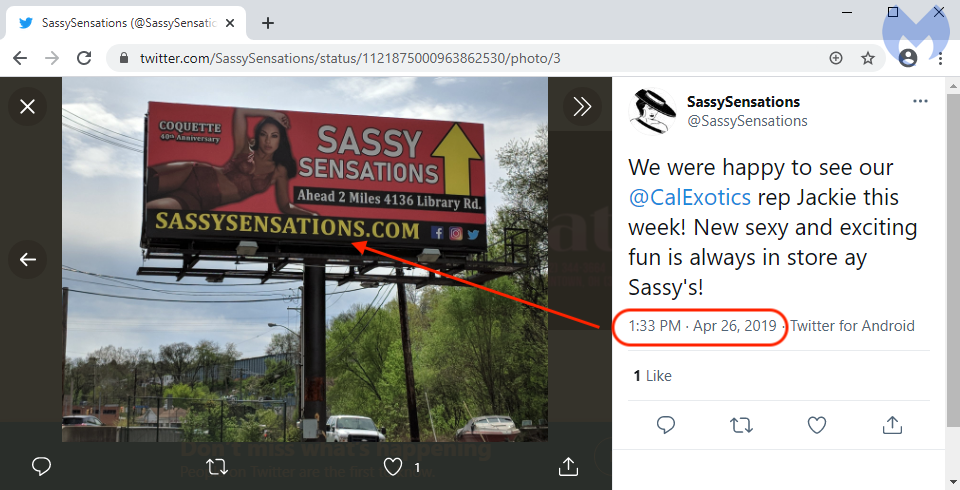

Browser locker

Browser locke使用了一个假冒的Microsoft Windows Defender扫描仪的常见主题,根据用户是Windows还是Mac,有一些浏览器配置文件可以提供正确的模板。

在浏览许多诱饵网站之一时,我们在一个公开的目录中找到了HTML源代码,其中显示了browser locke的一些其他变体:

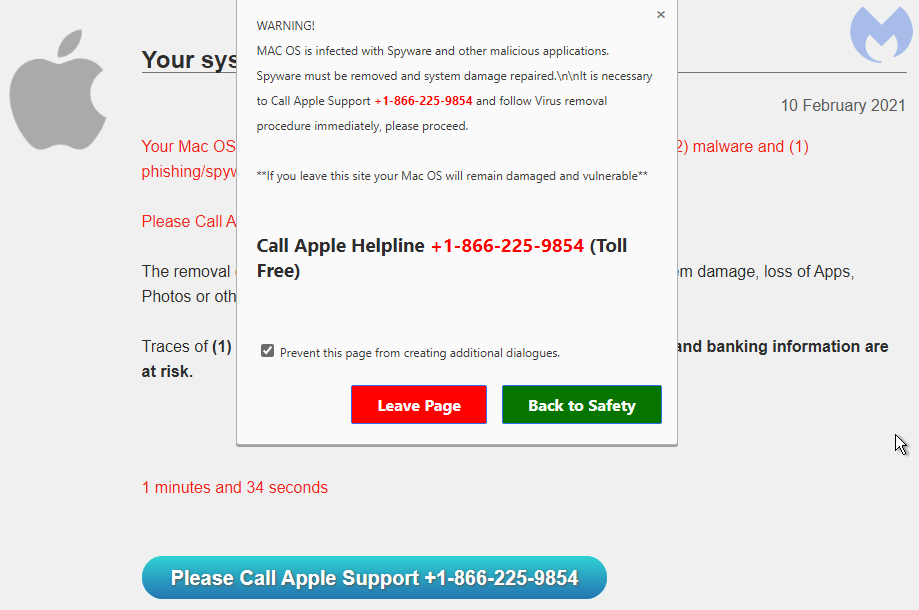

虚假广告的基础结构

由于这是一个长期的活动,所以基础结构相当大,但是按照一般惯例我们倾向于对域使用相同的名字。下图仅显示滥用TrafficJunky广告平台而创建的域名。它不包括用于browlock本身的域。

其中有一个域名,即recipesonline365 [。] com,它的命名惯例与一般的交友网站不同。事实上,这是唯一一个以非成人内容为主题的站点。

(1) youporn[.]com/_xa/ads?zone_id=[removed]

(2) ads.trafficjunky[.]net/deep_click?adtype=pop&url=https%3A%2F%2Frecipesonline365[.]com

(3) recipesonline365[.]com/?aclid=[removed]

(4) oopi3.azurewebsites[.]net/Winhelpxcode161616winHelpSecurity0nlineCH007

早在2019年6月,我们就确定了一个针对食谱中关键字的广告系列。威胁行为者正在使用诱饵食谱和食物网站通过网络搜索来引诱受害者。这些网站执行了与诱饵交友网站相同的重定向机制,并且大多数时候也导致托管在Azure上的browlock。

该活动与成人活动之间还有许多其他相似之处,例如主要使用NameCheap托管和大量诱骗站点。因此,我们认为这可能是相同的威胁参与者。

保护

Browser locker本身并不危险,它们只是一种虚假的警告,可能会对我们造成一定的干扰,但并不表示计算机有问题。

近年来,它们已变得非常普遍,并会对所有的浏览器产生影响,甚至包括移动浏览器。在过去,browser locker总是给我们留下这样的印象,即browser locker总是由于滥用用户界面而导致机器被锁定。众所周知,它们中的大多数可以正常关闭而无需使用特殊命令。

Malwarebyte的用户已受到保护以避免此次活动的影响。我们的Browser Guard扩展可以使用启发式技术检测并停止browser locker,这些技术不需要持有已知域名或IP地址的黑名单。

妥协的指标

可以从我们的GitHub(https://github.com/MBThreatIntel/TSS/blob/master/adult_malvertising.txt)下载IOC列表。

本文翻译自:https://blog.malwarebytes.com/cybercrime/2021/02/malvertising-campaign-on-top-adult-brands-exposes-users-to-tech-support-scams/如若转载,请注明原文地址:

如有侵权请联系:admin#unsafe.sh