新型勒索软件在2020年严重扰乱了制造业,今年第三季度出现了一种令人不安的趋势,攻击者似乎在其勒索软件运营中把制造企业作为攻击目标。

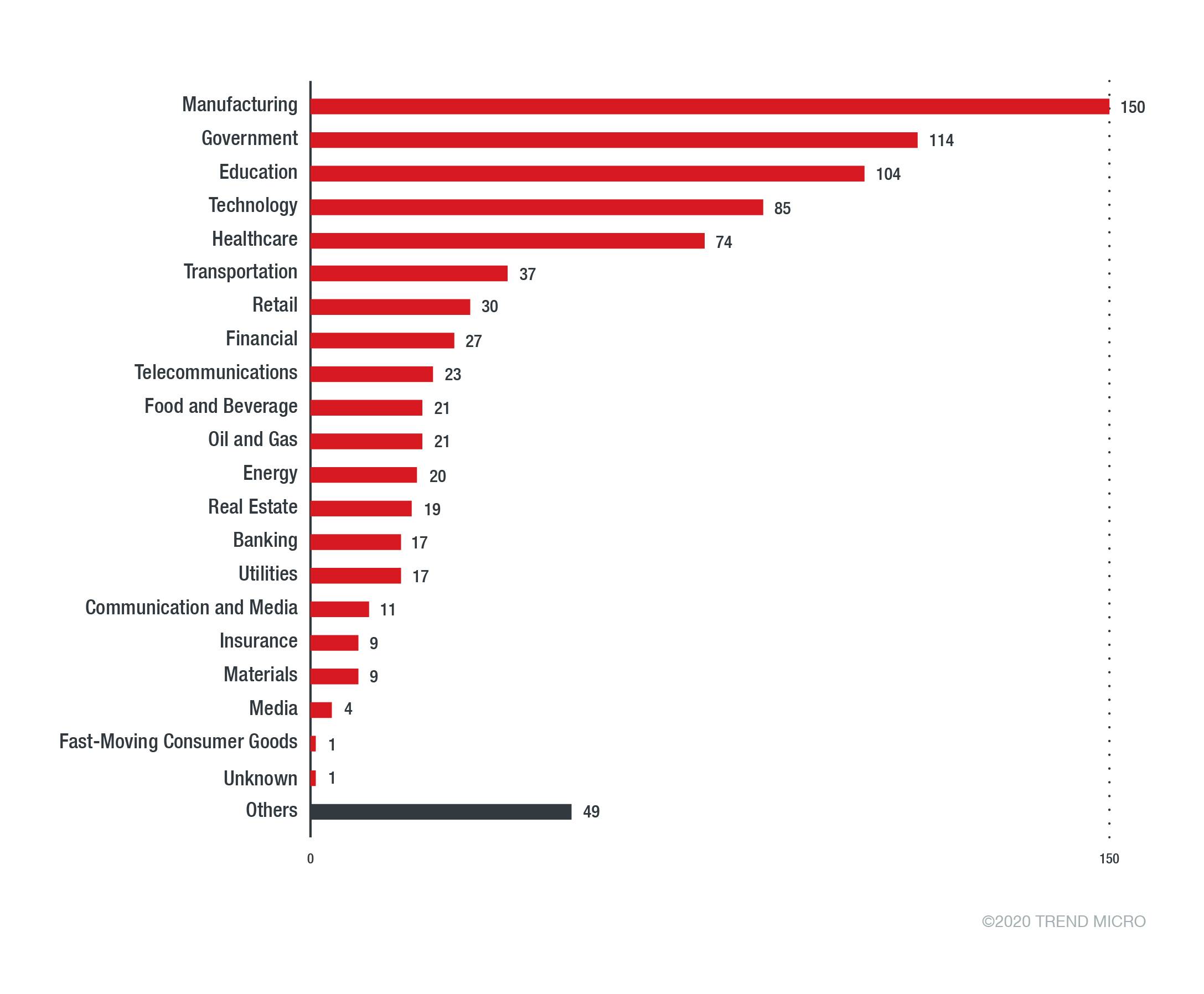

一下是来自趋势科技智能保护网络的数据,显示了勒索软件攻击行动对不同行业的影响。

2020年第三季度受勒索软件影响的行业

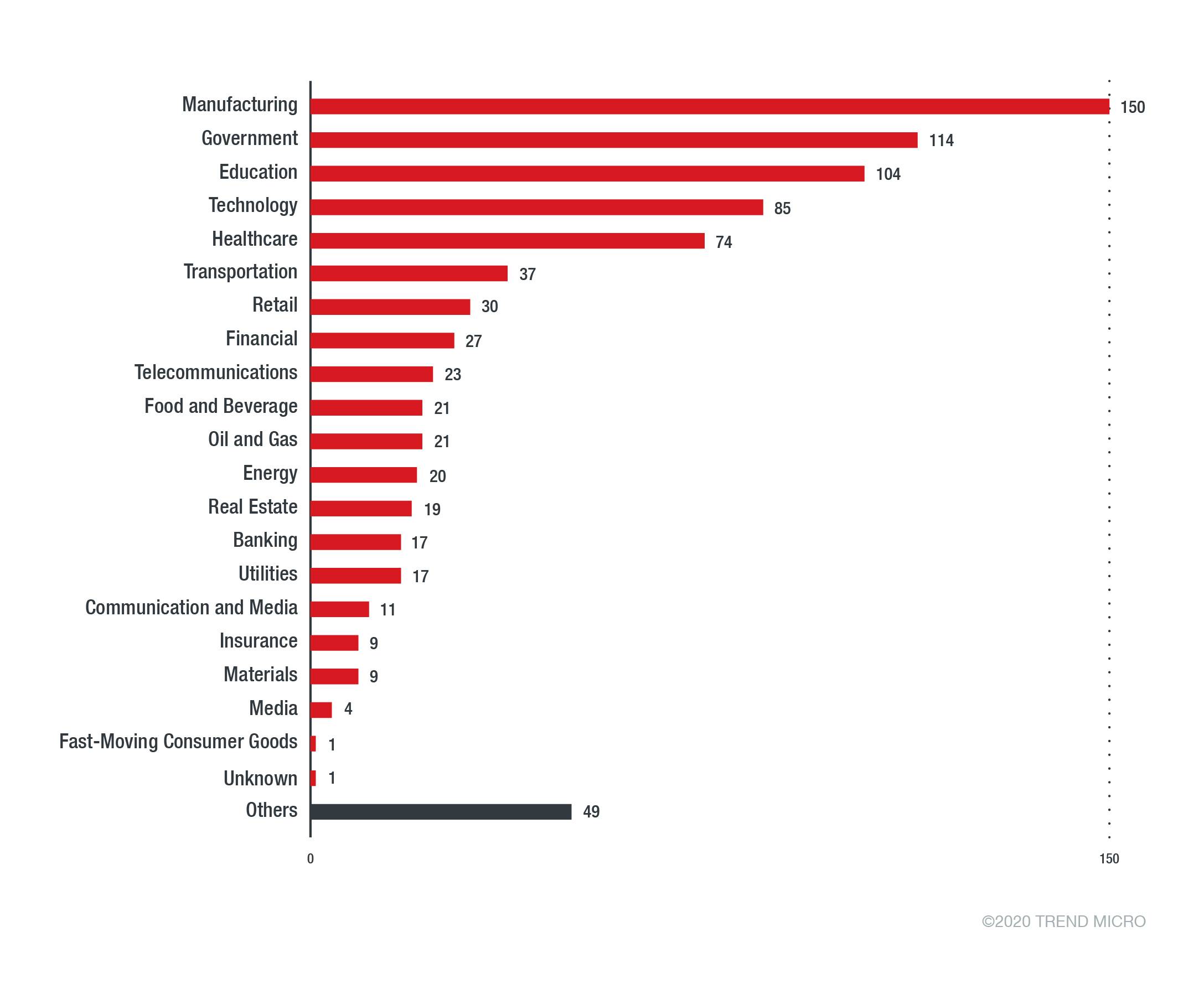

制造设施一般都是一些大型物理设备(装配线,熔炉,电动机等),但是技术的进步和工业4.0的趋势也意味着将计算机引入生产和运营系统中。这些大型工业设备由计算机控制或监控。这些计算机又连接到其他计算机和网络,以便传递数据。

下图就是工业控制系统(ICS)的体系结构示意图。

0级是大型硬件所在的位置,这些是人们想到工厂或发电厂时通常想到的设备。

但是,要控制和监控这些设备,必须使用2级计算机。人机界面(HMI)和监督控制与数据采集(SCADA)计算机为运营员提供了对工业设备的可见性和控制力,而工程工作站则包含了所需的蓝图、设计文档、设备人代码、程序和配置创建最终产品。

在许多情况下,可以在级别3上找到包含设计文件和产品文档以在工程工作站之间进行共享访问的集中式文件服务器,以及历史数据库(包含设备、性能指标和产品质量的历史数据库)。

如果勒索软件攻击能够穿透2级和3级计算机,会发生什么?

新型勒索软件的攻击目的并非关闭或削弱受感染的计算机,能够有效停用受感染计算机的最后勒索软件是Petya,该勒索软件于2017年和2018年投入使用。随后的勒索软件家族在文件加密方面更加小心,故意将系统文件和可执行文件排除在外,因为电脑启动和运营需要这些文件。其他一切都被加密了。这意味着,如果勒索软件攻击运营技术(OT)网络中的任何控制和监控计算机,则工厂车间不会突然停机。

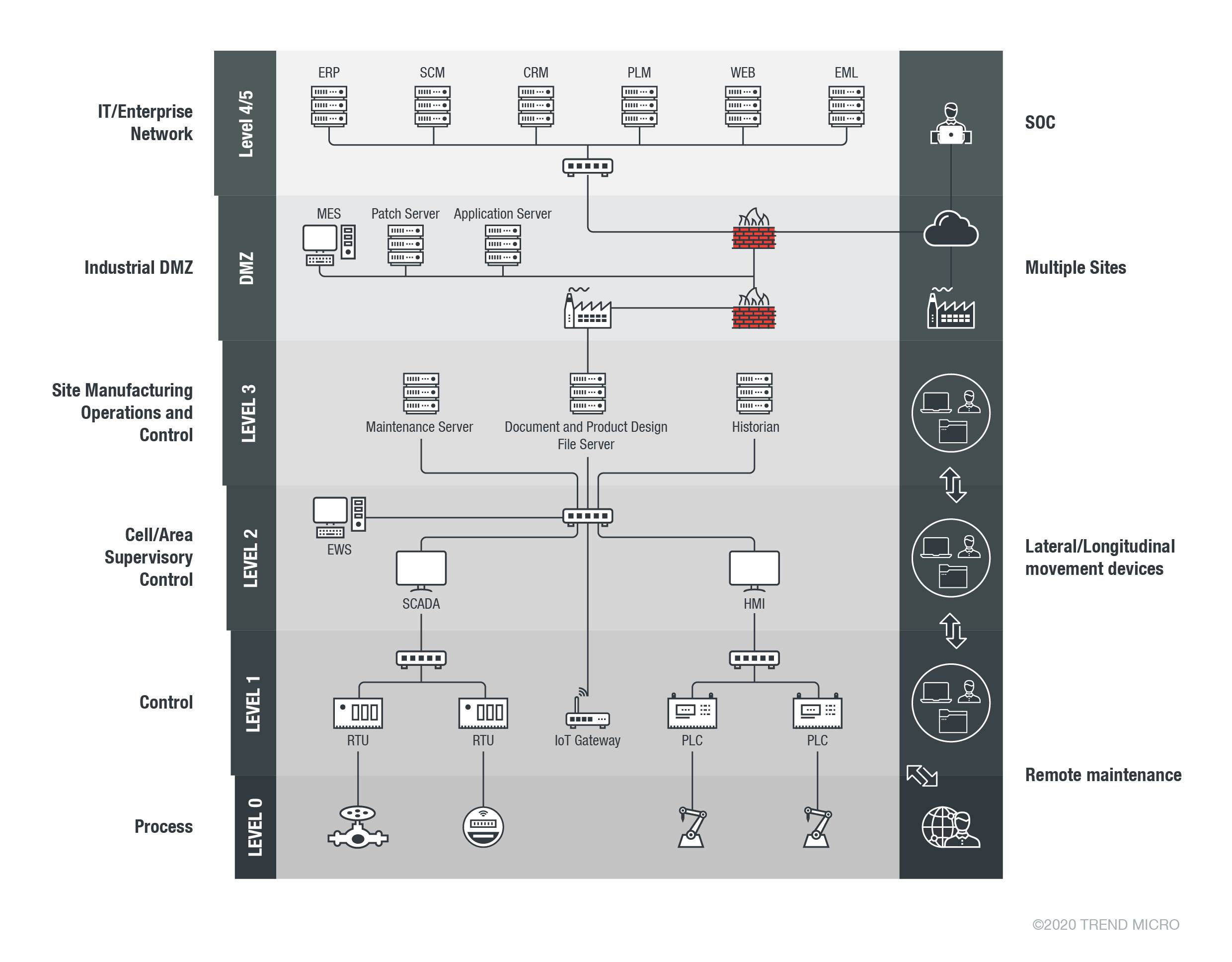

HMI示例

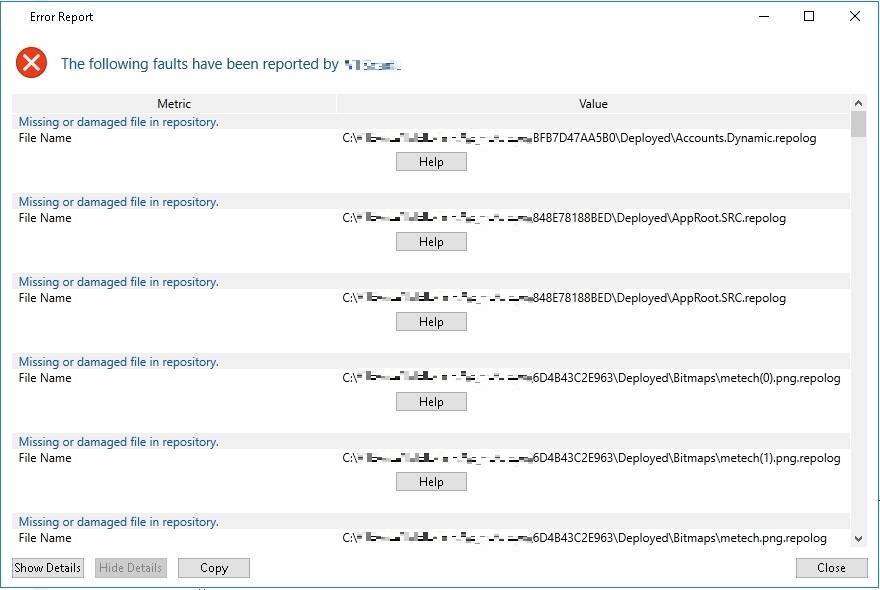

但是,看起来像上图的HMI无法被加载,并且在勒索软件遭到攻击后会出错。

由于勒索软件的攻击,HMI可能遇到的漏洞

作为人机界面,HMI非常依赖于映像文件。 HMI中表示的每个按钮、值、标识、管道和设备部件都在HMI软件目录的某个地方有一个对应的文本文件。不仅如此,包含值、映射、逻辑、阈值和词汇的配置与映像文件一起存储在文本文件中。在一起影响人机界面的勒索事件中,我们发现88%的加密文件是JPEG、BMP或GIF文件——人机界面使用的映像。如果所有这些文件都被加密,恢复受影响的系统将不仅仅是重新安装ICS软件。此外,还需要恢复定制的HMI或SCADA接口。

请注意,勒索软件不需要直接针对ICS软件的进程,以使ICS失去能力。通过对HMI、SCADA或工程工作站(EWS)所依赖的文件进行加密,勒索软件可以使系统失效,导致运营员失去查看和控制场景,并最终破坏工厂的生产力。

盗窃设备运营信息

在制造环境中,网络文件共享实际上是必要的。在运营方面,工程师和设计师不仅将其作为共享设计和工程文档的手段,而且还将其作为参考文件、指导方针、部件列表、工具和工作流的存储库。

在业务运营方面,管理人员和员工使用网络共享存储有关供应商、供应商、采购订单、发票等信息。专门的供应链管理(SCM)或产品生命周期管理(PLM)系统及其相关的数据库甚至可以在4级或5级找到。

尽管影响这些文件存储库和数据库的勒索软件攻击不一定会破坏生产线,但它会妨碍商业运营、供应链管理以及产品工程和设计。不幸的是,这些只是短期后果。现代勒索软件的操作还涉及数据盗窃,这会造成永久性影响。

在Maze勒索软件的勒索模式影响下,勒索软件组织利用现成的文件备份工具,窃取受害者的数据几乎成为了标准做法。最初,这样做的目的是为了增加受害者支付赎金的可能性,因为数据泄漏会带来额外的敲诈攻击。然而,勒索软件受害者的数据也被泄漏给或在地下出售。这对企业来说尤其不幸,因为设计和工程文件可能包含知识产权。此外,供应商和供应商信息可能包含机密的供应链数据,如定价和订单信息。

制造公司应该考虑这些可能性,以防他们遇到勒索软件事件。一旦生产和业务操作恢复,就需要对被盗数据进行评估。之后,组织应该问自己一个问题:如果数据泄漏或出售,对生产、业务关系和客户的影响是什么?这个问题的答案将指导制造公司的事后分析行动,并使其能够制定更有效的响应策略。

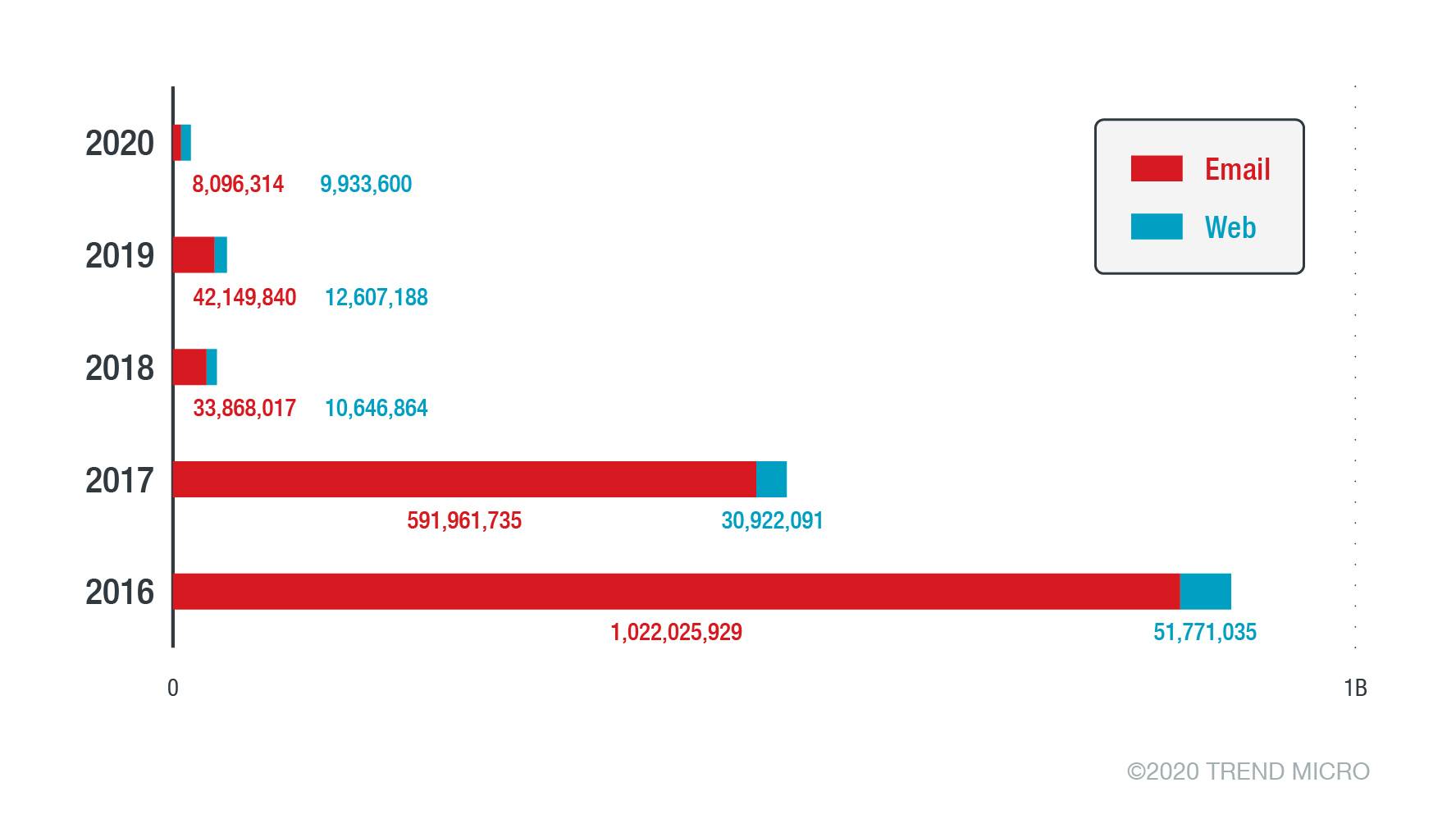

这些年来,勒索软件通过电子邮件附件或恶意网站安装的事件大幅减少(见图4)。然而,从新闻标题来看,很多人可能认为勒索软件的数量并没有减少。

趋势科技多年来检测到的勒索软件都是以电子邮件附件或恶意网站开始发起攻击的

这背后的原因是,在过去几年里,勒索软件的攻击者对他们的目标变得更加有选择性。他们已经开始摆脱大规模传播勒索软件垃圾广告的做法,开始采用一种被称为“大猎物搜寻”(big game hunting)的精准方法。这意味着勒索软件攻击者不再不关心那些个体受害者,而是更感兴趣那些大中型企业。这种转变背后的原因是,勒索软件攻击者现在对大中型企业的攻击,每次都会获得很大的赔偿。

对大中型企业的攻击更加复杂,需要更多的时间来观察、追踪和行动。这就是为什么大多数影响大型行业(如制造业)的勒索软件家族被称为“侵入后勒索软件(post-intrusion ransomware)”。简而言之,攻击者在安装勒索软件之前就已经通过其他途径进入了网络。

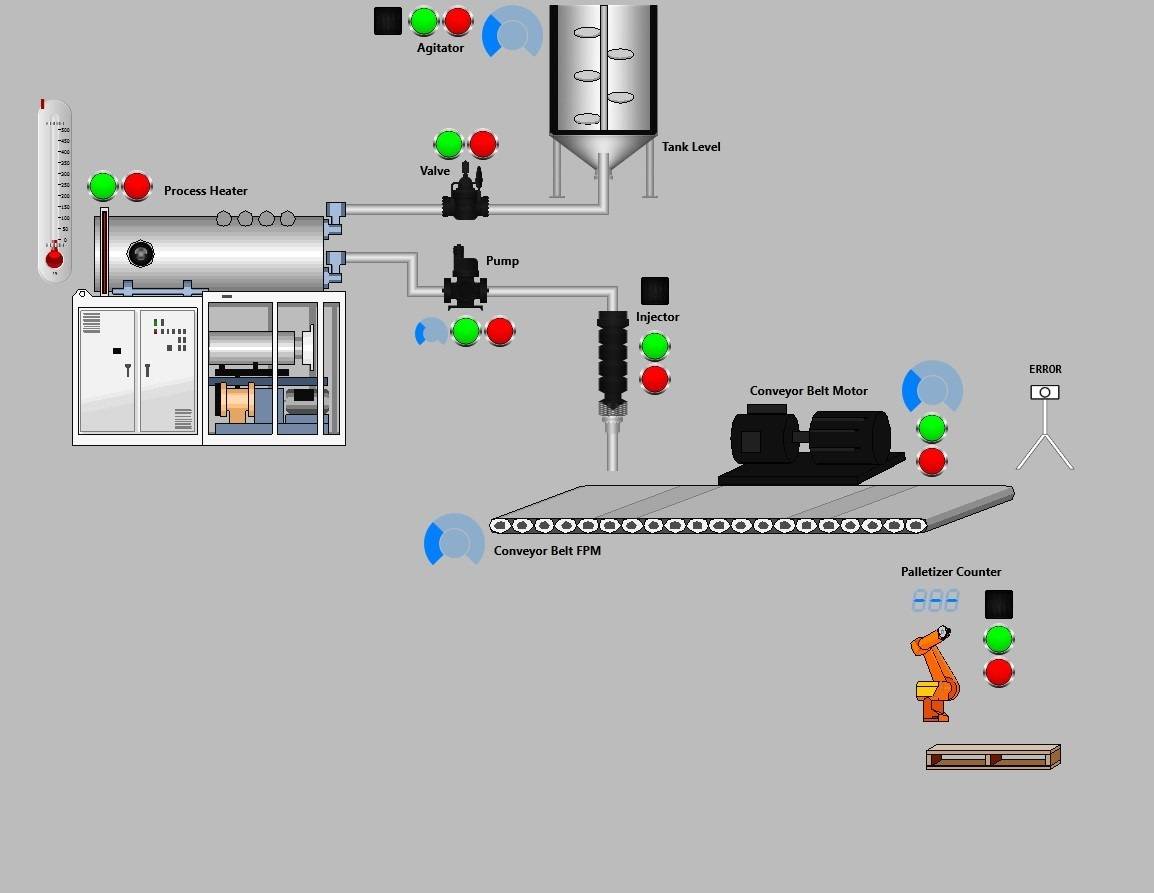

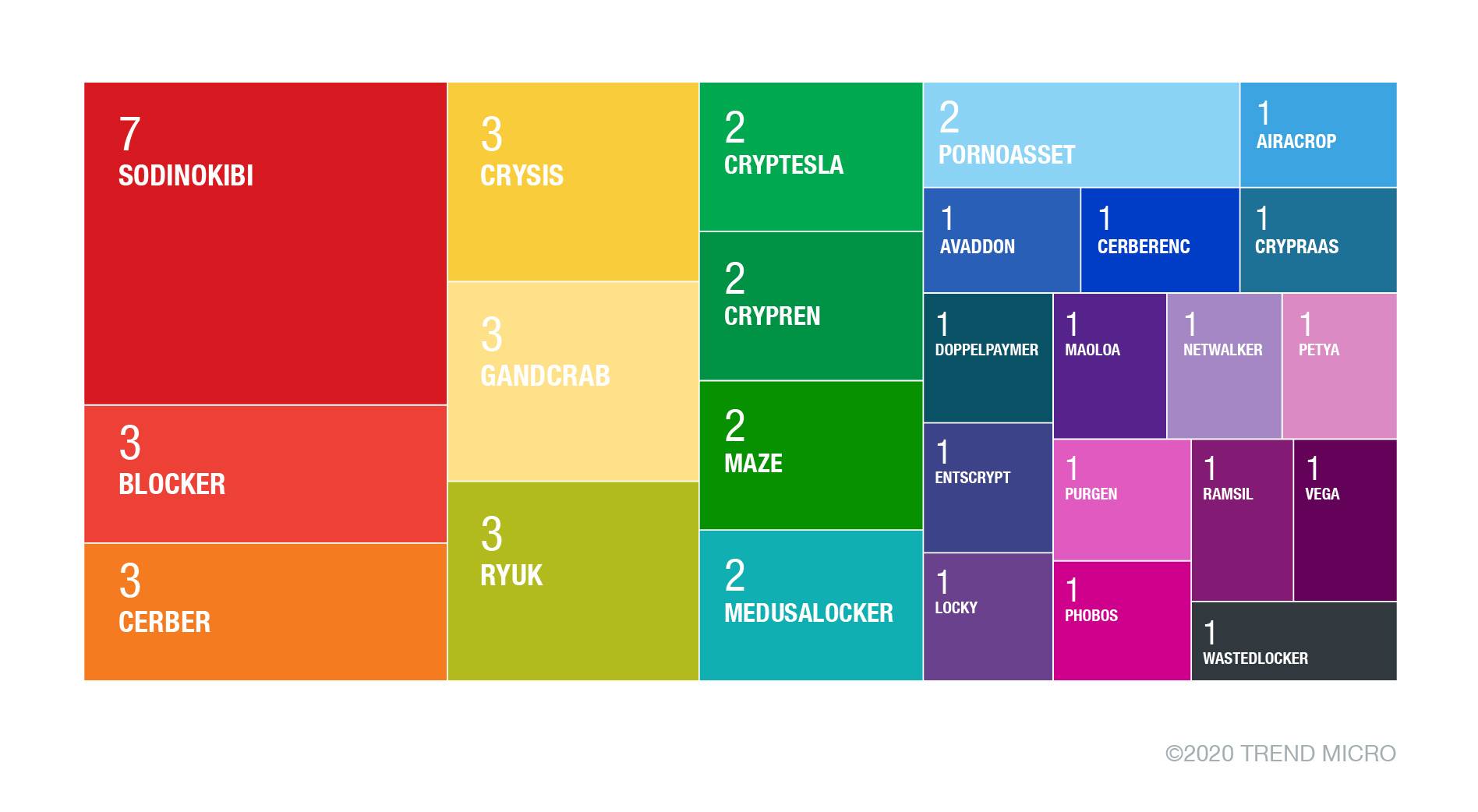

影响制造业网络的不同勒索软件家族在2020年第三季度的分布

在2020年第三季度,大多数影响制造业的勒索软件都是入侵后勒索软件。比如在第三季度期间影响了大部分制造网络的勒索软件Sodinokibi,是在攻击者获得访问易受攻击的Oracle WebLogic服务器的权限后安装的。Gandcrab通常是在攻击者利用易受攻击的面向公众的MySQL服务器后安装的。勒索软件Ryuk是由攻击者安装的,他们已经通过Emotet恶意软件在网络中获得了一席之地。安装Sodinokibi、Medusalocker、Crysis和其他勒索软件的攻击者被认为滥用弱RDP凭据。

更重要的是,这表明勒索软件事件不是单一的事件。相反,它是几个安全问题的外在表现,使攻击者能够进入网络,横向移动,并确定关键资产进行勒索。

最近关于制造业的数据和ICS系统中勒索软件的模式都表明,在非军事区(DMZ)和网络分割中可能存在漏洞。这些因素使得IT网络中的攻击方案能够穿越到OT网络中。另一个可能的问题是,有些直接到OT网络的远程访问连接很弱或无法解释。然而,当勒索软件事件得到缓解,生产和运营能够恢复时,真正的恢复并不会结束。当最初解决了导致勒索软件感染的安全漏洞时,它就结束了。

保护制造网络

正如我们在过去几年所看到的,制造业的网络和其他行业的网络一样容易被破坏。即使有专门的设备、软件、协议和网络分段,攻击者通常也能够劫持ICS系统。

标准的安全最佳实践和解决方案应该是有效的,但是应该以一种对生产环境敏感的方式部署它们。除了安全解决方案的标准能力之外,制造业的安全官员在评估安全解决方案时应该考虑的额外要求是:

1.低延迟:解决方案应避免干扰对时间敏感的生产过程;

2.了解OT协议: 安全产品应正确识别和监控进出ICS系统的流量;

3.对IT和OT网络的集成监控和检测:安全策略需要能够协同工作并在网络段之间发送数据的产品,从而提高易用性并简化监控和响应;

参考及来源:https://www.trendmicro.com/en_us/research/20/l/the-impact-of-modern-ransomware-on-manufacturing-networks.html如若转载,请注明原文地址

如有侵权请联系:admin#unsafe.sh