TA551(也称为Shathak)是基于电子邮件的恶意软件传播活动,通常针对说英语的地区。回顾历史,TA551曾经推出过不同的窃取信息的恶意软件系列,比如Ursnif和Valak。在2020年7月中旬之后,另一个信息窃取程序IcedID恶意软件被TA551研发出来。

攻击链

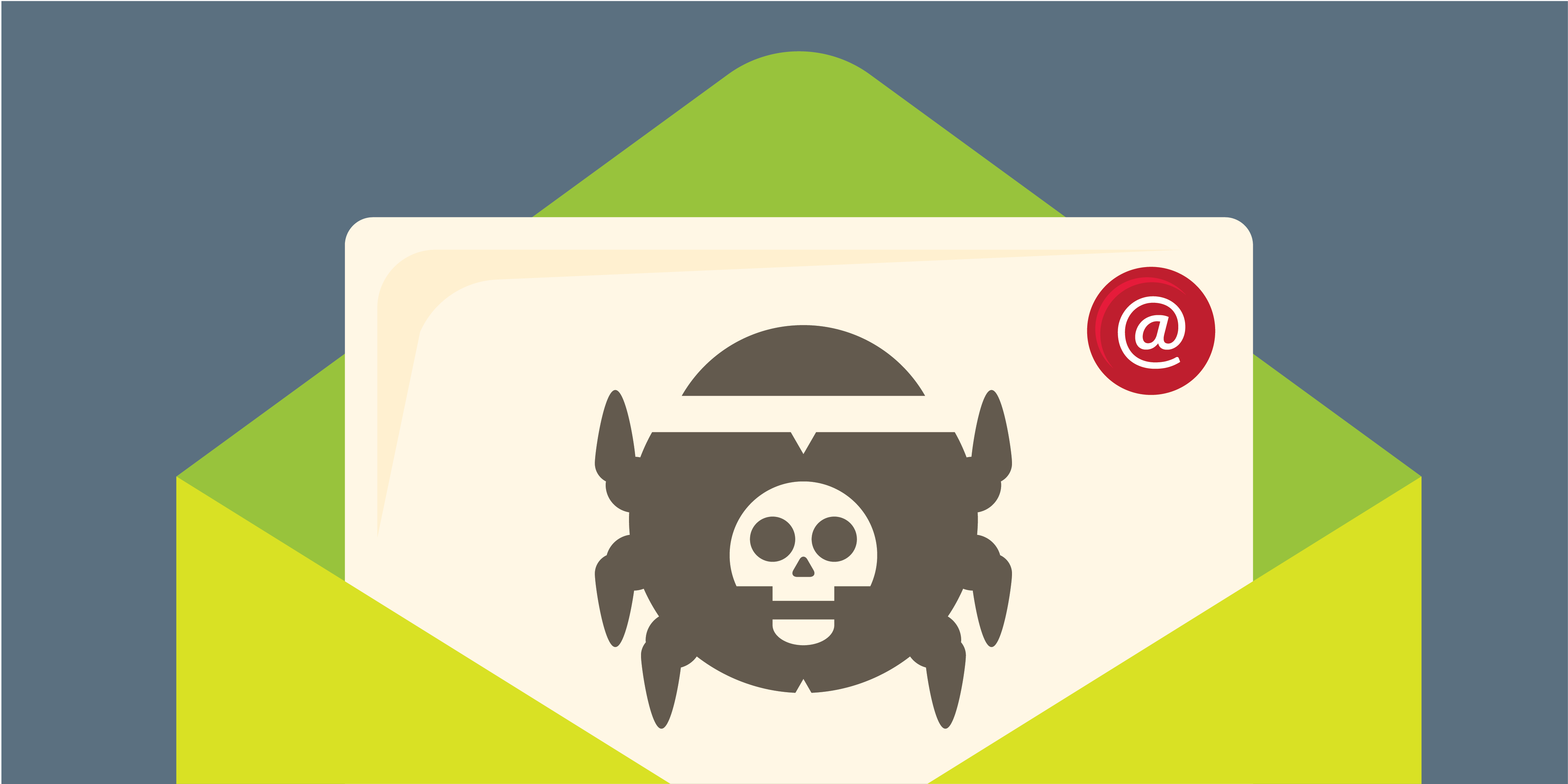

从2020年7月中旬到11月,TA551的感染过程一直保持一致,流程图如图1所示。

从2020年7月到2020年11月,TA551(Shathak)的攻击链

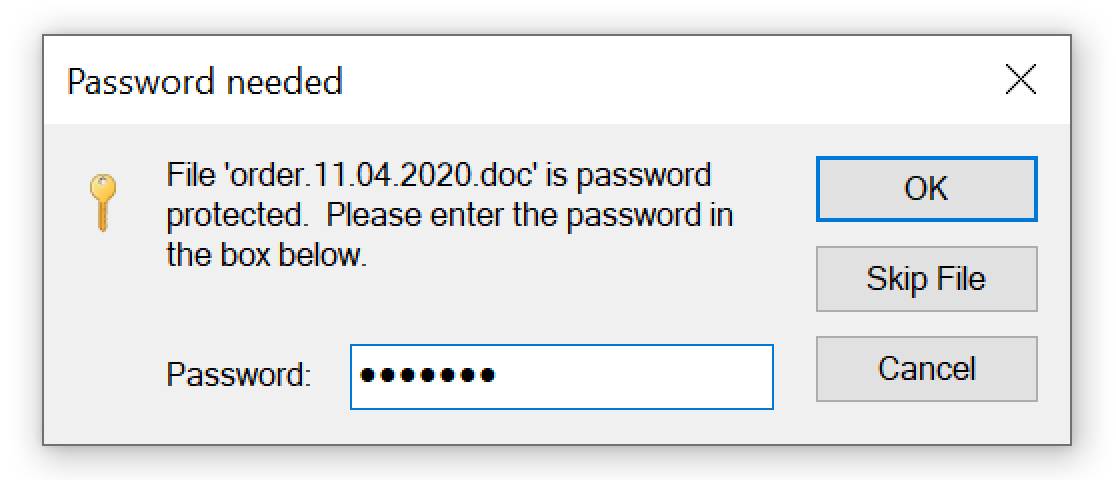

最初的诱饵是欺骗电子邮件链的电子邮件,这些电子邮件链是从先前受感染主机上的电子邮件客户端检索的。该消息有一个附带的ZIP文件和一条消息,通知用户打开该附件所需的密码。

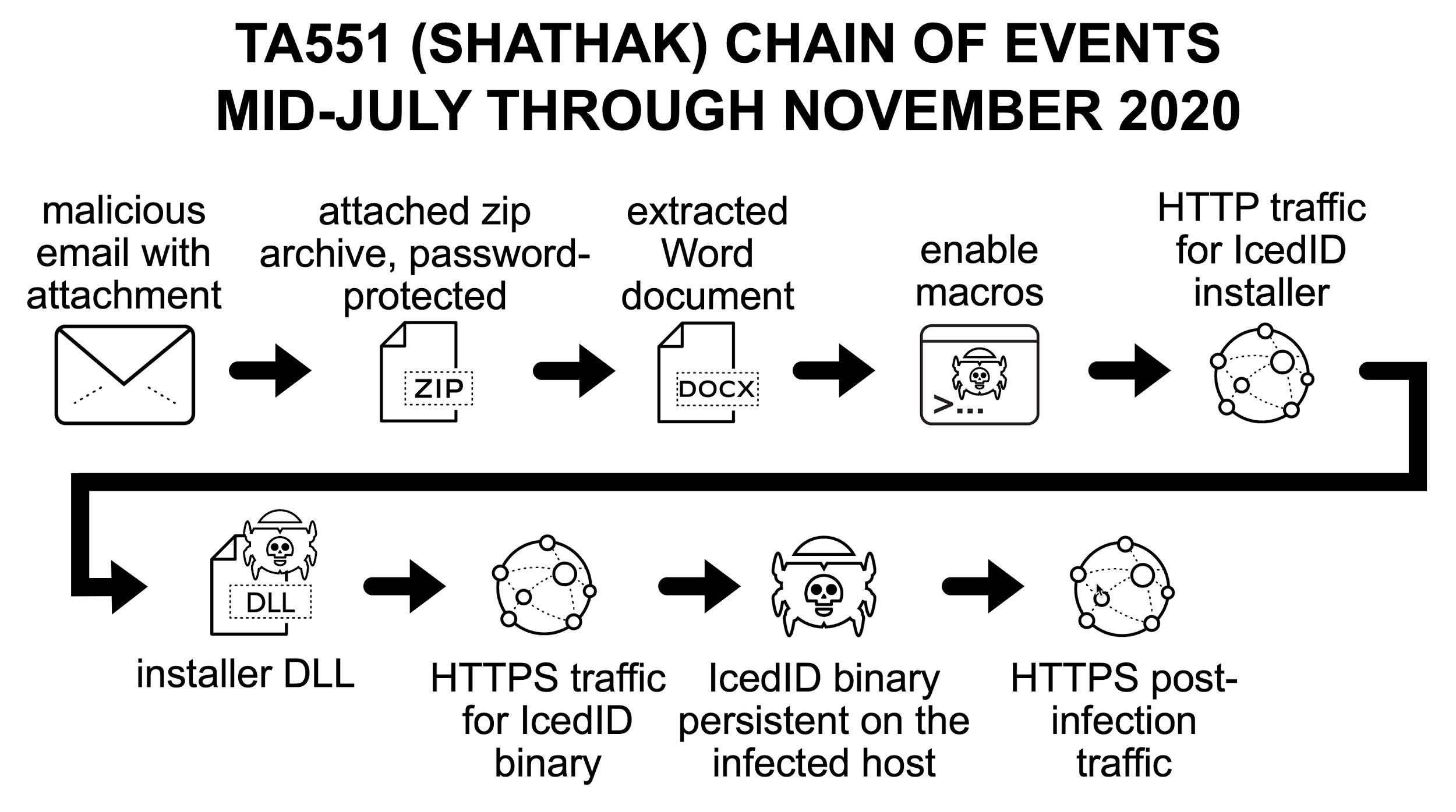

在打开ZIP文件后,受害者发现了一个带有宏的Microsoft Word文档。如果受害者在易受攻击的Windows计算机上启用宏,受害者的主机将检索IcedID恶意软件的安装程序DLL。这将感染易受攻击的Windows计算机。有关针对日语受害者的最新示例,请参见图2-7。

2020年11月4日针对日语受害者的TA551电子邮件的示例

使用消息中的密码打开ZIP文件

ZIP文件中的Word文档

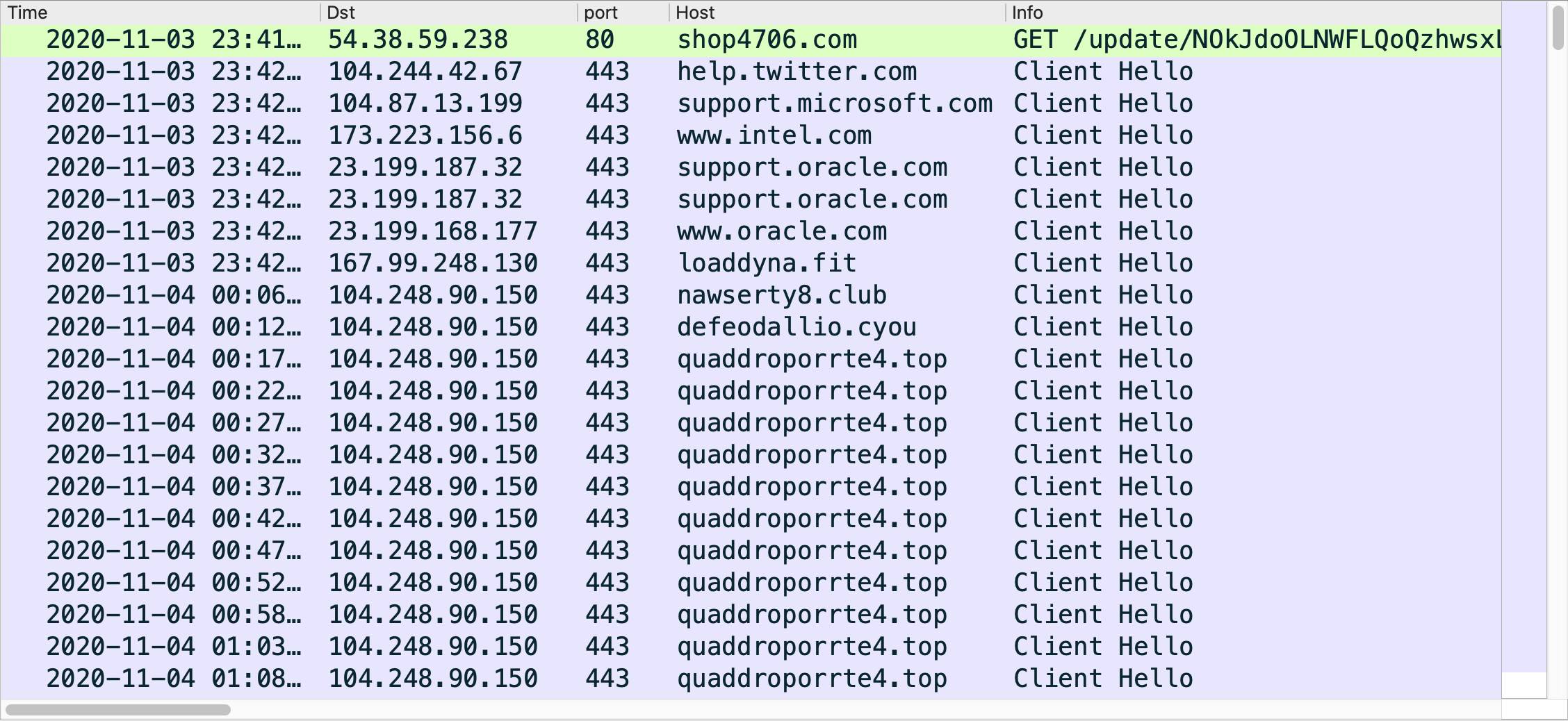

来自Wireshark过滤的感染的流量

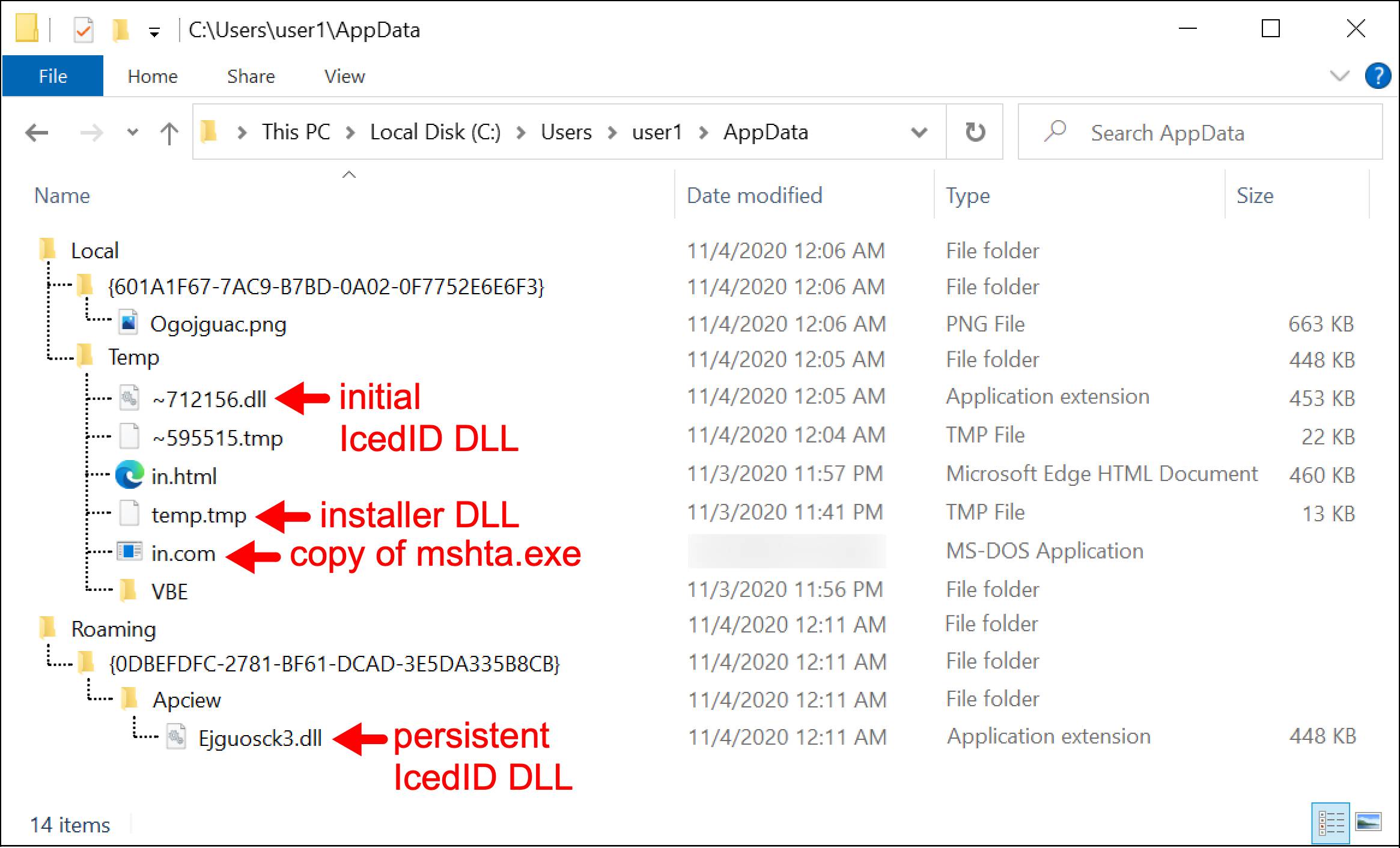

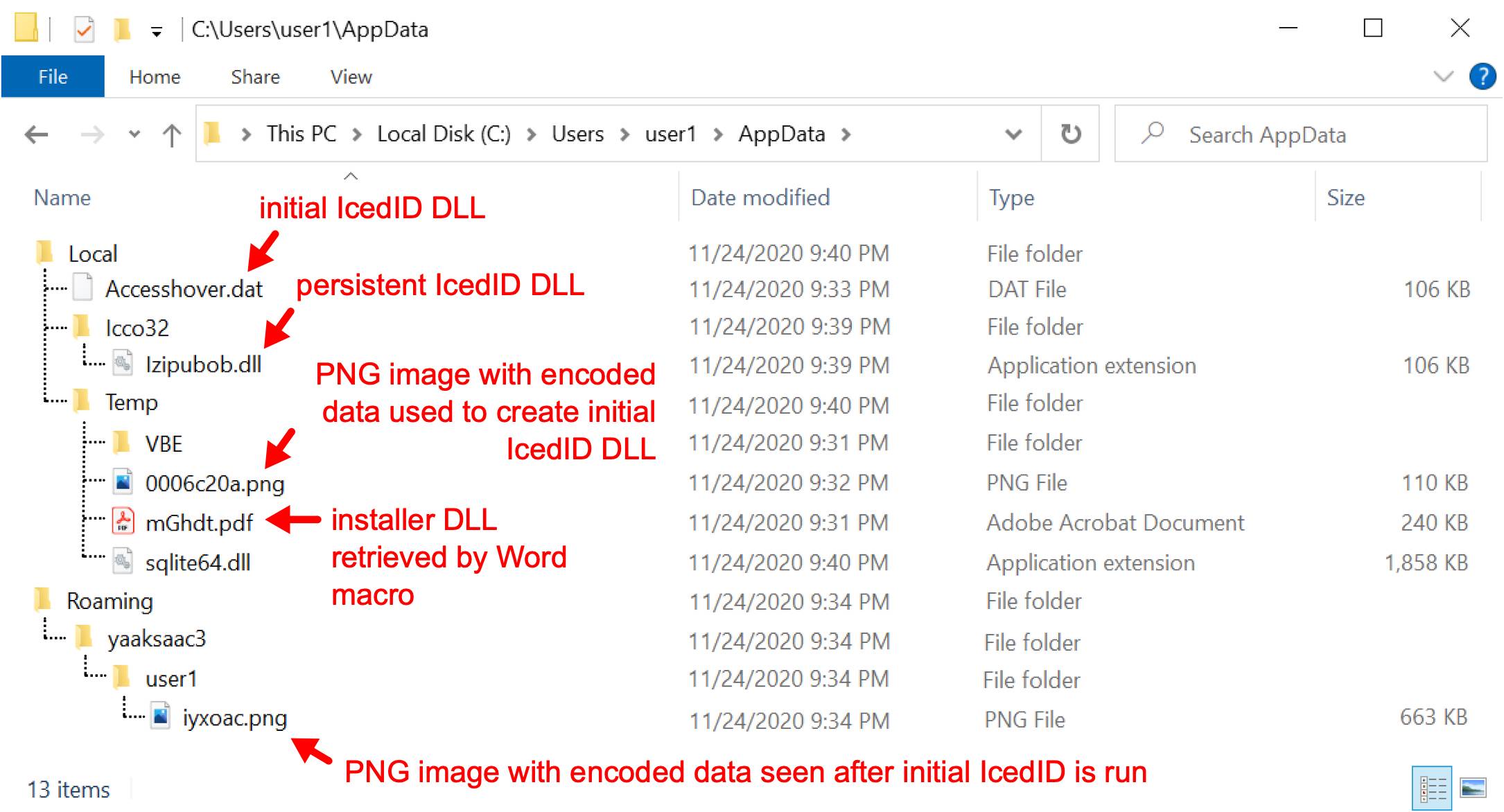

在Windows主机上的感染过程中创建的文件和目录

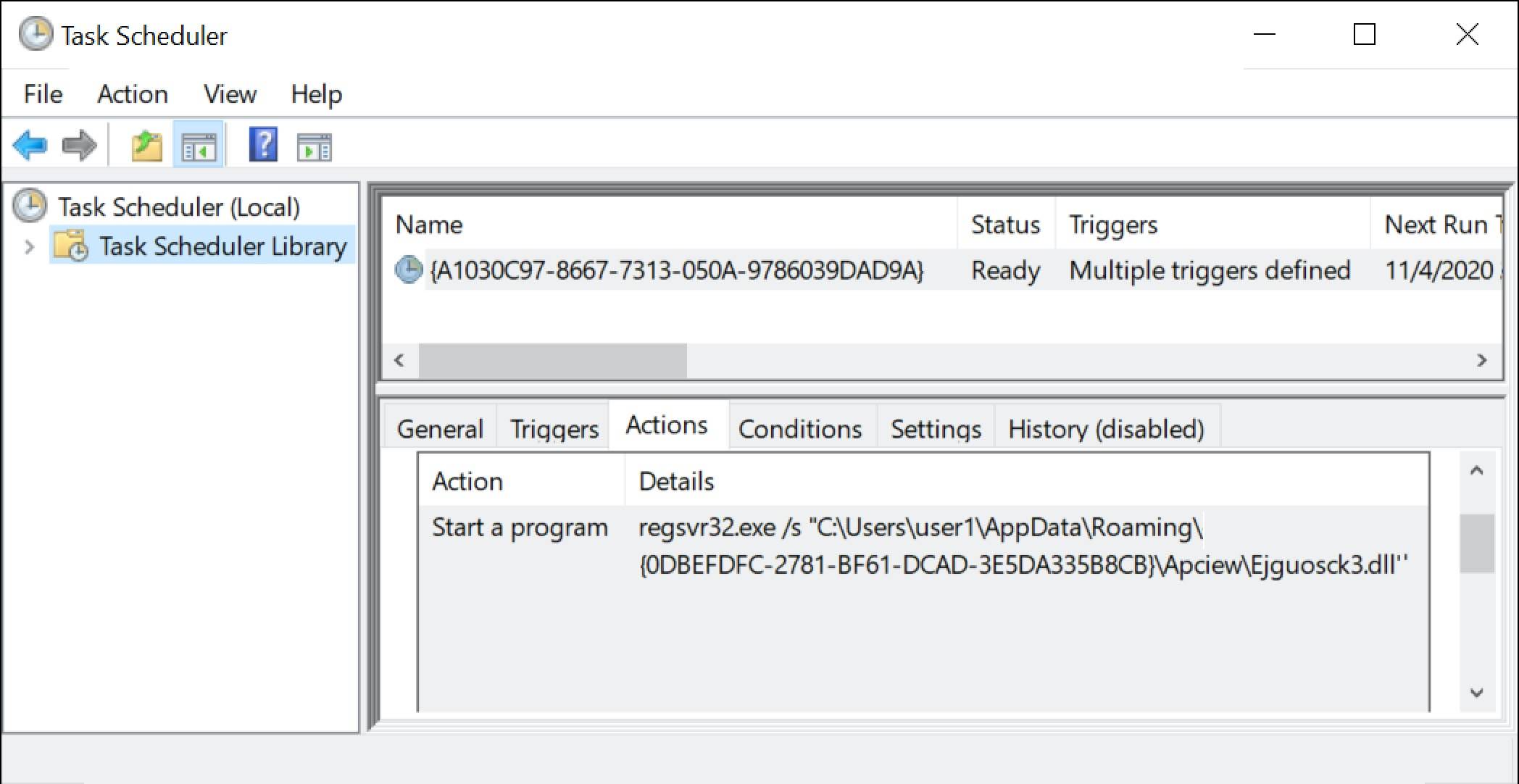

在被感染的Windows主机上保持IcedID持续存在

IcedID的出现

研究人员有一个GitHub存储库,可以跟踪TA551最近的活动。该仓库包含了自2020年7月6日以来TA551发动的每一波攻击的信息。从2020年7月14日开始,我们在这波攻击中只看到了IcedID恶意软件。

自2020年7月14日以来,这些垃圾邮件就一直针对英语地区的受害者,直到2020年10月27日,开始出现日语模板的Word文档。从10月27日至11月,TA551一直以讲日语的受害者为目标。2020年20月20日。在针对日本的攻击大约进行了三周之后,TA551从2020年11月24日开始回到讲英语地区的受害者。

无论针对哪个目标群体,TA551都继续将IcedID用作其恶意软件有效载荷。

TA551在2019年的历史

我们早在2019年2月就发现了TA551,其特点如下:

1.TA551已经传播了不同系列的恶意软件,包括Ursnif (Gozi/ISFB), Valak和IcedID。

2.TA551恶意垃圾邮件会根据从先前受感染的Windows主机检索到的数据来欺骗合法电子邮件链,它将这些电子邮件链的副本发送给原始电子邮件链的收件人。

3.伪造的电子邮件包括一条短信息,它作为链中的最新项目。这是一个通用语句,要求收件人使用提供的密码打开附加的ZIP文件。

4.ZIP的文件名使用电子邮件中被欺骗的公司的名称,例如,如果被欺骗的发件人是[email protected],则ZIP附件将被命名为companyname.zip。

5.在2020年,我们还开始看到带有info.zip或request.zip作为附件ZIP文件名称的电子邮件。

6.这些受密码保护的ZIP附件包含一个Word文档,其中包含用于安装恶意软件的宏。

7.提取的Word文档的文件名遵循随着该活动的进行而发展出的明显模式。

8.由关联的Word宏生成的URL也遵循引人注目的模式,该模式也随着该活动的进行而发展。

TA551在2019年的活动

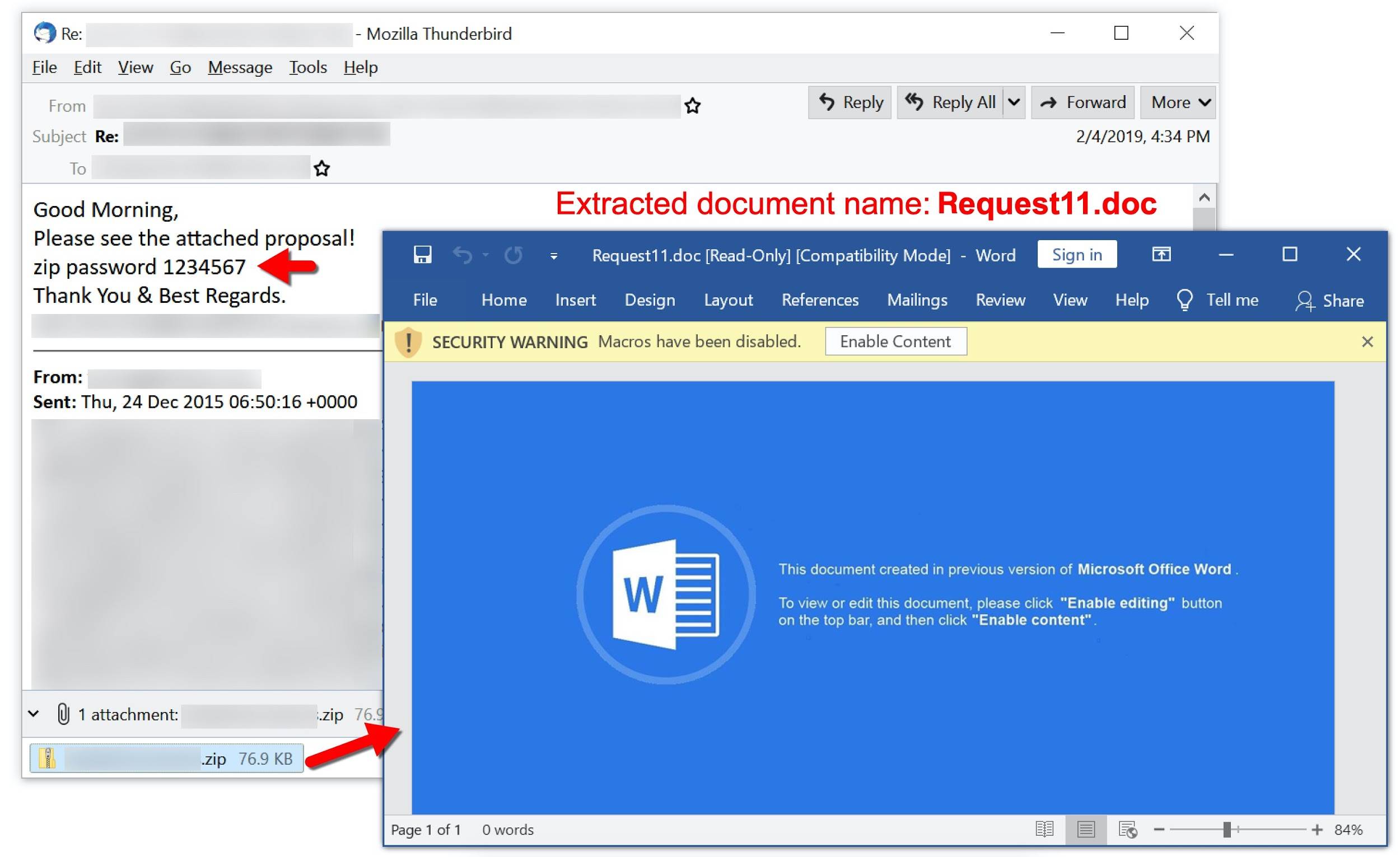

图8显示了我们可以从此活动中确认的最早电子邮件,该电子邮件的日期为2019年2月4日。该电子邮件针对以英语为母语的收件人,并传播了Ursnif恶意软件。

从2019年2月开始的TA551垃圾邮件示例

与以上示例相关联的文件:

SHA256 哈希值: 3dab8a906b30e1371b9aab1895cd5aef75294b747b7291d5c308bb19fbc5db10;

文件大小:157696字节;

文件名:Request11.doc;

文件描述:Word文档,带有Ursnif的宏(Gozi / ISFB);

SHA256哈希值:3afc28d4613e359b2f996b91eeb0bbe1a57c7f42d2d4b18e4bb6aa963f58e3ff

文件大小:284160字节;

文件位置:hxxp://gou20lclair[.]band/xap_102b-AZ1/704e.php?l=zyteb12.gas;

文件描述:通过Word宏检索的Windows EXE示例——Ursnif的安装程序;

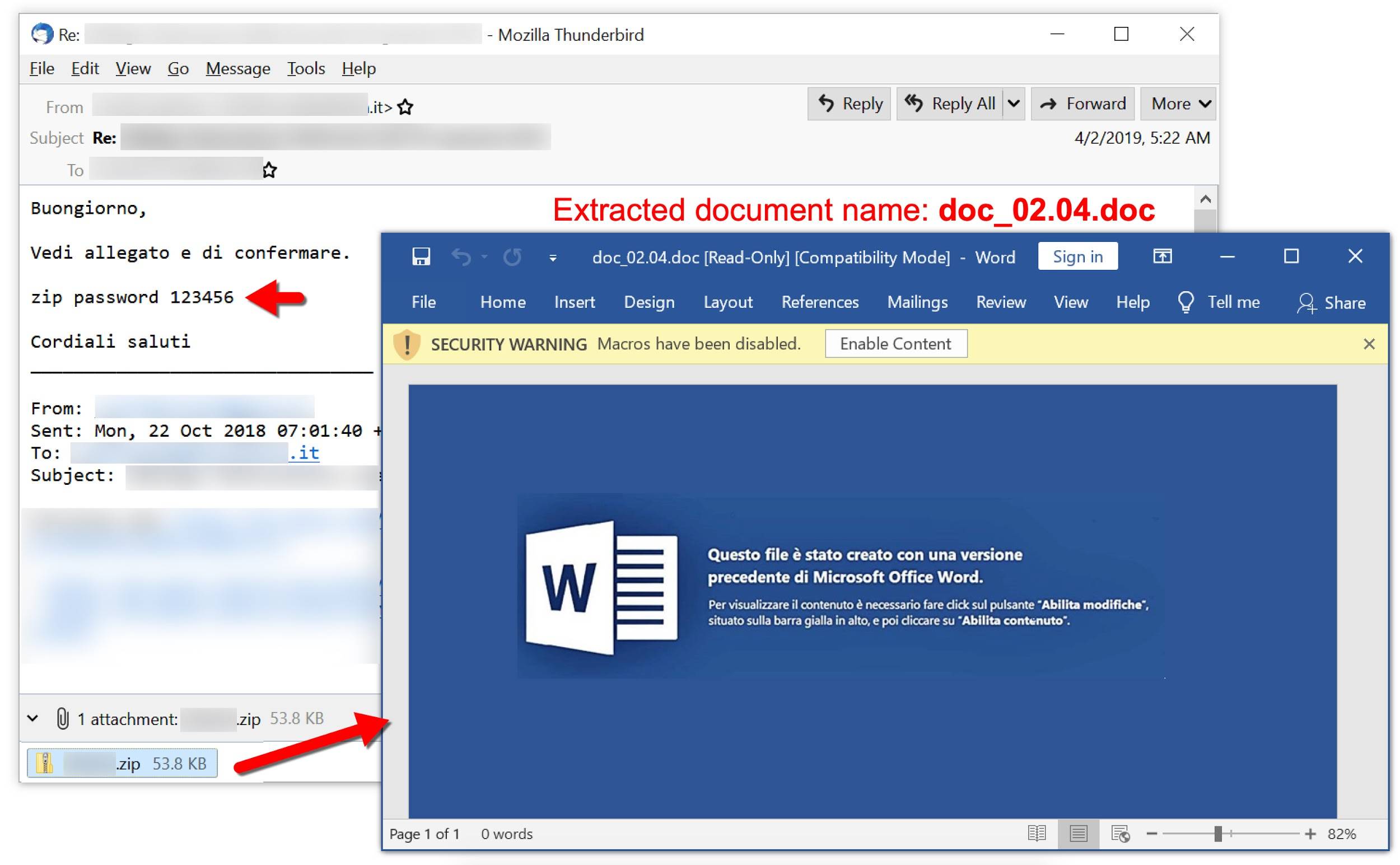

图9显示了来自该活动的日期为2019年4月2日的电子邮件。该电子邮件以说意大利语的收件人为目标,并传播了Ursnif恶意软件。

从2019年4月开始的TA551垃圾邮件示例

与以上示例相关联的文件:

SHA256哈希值:582213137bebc93192b0429f6687c859f007ef03e6a4c620eada8d98ca5d76ba;

文件大小:91136字节;

文件名称:doc_02.04.doc;

文件描述:带有Ursnif宏的Word文档;

SHA256哈希值:8 c72d5e5cb81f7a7c2b4881aff3be62cdc09caa52f93f9403166af74891c256e

文件大小:606208字节;

文件位置:hxxp://seauj35ywsg[.]com/2poef1/j.php?l=zepax4.fgs;

文件说明:安装Ursnif的Windows EXE示例,该Ursnif由与这波Word文档相关的宏检索;

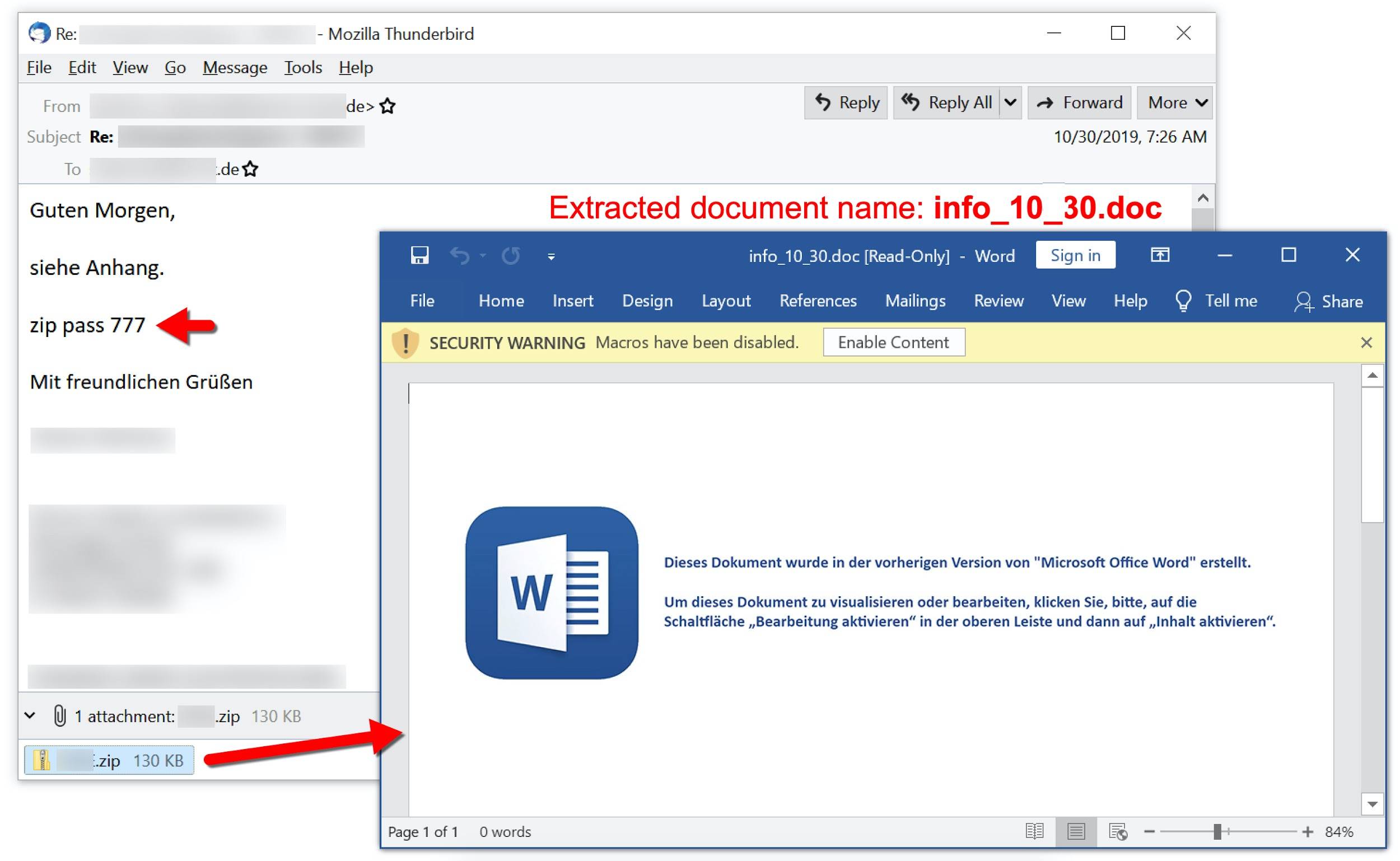

图10显示了该活动的一封日期为2019年10月30日的电子邮件,该电子邮件以说德语的收件人为目标,并传播了Ursnif恶意软件。

从2019年10月开始的TA551垃圾邮件示例

与以上示例相关联的文件:

SHA256哈希值:10 ed909ab789f2a83e4c6590da64a6bdeb245ec9189d038a8887df0dae46df2a;

文件大小:269312字节;

文件名称::info_10_30.doc;

文件描述:具有Ursnif宏的Word文档;

SHA256哈希值:9e5008090eaf25c0fe58e220e7a1276e5501279da4bb782f92c90f465f4838cc

文件大小:300032字节;

文件位置:hxxp://onialisati[.]com/deamie/ovidel.php?l=brelry2.cab;

文件描述:通过Word宏检索的Windows EXE示例——Ursnif的安装程序;

注意上面示例中的URL是如何以.cab结尾的,直到2020年10月下旬,这种模式对于TA551 Word文档中的宏所生成的URL都相当一致。

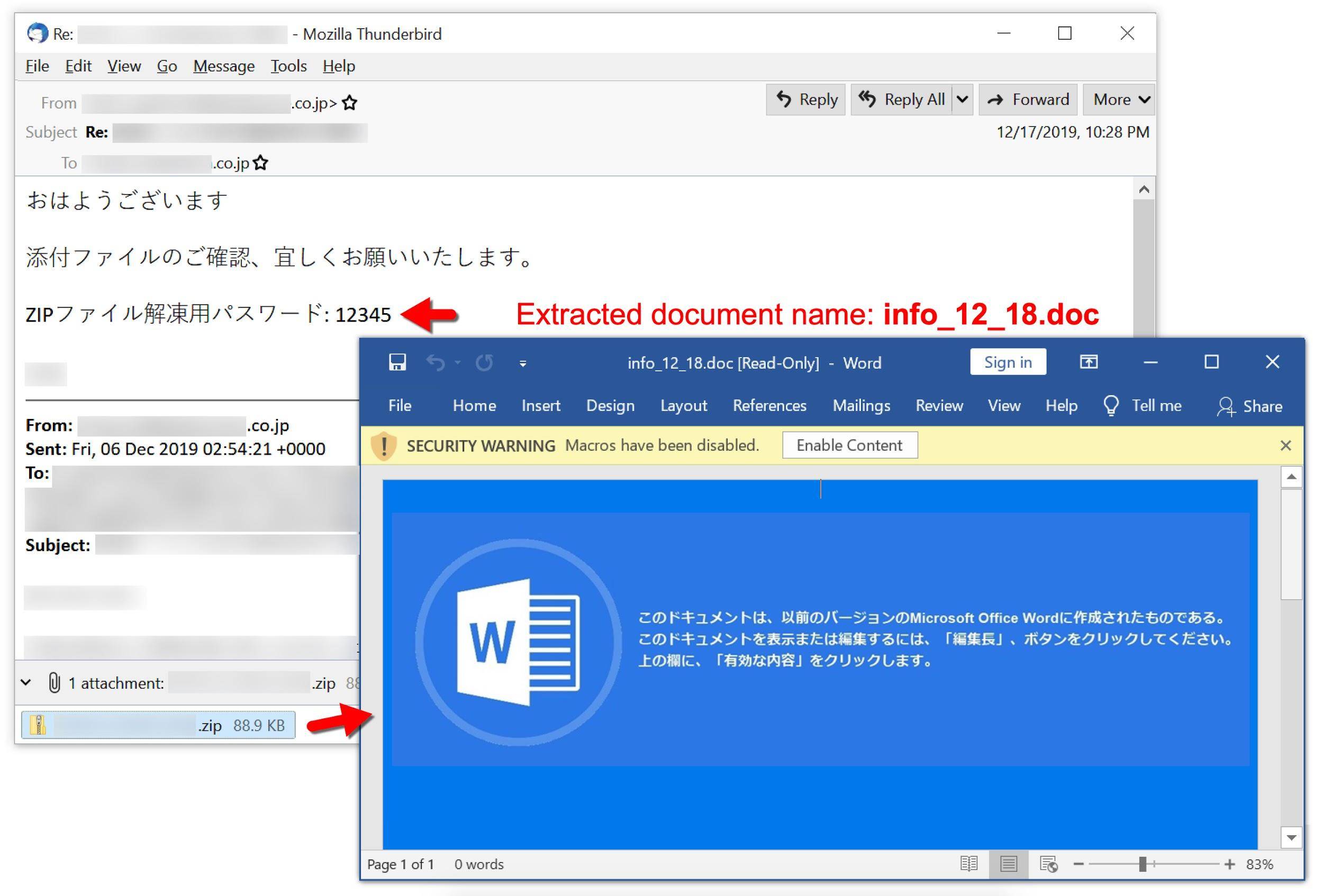

图11显示了该活动于2019年12月17日发送的电子邮件,该电子邮件以日语用户为目标,并传播了Ursnif恶意软件。

从2019年12月开始的TA551垃圾邮件示例

与以上示例相关联的文件:

SHA256哈希值:3b28f3b1b589c9a92940999000aa4a01048f2370d03c4da0045aabf61f9e4bb6;

文件大小:101528字节;

文件名称:info_12_18.doc;

文件描述:具有Ursnif宏的Word文档;

SHA256哈希值:3a22d206858773b45b56fc53bed5ee4bb8982bb1147aad9c2a7c57ef6c099512

文件大小:1650176字节;

文件位置:hxxp://vestcheasy[.]com/koorsh/soogar.php?l=weecum5.cab;

文件描述:通过Word宏检索的Windows EXE示例——Ursnif的安装程序;

请注意,受Ursnif感染的主机有时会检索后续恶意软件。例如,在2019年12月19日,通过TA551感染Ursnif的Windows主机又感染了后续恶意软件IcedID和Valak。

TA551在2020年的历史

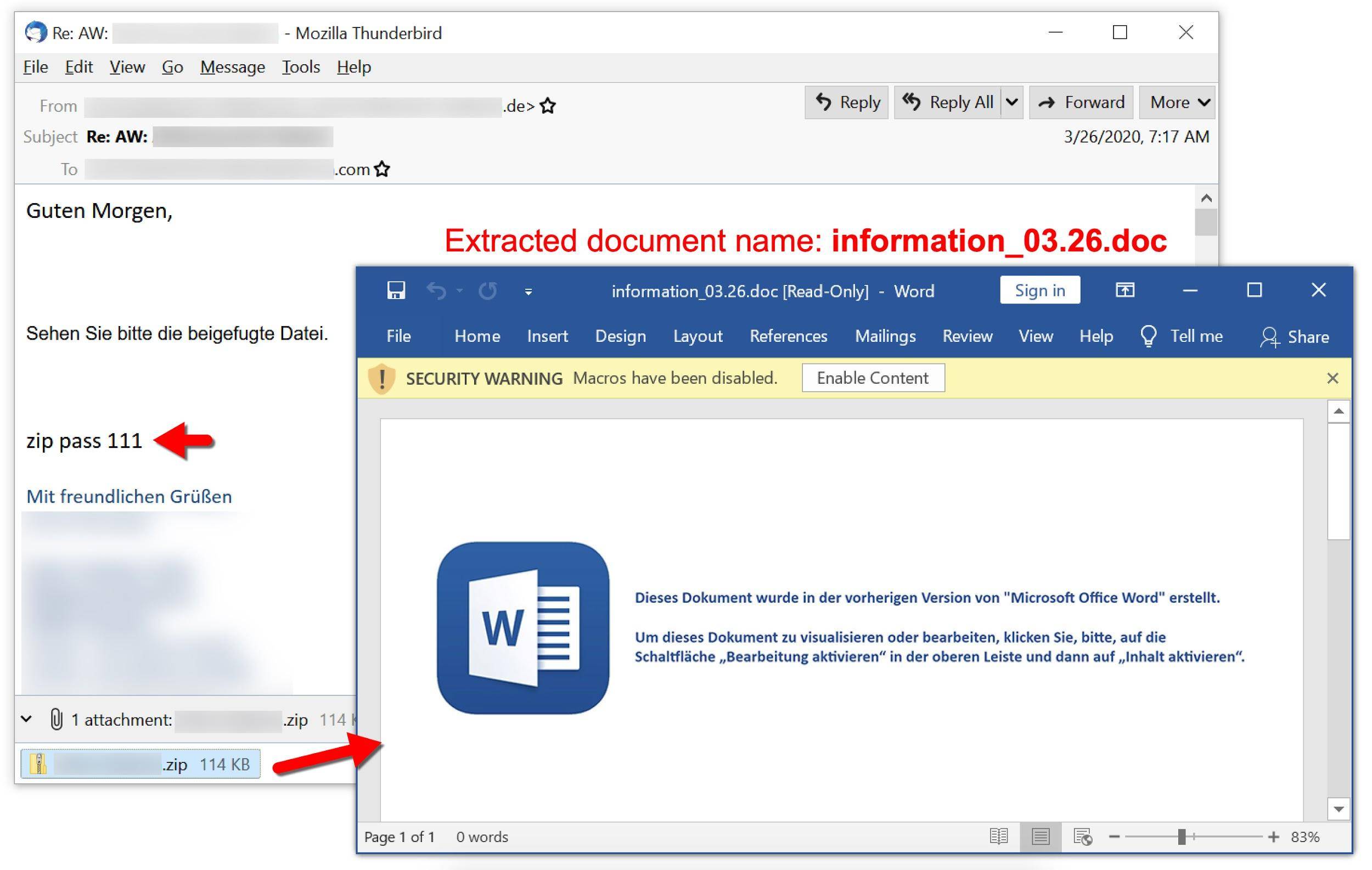

图12显示了2020年3月26日来自TA551的一封电子邮件,该电子邮件以说德语的收件人为目标,并传播了ZLoader(Silent Night)恶意软件。

2020年3月以来的TA551垃圾邮件示例

与以上示例相关联的文件:

SHA256哈希值:62ecc8950e8be104e250304fdc32748fcadaeaa677f7c066be1baa17f940eda8

文件大小:127757字节;

文件名称:information_03.26.doc

文件描述:Word doc with macro for ZLoader (Silent Night)

SHA256哈希值:9b281a8220a6098fefe1abd6de4fc126fddfa4f08ed1b90d15c9e0514d77e166

文件大小:486400字节;

文件位置:hxxp://x0fopmxsq5y2oqud[.]com/kundru/targen.php?l=swep7.cab;

文件描述:Windows DLL为ZLoader检索的Word宏;

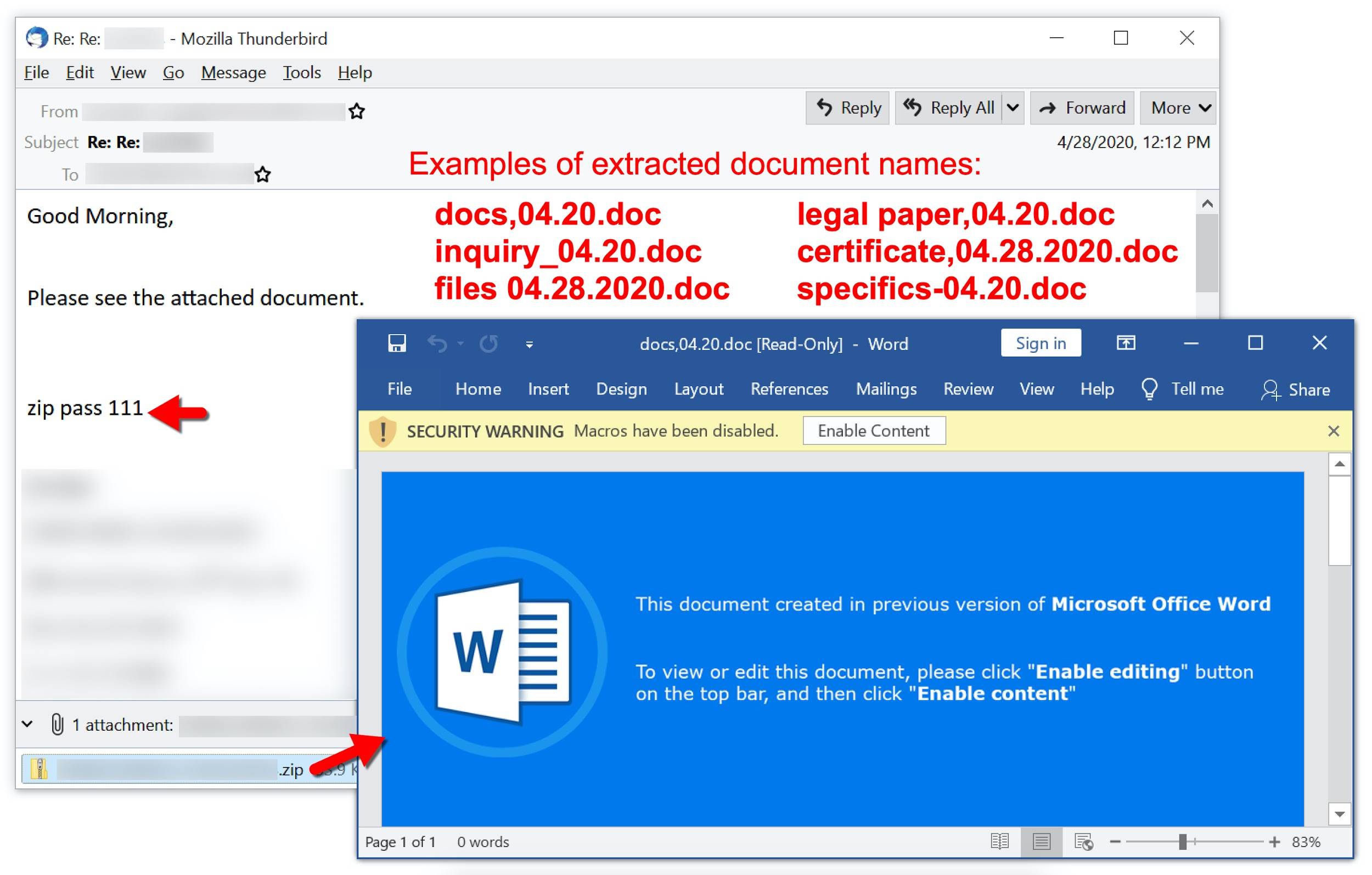

图13显示了该活动于2020年4月28日发送的一封电子邮件,该电子邮件以说英语的收件人为目标,并传播了Valak恶意软件。

2020年4月以来的TA551垃圾邮件示例

与以上示例相关联的文件:

SHA256哈希值:bd58160966981dd4b04af8530e3320edbddfc2b83a82b47a76f347d0fb4ca93a

文件大小:61233字节;

文件名称:docs,04.20.doc;

文件描述:Word文档和Valak宏;

SHA256哈希值:9ce4835ef1842b7407b3c8777a6495ceb1b69dac0c13f7059c2fec1b2c209cb1

文件大小:418816字节;

文件位置:hxxp://qut6oga5219bf00e[.]com/we20lo85/aio0i32p.php?l=nok4.cab;

文件说明:通过Word宏检索到的Windows DLL示例——Valak的安装程序

此时,文档名称已经改变了格式。从那时起,我们开始看到从每天的攻击中提取的Word文档的几个不同的名称。

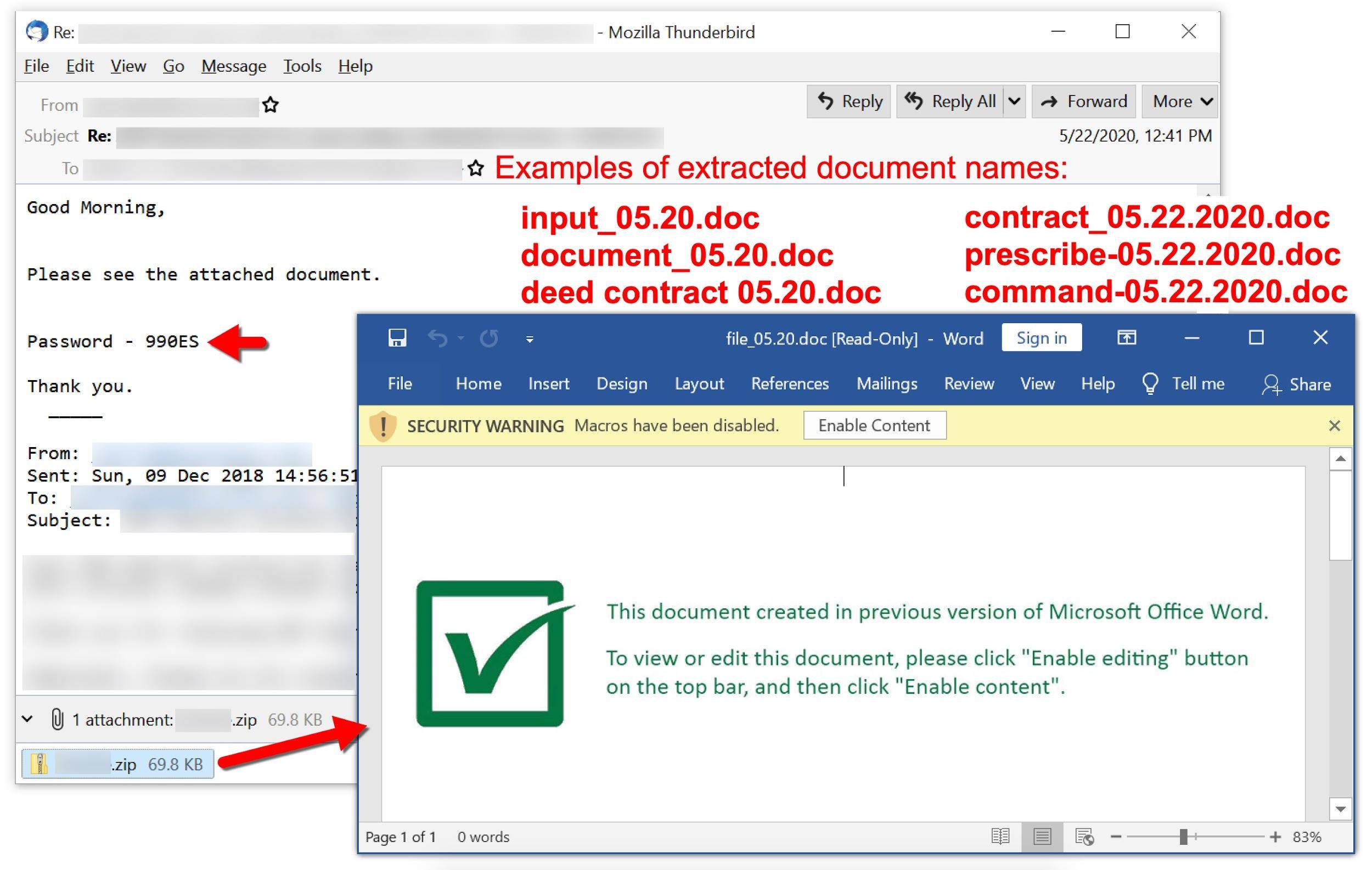

图14显示了一封来自该活动的电子邮件,日期为2020年5月22日。该电子邮件针对以英语为母语的收件人,并传播了Valak恶意软件。

2020年5月以来的TA551垃圾邮件示例

与以上示例相关联的文件:

SHA256哈希值:3562023ab563fc12d17981a1328f22a3d3e4c358535b9a0c28173a6e4ad869ba;

文件大小:74338字节;

文件名称:file_05.20.doc;

文件描述:Word文档和Valak宏;

SHA256哈希值:4468 edc18de42e61b64441c75aedcb15d553410d473e77fc8ae31b358acd506a

文件大小:184832字节;

文件位置:hxxp://s6oo5atdgmtceep8on[.]com/urvave/cennc.php?l=haao1.cab;

通过Word宏检索到的Windows DLL示例—— Valak的安装程序

到了此时,ZIP附件的密码格式已更改为三位数,后跟两个字母,并且模板样式也已更新。

我们继续看到Valak被TA551推到了2020年7月初。值得注意的是,Valak是一个恶意软件下载者,我们经常看到IcedID是这些感染的后续恶意软件。

然而,到2020年7月中旬,TA551开始直接从Word文档宏中传播IcedID了。

最近的发展

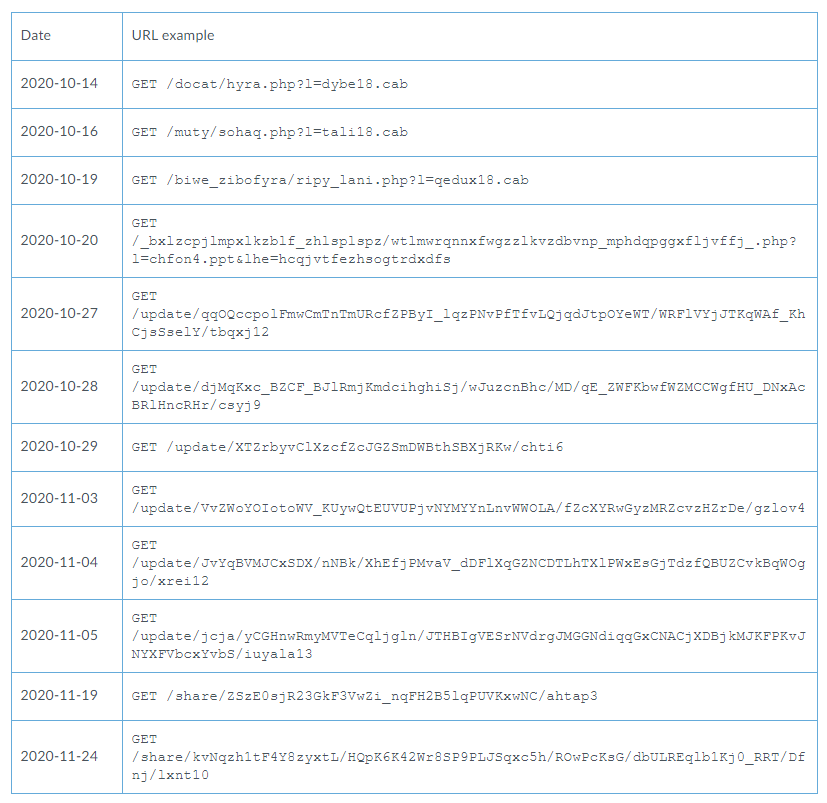

最近几周,TA551改变了通信方式。在2020年10月19日之前的几个月中,Word宏生成的用于检索安装程序二进制文件的URL遵循了一个明显的模式。该模式包括:

1.URL路径中的php?l=;

2. 以.cab结尾的URL;

自2020年10月20日以来,这些模式发生了巨大变化。表1显示了从10月份开始的变化。

由TA551传播的Word文档中的宏生成的URL模式

到2020年10月27日,TA551宏生成的URL在HTTP GET请求的开头包含更新或共享之类的英语术语。这些URL由四到六个小写英文字母组成的系列结尾,后面跟着从1到18的数字。这些URL的长度不一致,它们可能很短,也可能很长。

自2020年11月以来,我们还注意到IcedID感染期间产生的伪造图像的细微变化,包括TA551活动之外的伪造图像。

例如,到2020年11月初,安装程序dll创建的IcedID dll最初保存到受害者的AppData\Local\Temp目录,并且文件名以波浪号(〜)开头并以.dll结尾,如图6所示。在2020年11月,我们开始看到一个变化:最初的IcedID dll保存到受害者的AppData\Local,文件名以.dat结尾,如图15所示。

2020年11月24日从TA551 IcedID感染中看到的伪造图像

这些变化可能是恶意软件开发者为了逃避检测而做出的努力。至少,它们可能会让正在对被感染主机进行分析的人感到困惑。

这样的变化在恶意软件家族中是常见的,因为它们随着时间的推移而演变。我们可以期待在接下来的几个月里看到更多关于IcedID恶意软件和TA551的变化。

最后,在2020年11月期间,通过TA551 Word宏检索的安装程序DLL的运行方法发生了变化:

旧方法:regsvr32.exe [installer DLL filename];

新方法:rundll32.exe [installer DLL filename],ShowDialogA -r;

但是,必须有最新信息才能确保正确检测到不断发展的活动,例如TA551。

总结

自从我们上次在2020年7月对部署Valak恶意软件的攻击者进行审查以来,TA551一直在迭代。在过去的几个月中,我们经常将IcedID视为TA551安装的Valak和Ursnif感染的后续恶意软件。目前Valak和Ursnif等恶意软件下载程序已经被淘汰,现在最流行的是IcedID。

虽然TA551已经决定使用IcedID作为恶意软件的有效载荷,但随着恶意活动的发展,我们继续看到流量模式和感染现象的变化。

本文翻译自:https://unit42.paloaltonetworks.com/ta551-shathak-icedid/如若转载,请注明原文地址:

如有侵权请联系:admin#unsafe.sh