【漏洞预警】Weblogic Server远程代码执行漏洞预警(CVE-2021-2109 等)

2021-01-20 11:24:38 Author: xz.aliyun.com(查看原文) 阅读量:334 收藏

2021-01-20 11:24:38 Author: xz.aliyun.com(查看原文) 阅读量:334 收藏

2020年11月19日,阿里云安全向Oracle官方报告了Weblogic Server远程代码执行漏洞,漏洞编号为CVE-2021-2109,漏洞等级:高危。

漏洞描述

2021年1月20日,Oracle官方发布了漏洞补丁,修了包括 CVE-2021-2109 Weblogic Server远程代码执行漏洞在内的多个漏洞。CVE-2021-2109 中,攻击者可构造恶意请求,造成JNDI注入,执行任意代码,从而控制服务器。阿里云应急响应中心提醒 Weblogic 用户尽快采取安全措施阻止漏洞攻击。

漏洞评级

CVE-2021-2109 高危

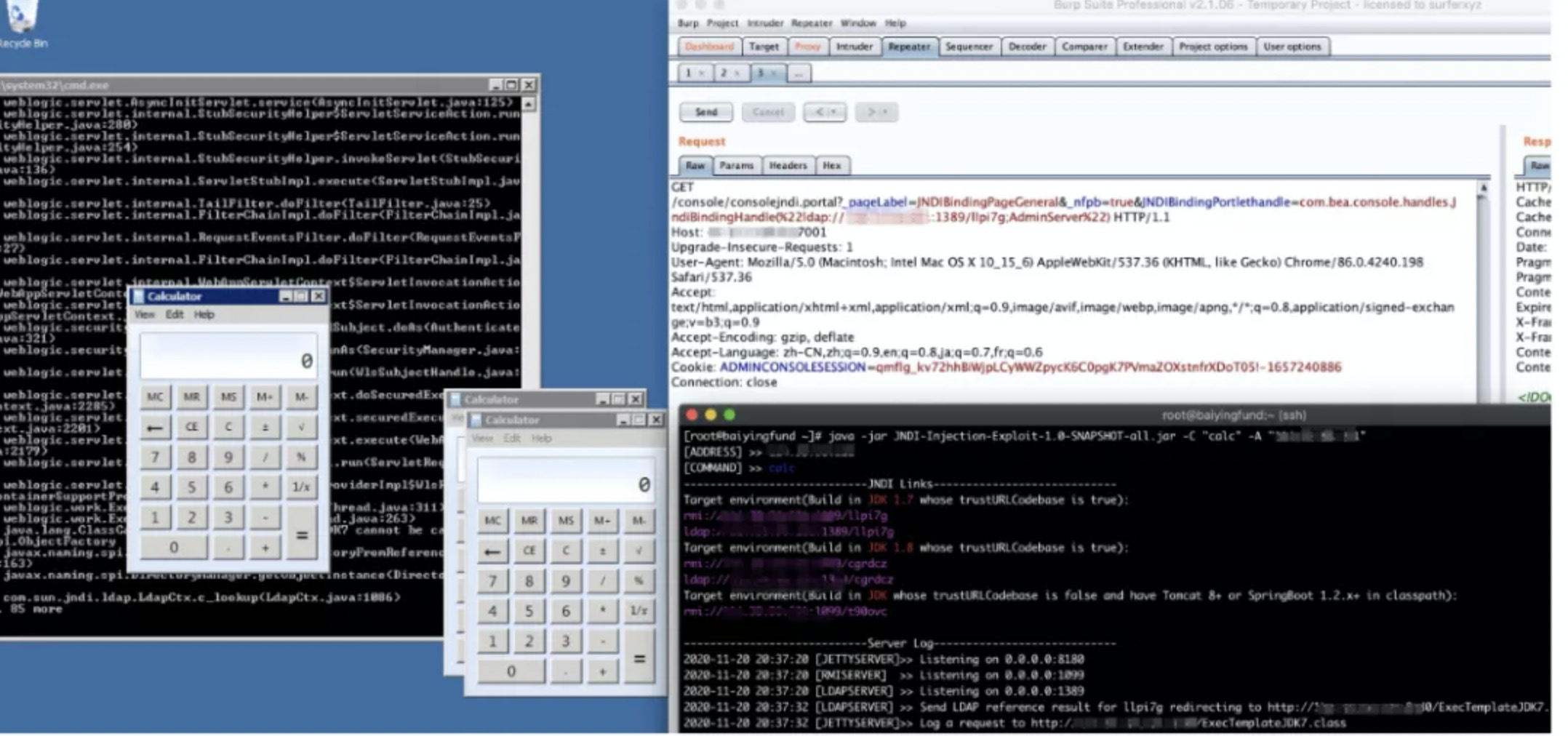

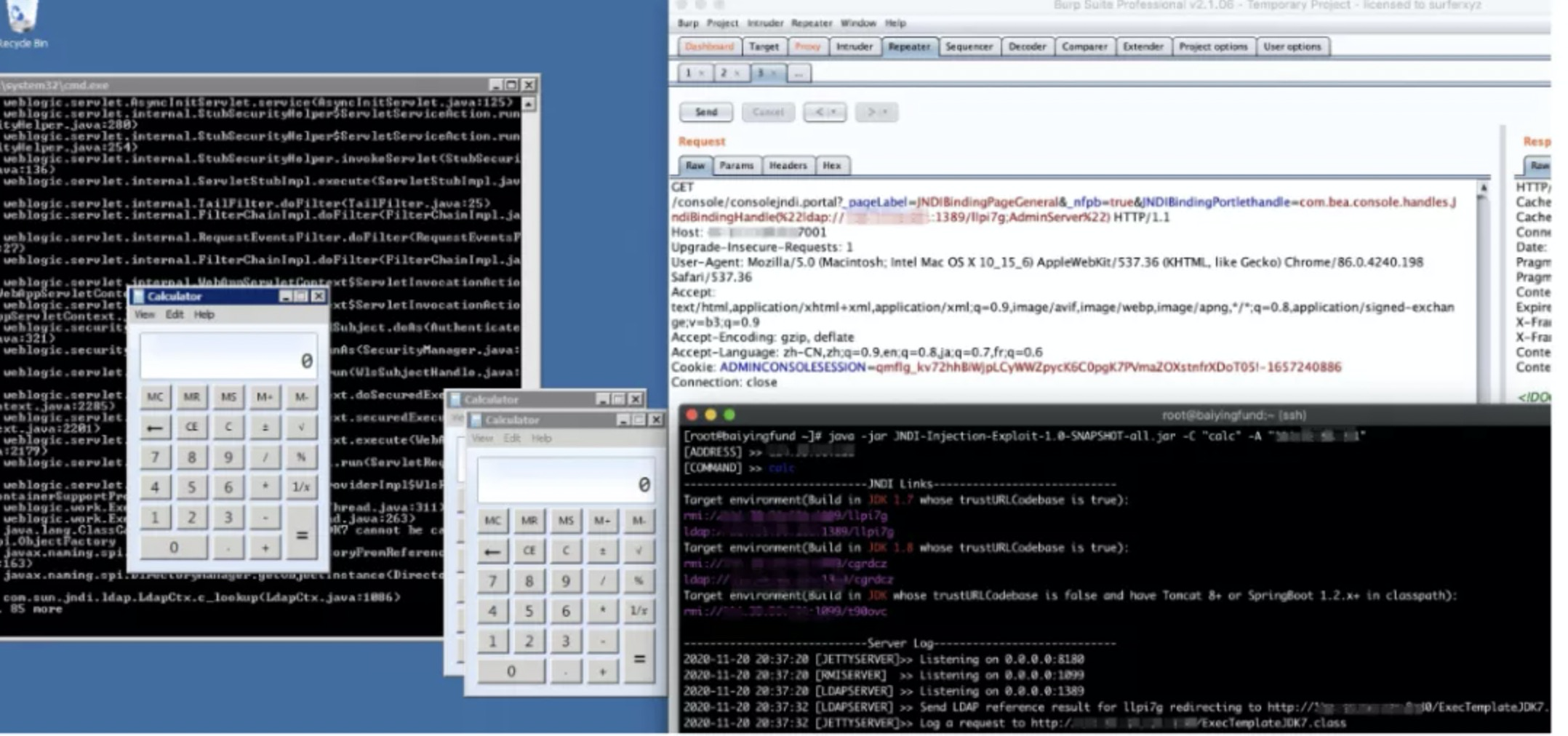

漏洞证明

CVE-2021-2109

影响版本

WebLogic 10.3.6.0.0

WebLogic 12.1.3.0.0

WebLogic 12.2.1.3.0

WebLogic 12.2.1.4.0

WebLogic 14.1.1.0.0

安全建议

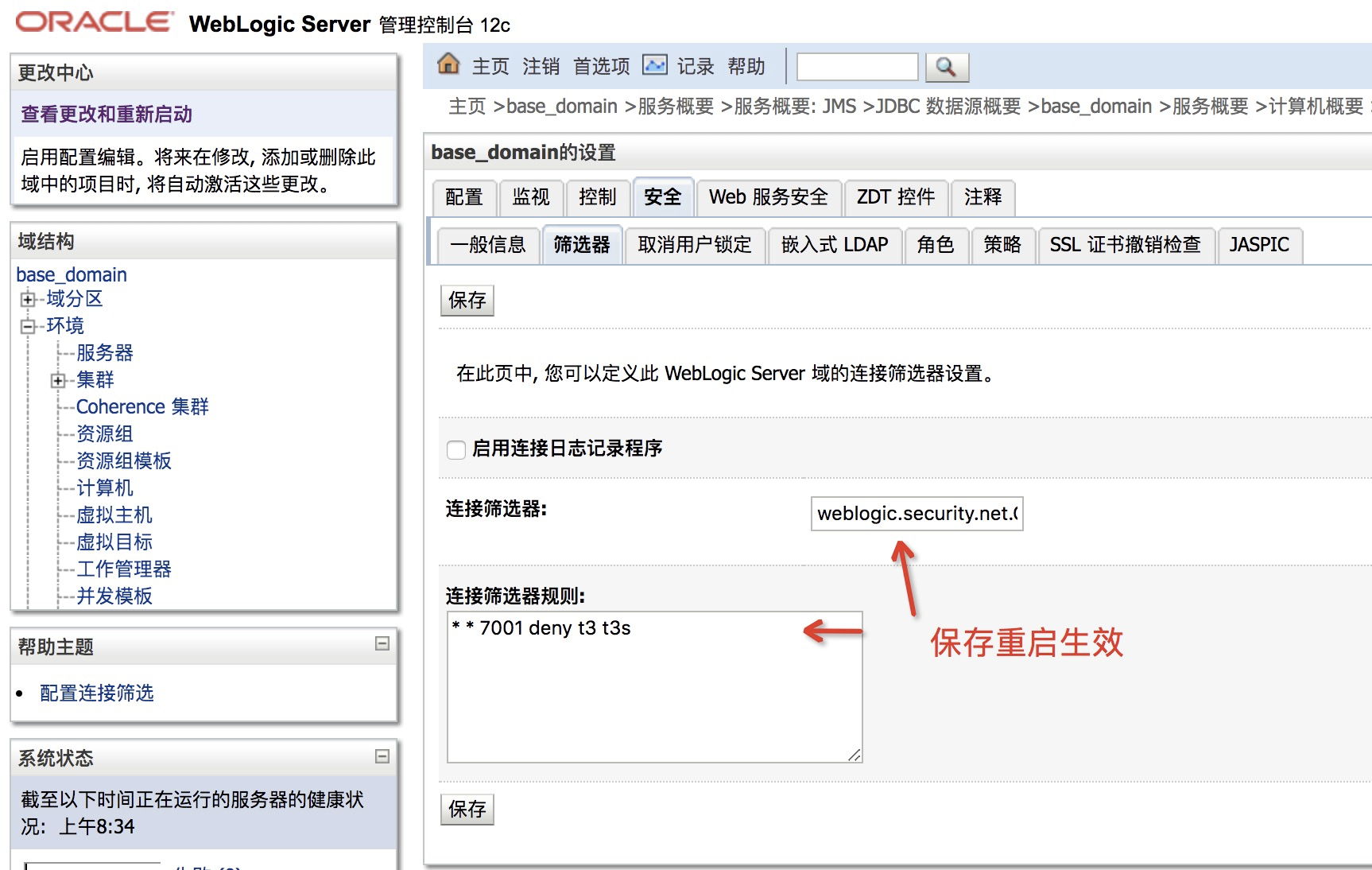

一、禁用T3协议

如果您不依赖T3协议进行JVM通信,可通过暂时阻断T3协议缓解此漏洞带来的影响

1. 进入Weblogic控制台,在base_domain配置页面中,进入“安全”选项卡页面,点击“筛选器”,配置筛选器。

2. 在连接筛选器中输入:weblogic.security.net.ConnectionFilterImpl,在连接筛选器规则框中输入:* * 7001 deny t3 t3s。

二、禁止启用IIOP

登陆Weblogic控制台,找到启用IIOP选项,取消勾选,重启生效

三、临时关闭后台/console/console.portal对外访问

四、升级官方安全补丁

我们会关注后续进展,请随时关注官方公告。

如有任何问题,可随时通过工单或服务电话95187联系反馈。

阿里云应急响应中心

2021.1.20

文章来源: http://xz.aliyun.com/t/9049

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh