最近,研究人员披露了一个安全漏洞,攻击者利用这些漏洞,可以访问10万多条联合国环境规划署(UNEP)的私人员工记录。

数据泄漏源于公开的Git目录和凭据,这使攻击者可以复制Git存储库并收集与10万多名员工相关的大量个人身份信息(PII)。

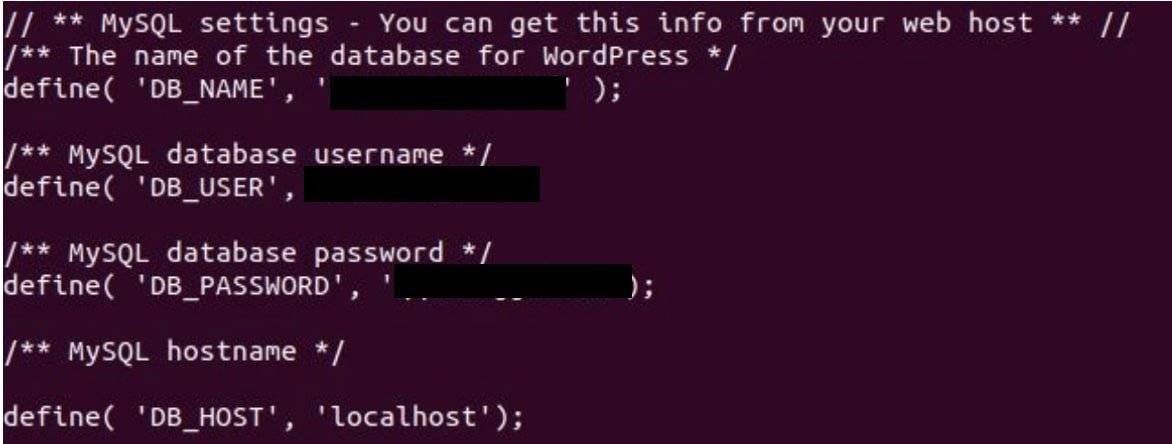

Git目录公开了WordPress DB和Git凭据

道德黑客与安全研究小组Sakura Samurai最近披漏了他们的漏洞发现,这使他们可以访问10万多条联合国环境规划署(UNEP)员工的私人数据。

与BleepingComputer共享的文件和截图提供了关于这个安全漏洞的性质及其暴漏的所有细节。

Sakura Samurai的研究人员杰克逊·亨利,尼克·萨勒,约翰·杰克逊和奥布里·科特尔在接触过联合国“脆弱性披露计划”和“信息安全名人堂”后,着手寻找影响联合国系统的任何安全漏洞。

然后,他们在与联合国环境规划署(UNEP)和联合国国际劳工组织(ILO)相关的域名上发现了暴漏的Git目录(. Git)和Git证书文件(. Git -credentials)。

研究人员能够转储这些Git文件的内容,并使用git-dumper从* .ilo.org和* .unep.org域复制整个存储库。

.git目录的内容包含敏感文件,例如WordPress配置文件(wp-config.php),这些文件公开了管理员的数据库凭据。

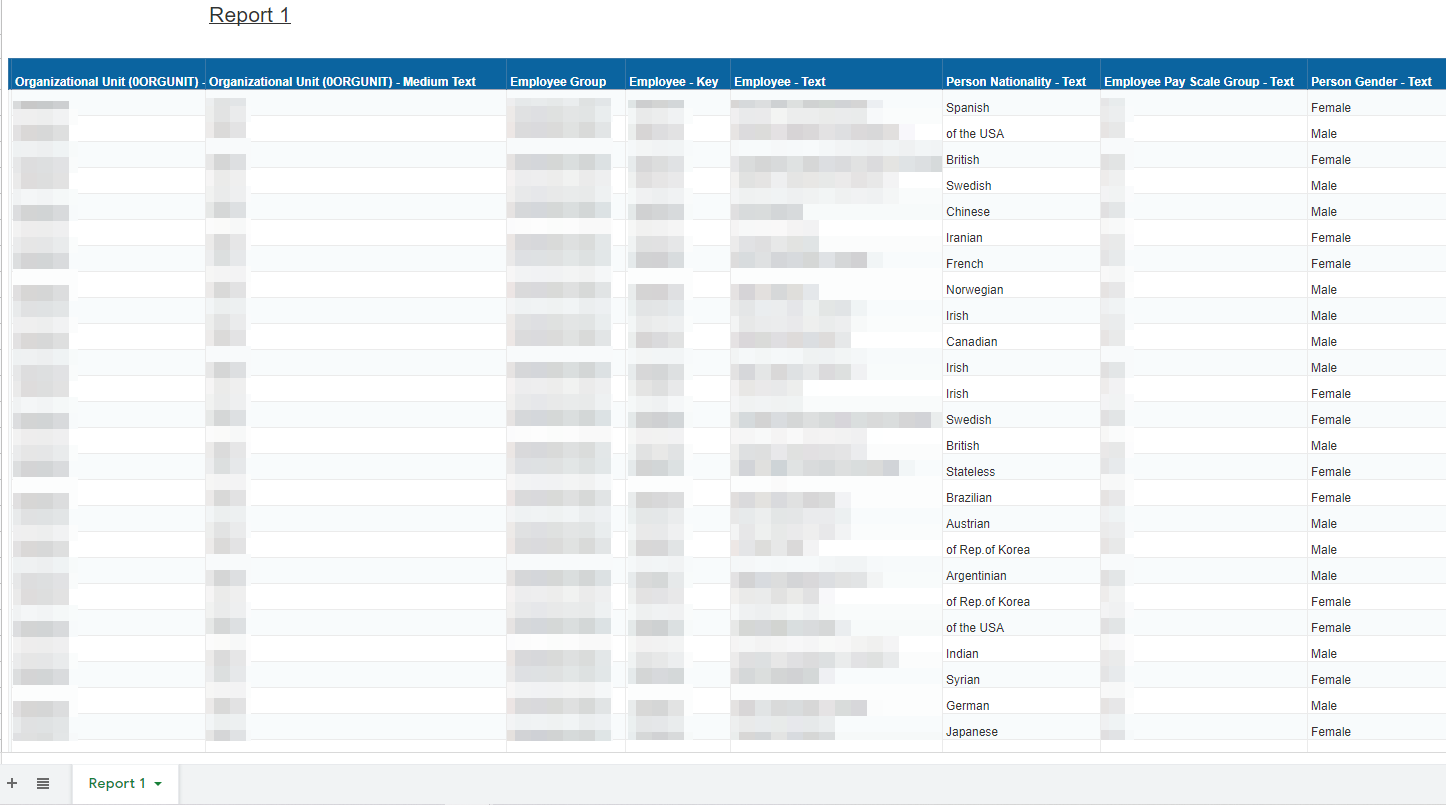

在联合国网域的公开.git目录中找到WordPress配置文件

同样,作为数据泄漏的一部分,不同的PHP文件包含了与环境署和联合国劳工组织其他在线系统相关的明文数据库凭据。

此外,可公开访问的.git-credentials文件使研究人员可以使用环境署的源代码库。

超过10万名雇员的数据可能随时被窃取

使用这些凭据,研究人员能够从多个联合国系统中窃取超过10万名员工的私人信息。

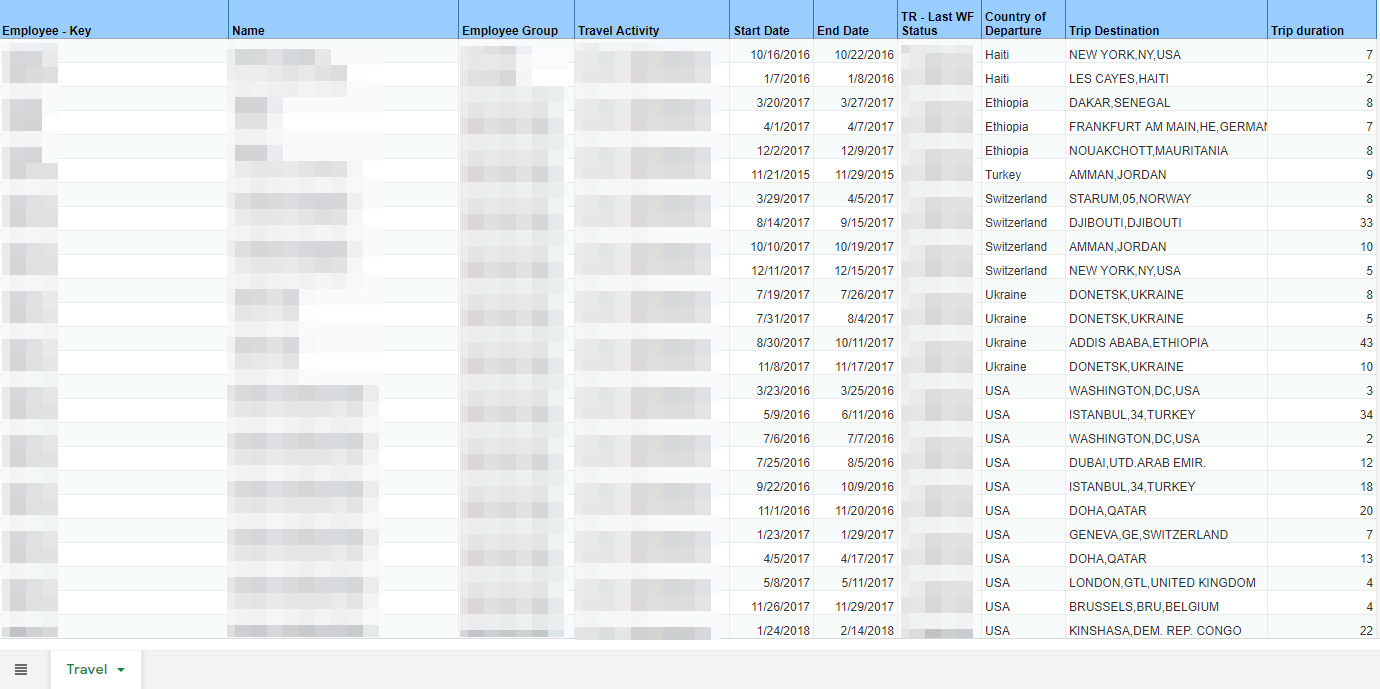

该小组获得的数据集公开了联合国工作人员的旅行历史,每行数据集包含:雇员ID,姓名,雇员组,旅行理由,开始和结束日期,批准状态,目的地和停留时间。

研究人员提供的联合国员工旅行记录(超过10万条记录)

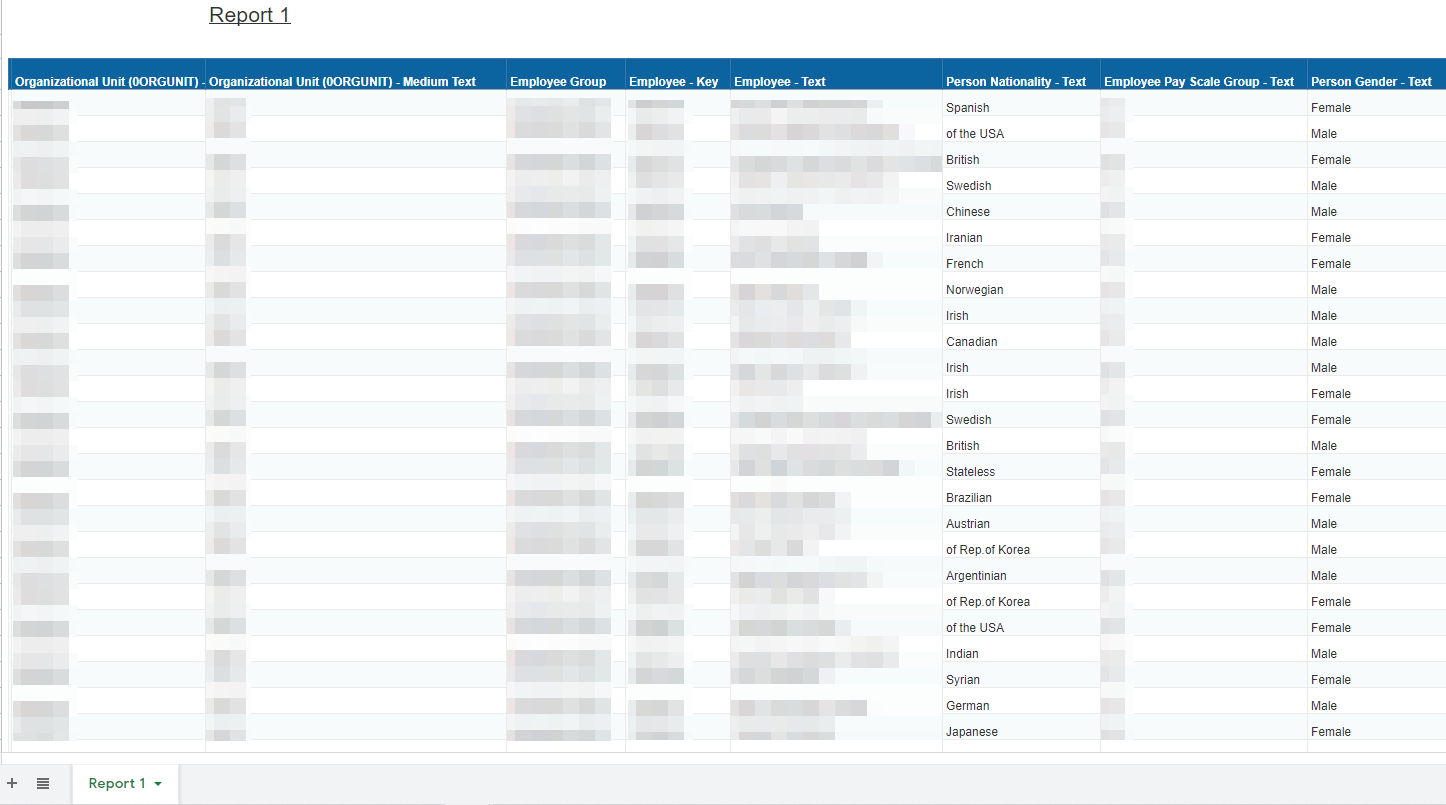

同样,研究人员在分析过程中访问的其他联合国数据库也公开了数千名员工的人力资源人口统计数据(国籍、性别、薪级),项目资金来源记录,广义员工记录和就业评估报告。

编辑了7000多名联合国雇员的人力资源统计数据

Sakura Samurai表示:

“当我们开始研究联合国的网络安全时,我们没想到联合国网站是如此脆弱。在几个小时内,我们就得到了敏感数据,并发现了漏洞。总的来说,我们在不到24小时的时间里获得了所有这些数据。我们总共发现了7对额外的证书,这可能导致多个数据库的未授权访问。当能够访问通过私有项目中通过数据库备份公开的PII,我们决定停止并报告此漏洞。”

攻击者可能已经访问过这些数据

研究人员与BleepingComputer分享了一系列电子邮件,表明他们最初于2021年1月4日私下向联合国报告了该漏洞。

联合国信息和通信技术办公室(OICT)最初承认了他们的报告,但之后又回复到:

“报告的漏洞并不属于联合国秘书处,而是属于国际劳工组织(International Labour Organization)。”

最终,根据这些研究人员的反馈意见,环境署企业解决方案主管已立即采取措施修补漏洞,并且正在进行对该漏洞的影响评估。

众所周知,联合国多年来一直试图修补其众多的信息技术系统,全球各地的很多情报机构都很可能对侵入联合国系统感兴趣。

在2019年7月发起的一项目的明确的网络攻击活动中,黑客组织入侵了联合国在日内瓦和维也纳办事处的IT系统。在事件发生之后联合国并没有立即公开本次攻击事件,甚至没有向员工披露该事件的性质和受影响范围。直到2020年,联合国IT部门的高级官员才对外证实遭到了非常复杂的网络攻击,预估已经有400GB的数据被泄露。

本文翻译自:https://www.bleepingcomputer.com/news/security/united-nations-data-breach-exposed-over-100k-unep-staff-records/如若转载,请注明原文地址:

如有侵权请联系:admin#unsafe.sh