Buhtrap组织主要攻击俄罗斯的金融结构和企业。从2015年底开始,研究人员发现该组织的攻击目标发生了变化,从完全获取经济利益目的转变为扩展恶意软件工具集来对东欧和中亚地区发起监控活动。

研究人员追踪发现,该组织使用了后门和其他恶意软件工具,但2019年6月Buhtrap组织在攻击活动中使用了0 day漏洞——CVE-2019-1132。CVE-2019-1132漏洞利用是一个本地权限提升漏洞利用。

CVE-2019-1132漏洞利用了Microsoft Windows win32k.sys组件的空指针间接应用来进行本地权限提升,具体参见XXX。

本文介绍Buhtrap组织从金融犯罪转变为网络监控攻击活动的过程。

历史活动

图1是Buhtrap活动的重要节点。

图1. Buhtrap发展过程中的重要时间节点

因为该组织使用的工具源码网上都有,因此很难将其攻击活动归属于某个特定的攻击组织。随着攻击目标的转变,研究人员坚信Buhtrap除了攻击企业和银行外,也攻击政府结构。

虽然其使用的工具在不断更新,但其TTP这些年来并没有很大的变化。该组织使用NSIS安装包作为释放器,并通过恶意文档来进行传播。其中一些工具还使用有效的代码签名证书来进行签名,并且滥用合法应用来侧家族恶意payload。

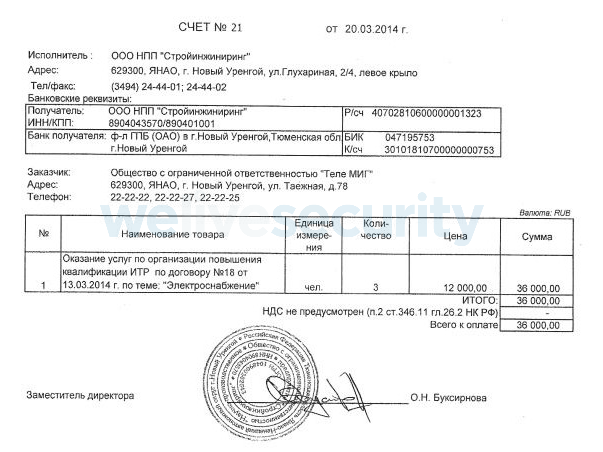

用来传播恶意payload的文档一般都是诱饵文档来避免受害者打开时产生怀疑。诱饵文档分析提供了攻击目标的一些线索。当Buhtrap攻击企业时,诱饵文档一般是合同或发票。图2是2014年攻击活动中使用的通用发票的例子。

图2. 针对俄罗斯企业攻击活动中使用的诱饵文档

该组织攻击目标是银行时,诱饵文档一般是与银行系统监管机构或FinCERT公告相关的,如图3所示。

图3. 针对俄罗斯金融机构的攻击活动中使用的诱饵文档

因此,当研究人员发现与政府活动相关的诱饵文档时,研究人员猜测可能是新的攻击活动。其中一个恶意样本在2015年12月发生了变化。该样本会下载一个NSIS installer来安装主Buhtrap后门,诱饵文档如图4所示:

图4. 针对政府机构的攻击活动中使用的诱饵文档

文本中的URL与乌克兰国家移民局的网址dmsu.gov.ua很像。文本内容是乌克兰语的,要求员工提供联系信息,尤其是邮箱地址。还会诱使用户点击文本中的恶意域名。

这是研究人员遇到的Buhtrap组织使用的第一个攻击政府机构的恶意样本文件。另一个最近的文档如图5所示,仍然是政府相关的,但是根据内容判断应该是针对另外一批人的。

图5. 针对政府机构攻击活动中使用的诱饵文档

使用0day漏洞的攻击活动分析

监控攻击活动中使用的工具集与攻击金融机构和企业的工具集非常相似。研究人员分析的攻击政府机构的一个样本是SHA-1 hash 2F2640720CCE2F83CA2F0633330F13651384DD6A。NSIS installer会下载含有Buhtrap后门的包,并展示诱饵文档,如图4所示。

从那时起,研究人员发现了该组织针对政府机构的攻击活动。在攻击活动中,攻击者使用权限提升漏洞来安装恶意软件,比如CVE-2015-2387。除了这些已知的漏洞外,还有最新的0 day漏洞,比如CVE-2019-1132。

通过这些年的持续跟踪分析,研究人员发现了功能不同的package,下面进行详细介绍。

Legacy backdoor with a twist – E0F3557EA9F2BA4F7074CAA0D0CF3B187C4472FF

该文档含有恶意宏,启用后会释放NSIS installer来为安装主后门来做准备。NSIS installer与该组织使用的早期版本是不同的。新版本更加简单,而且只用来设置驻留和启动嵌入的2个恶意模块。

第一个模块是grabber,是一个单独的木马窃取器。会尝试从邮件客户端、浏览器等窃取密码,并发送给C2服务器。研究人员发现该模块也在使用0 day漏洞。该模块使用标准的Windows API来与C2服务器进行通信。

图6. Grabber模块网络功能

第二个模块应该是来自Buhtrap运营者的——一个含有合法应用的NSIS installer,会滥用合法应用来侧加载Buhtrap主后门。这里使用的合法应用是一个免费的反病毒扫描器AVZ。

Meterpreter和DNS通道– C17C335B7DDB5C8979444EC36AB668AE8E4E0A72

该文档含有一个恶意宏,启用宏后,会释放一个NSIS installer。其主要任务是准备安装主后门。安装过程的一部分是设置防火墙规则来使恶意组件可以与C2服务器进行通信。下面是NSIS installer用来设置这些规则的命令示例:

cmd.exe /c netsh advfirewall firewall add rule name=\”Realtek HD Audio Update Utility\” dir=in action=allow program=\”<path>\RtlUpd.exe\” enable=yes profile=any

Final payload在之前的Buhtrap攻击活动中并没有见过。Body中加密的是2个payload,第一个是一个小的shellcode下载器,第二个是Metasploit的 Meterpreter,Meterpreter是可以授予操作者被入侵系统完全访问权限的逆向shell。

Meterpreter逆向shell使用DNS通道与C2服务器进行通信。安全研究人员检测到DNS通道是很难的,因为所有的恶意流量都是通过DNS协议完成的,而常见的恶意流量监测是基于TCP协议的。下面是该恶意模块初始通信的代码段:

7812.reg0.4621.toor.win10.ipv6-microsoft[.]org 7812.reg0.5173.toor.win10.ipv6-microsoft[.]org 7812.reg0.5204.toor.win10.ipv6-microsoft[.]org 7812.reg0.5267.toor.win10.ipv6-microsoft[.]org 7812.reg0.5314.toor.win10.ipv6-microsoft[.]org 7812.reg0.5361.toor.win10.ipv6-microsoft[.]org […]

上面例子中的C2服务器域名伪装为微软。事实上,攻击者为该攻击活动注册了不同的域名,大多数都以不同形式滥用了微软品牌。

如有侵权请联系:admin#unsafe.sh