2020-12-20 11:25:00 Author: www.4hou.com(查看原文) 阅读量:222 收藏

许多政府机关或是企业,对于极为机密的应用环境,可能认为采用实体隔离(Air-Gapped)的网络环境,与互联网隔绝,就能防范黑客入侵,但其实不然,因为,信息人员留下的资料发送渠道,攻击者也可能利用相同的渠道窃取。在HITCON 2020上,趋势科技网络威胁研究员Joey Chen,就对于锁定菲律宾军方发动的USB设备窃密攻击,披露黑客组织使用的工具USBferry,来呼吁构建这种网络隔离环境的单位。因此不能只是完全依赖现有的防护机制,来确保进入隔离网络环境的资料无害。

另外,早在2018年,以色列研究人员就发表了一篇名为 BeatCoin 的文章,证明了如何从air-gapped 计算机的加密货币钱包中窃取私钥。

近日一位安全研究人员证明,可以通过一种利用Wi-Fi作为隐蔽通道的新技术从Air-Gapped的计算机中窃取敏感数据,而且令人惊讶地是,还不需要在目标系统上使用Wi-Fi硬件。

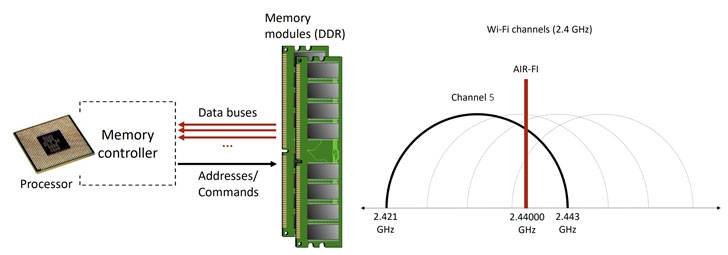

目前该攻击被研究者称为“AIR-FI ”,其攻击在于在受感染的系统中部署经过特殊设计的恶意软件,该系统利用“DDR SDRAM总线在2.4 GHz Wi-Fi频带中产生电磁辐射”,并在这些频率之上传输信息,然后可以将其拦截并由附近具有Wi-Fi功能的设备(例如智能手机,笔记本电脑和IoT设备)进行解码,然后再将数据发送到攻击者控制的远程服务器上。评估表明,攻击距离可发生在几米之内。

另外,以色列内盖夫网络安全研究中心本-古里安大学的研发主管Mordechai Guri博士也在近日发表了一篇名为《AIR-FI:从封闭的电脑产生隐蔽的Wi-Fi》的论文。

Mordechai Guri表示:

AIR-FI攻击不需要与Wi-Fi相关的硬件,相反,攻击者可以利用DDR SDRAM总线在2.4 GHz Wi-Fi频带中产生电磁辐射,并在其上对二进制数据进行编码。

今年5月初,Mordechai Guri还展示了POWER-SUPPLaY的攻击技术,这是一种独立的机制,使恶意软件可以利用计算机的电源单元(PSU)播放声音并将其用作带外辅助扬声器泄漏数据。测试表明,被他称为POWER-SUPPLaY的攻击方法可用于在长达5米(16英尺)的距离内窃取数据。研究人员还提到,POWER-SUPPLaY代码可以在普通的用户模式过程中运行,不需要硬件访问或root特权,不需要调用特殊的系统权限或访问硬件资源,因此具有很高的隐蔽性。

有Air-gapped的计算机,即没有网络接口的计算机在涉及敏感数据以减少数据泄漏的风险的环境中被认为是必要的。

因此,为了对此类系统进行攻击,通常必须将发送和接收设备设置在物理上接近彼此的位置,并且它们被适当的恶意软件感染,以建立通信连接。

AIR-FI的独特之处在于,该方法既不依赖Wi-Fi发射器来产生,也不需要内核驱动程序、root之类的特权或访问硬件资源来传输数据。更重要的是,隐蔽通道甚至可以在一个隔离的虚拟机内工作,并且有无数的Wi-Fi启用设备,攻击者可以攻击这些设备,使其成为潜在的接收者。

攻击链本身是由一台Air-gapped计算机组成,通过社会工程,攻击者可以部署一些蠕虫,如Agent.BTZ,被篡改的USB闪存驱动器甚至在恶意内部人员的帮助下,将恶意软件部署到该计算机上。Agent.BTZ曾造成“史上最严重美国军用计算机泄密事件”。早在2008年,Agent.BTZ入侵了美国中央司令部位于中东地区的网络系统。能够扫描出计算机上的敏感信息,向远程命令控制服务器发送数据。据了解,Agent.btz蠕虫有大量变种,由于Agent.btz蠕虫通过U盘进行传播,这使得它在全球范围内造成了大面积感染。

不过要想成功发起攻击攻击者还需要通过攻击Wi-Fi芯片的固件来感染位于同一Air-gapped网络中的Wi-Fi设备,以安装能够检测和解码AIR-FI传输并通过互联网泄露数据的恶意软件。

使用此设置后,目标系统上的恶意软件将收集相关数据,例如机密文档、凭据、加密密钥,然后使用从计算机生成的电磁辐射在Wi-Fi频段以2.4 GHz频率对其进行编码和传输。 DDR SDRAM总线用于在CPU和内存之间交换数据,从而破坏Air-Gapped产生的防护机制。

为了生成Wi-Fi,攻击会利用数据总线或内存总线以与DDR内存模块相关的频率以及由系统当前运行的进程执行的内存读/写操作发射电磁辐射。

攻击者使用具有不同RAM和硬件配置的四种类型的工作站,以及使用软件定义的无线电(SDR)和USB Wi-Fi网络适配器作为接收器,对AIR-FI进行了评估,发现隐蔽通道可以在几米的距离内有效地保持1到100比特/秒的传输速率,这取决于使用的接收机类型和模式。

这项新的研究再次提醒人们,电磁、声学、热学和光学组件仍然是一种攻击媒介,Air-Gapped防护并不是无懈可击的。

作为对策,Guri博士提出了区域保护概念,以防止电磁攻击,从而使入侵检测系统可以监控和检查执行密集的内存传输操作,干扰并使用法拉第屏蔽来阻止隐蔽通道。

AIR-FI恶意软件表明攻击者已经存在理论上的可能性,即通过Wi-Fi将数据从Air-Gapped的计算机中窃取到附近的Wi-Fi接收器。

现代IT环境配备了许多类型的具有Wi-Fi功能的设备:智能手机、笔记本电脑、IoT设备、传感器、嵌入式系统、智能手表以及其他可穿戴设备。攻击者可能会入侵此类设备来接收AIR-FI Air-Gapped计算机的传输。

本文翻译自:https://thehackernews.com/2020/12/exfiltrating-data-from-air-gapped.html如若转载,请注明原文地址

如有侵权请联系:admin#unsafe.sh