一起经典的APT攻击:从空白邮件到数据渗漏

星期三, 七月 10, 2019

这个针对一家大型企业的高级持续性威胁攻击的故事,始于一系列的空白电子邮件。

现在有越来越多的企业网络正在成为高级持续性威胁 (APT) 的目标。这篇文章重点介绍了最近一起针对一家规模庞大且安全工作做的不错的澳大利亚企业的攻击,该攻击导致了一次重大的数据泄露。

在悉尼时间7月1日下午12点55分,Olivia Wilson(化名)午休回来,在她的收件箱里发现了一封新邮件,主题是 “我们今晚还开会吗?”。她习惯性地打开了这封邮件,结果发现里面是空的。Mary 认为这样的小事不值得向 IT 部门报告,所以她继续回去做她的工作了。这是一起有针对性的网络攻击的第一阶段。

到这个工作日结束时,这家公司的员工收到了数百条类似的信息。这是入侵侦察阶段的一部分,攻击者试图找出哪些邮箱是真实的,哪些收件人可能会回复。

总的来说,这一里程碑也让犯罪分子了解了组织的 IT 环境,并在某种程度上能够评估该组织机构的防御能力。例如,入侵者可以查找开放端口,识别容易绕开的沙箱工具,并发现企业网络中的其他漏洞。此外,他们还可以收集和分析关键员工的背景数据。

下一阶段的攻击导致了直接损失,因为攻击者向员工发送了有针对性的信息。

对 Sam 来说,这是漫长的一天,他迫不及待地想回家,这让他有些漫不经心。他看到一封儿子的足球教练发来的电子邮件,上面附有最新的训练时间表。他打开了这个文件,而这个文件与他儿子的教练通常发送的日程表非常相似。这一操作使他无意中启动了攻击者的有效载荷 (payload)。

如果这个策略没有如攻击者所期望的那样奏效,他们还有一个 B 计划。他们之前曾入侵过该公司供应商的一个网站,Sam 经常登录该网站。因此在他下次登录时,类似的恶意代码将被放入他的电脑中。

Sam 不是唯一的目标。鱼叉式网络钓鱼邮件被发送到了该组织机构中的 150 多个邮箱里,引诱了数十名员工登录,从而在不知不觉中让攻击者获得了他们的凭证。此后犯罪分子可以访问这些邮箱帐户,并利用这些账户扩展攻击范围。

只要入侵者能够访问企业网络,他们就可以在已部署的软件中寻找特定的漏洞,并安装后门或 RAT 病毒(远程访问木马)。这样即使重置密码,也能保持攻击的持久性。这一活动发生在启动阶段。

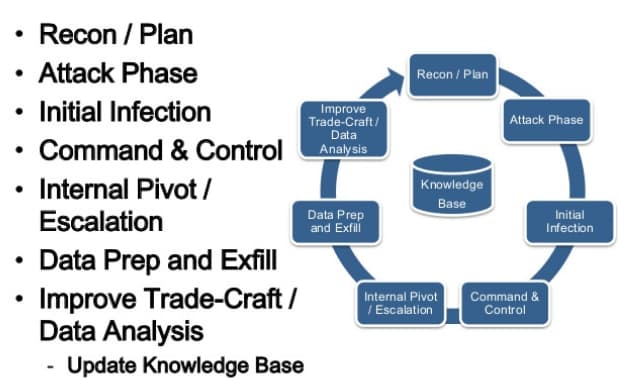

APT攻击循环

在接下来的几个月里,攻击者将持续寄宿在于主机环境中,在公司的网络中搜索不同类型的信息。他们收集到的所有数据都将被加密,并逐渐传输到公司外部而没有人发现。攻击者还很有可能试图消除所有非法入侵的证据,以保证长时间内不被发现。

这类攻击往往会绕过传统的防御,比如端点反病毒软件、防火墙、沙箱和大多数高端 VPN 解决方案。如果该组织从值得信任的供应商那里定制了防御解决方案,那么上面描述的攻击在侦察阶段就会失败。

请记住,有效的自定义防御解决方案会从多个不同的角度不断检查企业网络。它们能够监视超过 100 个协议和所有网络端口,检测直接攻击和异常活动,比如已知的和未编目的恶意软件、记录在案的攻击和零日攻击,以及命令和控制的迹象。

此外,这家出现问题的澳大利亚公司还可以通过一个定制的沙箱来检查可疑的有效载荷、文件、URL、电子邮件和移动应用程序。鉴于很多组织机构已经采用了基本安全机制,通过自定义保护可以用改进的沙箱来对原有安全工作进行补充。使用它的另一个好处是,内置的取证模块可以识别和摧毁每个端点上出现的目标恶意软件毒株。

如今,高级持续性威胁攻击(例如上面提到的攻击)正在崛起。尤其令人不安的是,大多数企业(不仅是在澳大利亚)都没有做好准备,所以现在是时候开始改变了。

相关阅读

如有侵权请联系:admin#unsafe.sh