上周引发热议的《APT研究公司FireEye反遭APT入侵》事件在本周有了进展,因为火眼使用了带有后门的SolarWinds软件,导致了被黑客入侵,大量红队工具被窃。不止如此,美国其他使用SolarWinds软件的机构和组织也面临遭黑客攻击和入侵的风险。

今年年初RSA大会还曾就供应链安全展开探讨,“这是一个难题,可以将后门放置在隐藏的系统中,控制硬件研发的人更知道这个事情”。很显然,回看本次事件依然要回到这个话题——供应链安全。

此次的幕后黑手疑似是来自俄罗斯的APT组织,是针对美国财政部、商务部国家电信和信息管理局(NTIA)以及其他政府机构的一场国家间的网络间谍活动,目的在于监控企业组织内部电子邮件流量。

《华盛顿邮报》援引匿名消息人士的话说,此次具体的攻击组织是APT29或Cozy Bear,该黑客组织几天前就策划了对美国网络安全公司FireEye的破坏,导致其红队工具渗透测试工具被盗。

具体的破坏动机和活动范围仍不清楚,但迹象表明,攻击者篡改了总部位于德克萨斯州的IT基础设施提供商SolarWinds今年早些时候发布的软件更新,渗透到政府机构以及FireEye的系统,并开展高度复杂的供应链攻击。

美国网络安全和基础设施安全局(CISA)代理主任布兰登·威尔斯(Brandon Wales)说:“ SolarWinds的Orion网络管理产品的后门给联邦网络的安全带来了毁灭性的风险。”该组织发布了紧急指令,敦促联邦民用机构审查其网络是否存在可疑活动,并立即断开SolarWinds Orion产品的连接或关闭电源。

SolarWinds是一家提供网络安全管理软件产品的企业,其网络和安全产品已在全球300,000多家客户中使用,其中包括财富500强公司、政府机构和教育机构。它还为美国几家主要的电信公司、美国军方的五个分支机构、其他知名政府组织提供服务,例如五角大楼、国务院、NASA、国家安全局(NSA)、邮政局、NOAA、司法部和美国总统办公室。

利用Orion软件更新分发SUNBURST后门

FireEye持续跟踪“ UNC2452”的活动,此次供应链攻击利用了软件SolarWinds Orion更新分发名为SUNBURST的后门,该软件已被特洛伊木马入侵。

FireEye在上周日的分析中说:“这项运动可能最早在2020年春季开始,目前仍在进行中。在这种供应链攻击之后,可能发生横向移动和数据盗窃。此次攻击黑客手法老练,并且在进行操作时具有很高的隐秘性。”

涵盖SolarWinds Orion恶意插件版本除了伪装其网络流量作为Orion改进程序(OIP)协议外,还可以通过HTTP与远程服务器进行通信,以便检索和执行多种恶意命令(间谍范围执行“作业”),包括用于传输文件、执行文件、分析和重新引导目标系统以及禁用系统服务的间谍软件。OIP主要用于从SolarWinds用户收集性能和使用情况统计数据,以进行产品改进。此外,攻击活动中的IP地址和目标用户使用同一国的VPN服务器,迷惑对方以逃避检测。

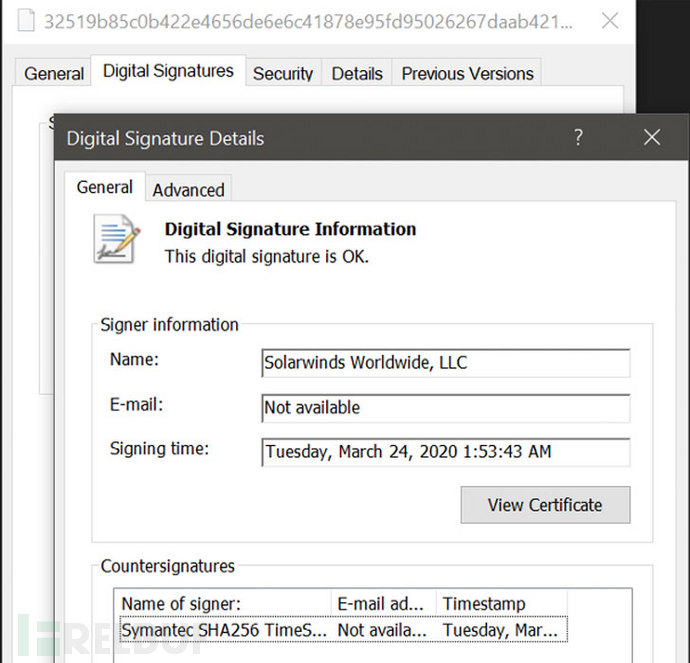

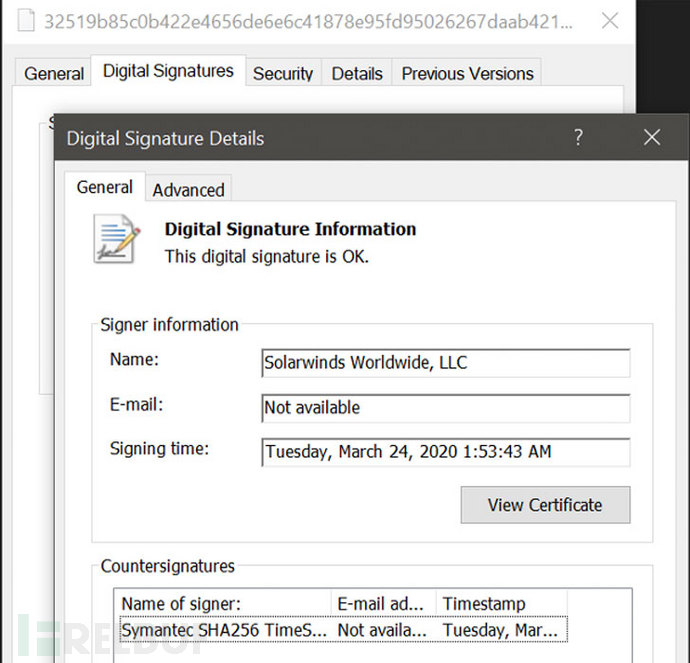

微软将此次攻击命名为“Sorrigate”,并在析中证实了这一发现,利用了与SolarWinds相关的信任软件来插入恶意代码,他们表示:“恶意软件类别包括在许多其他合法类别中,然后使用合法证书进行签名。生成的二进制文件包含一个后门程序,然后谨慎地分发给目标组织。”

SolarWinds发布安全公告

该公司在SolarWinds发布的安全公告中表示,攻击的目标是2020年3月至2020年6月之间发布的SolarWinds Orion Platform软件版本2019.4-2020.2.1,同时建议用户立即升级到Orion Platform 2020.2.1 HF 1版本。

该公司目前正在与FireEye和美国联邦调查局合作调查这次攻击,将发布另一个修补程序2020.2.1 HF 2,该修补程序将替换受感染的组件,并提供安全性增强功能。

FireEye上周披露,被盗的Red Team工具一共多达60种,包括各种公共工具(43%)、改进版本的公共工具(17%)和内部开发的工具(40%)。

此外,安全漏洞利用包含Pulse Secure SSL VPN(CVE-2019-11510),Microsoft Active Directory(CVE-2020-1472),Zoho ManageEngine Desktop Central(CVE-2020-10189)和Windows中的关键漏洞远程桌面服务(CVE-2019-0708)。

FireEye表示,此次是一场全球范围的供应链攻击,目前已经检测到该组织在北美、欧洲、亚洲、中东地区等地有所活动。难以保证供应链安全而为自己招致风险,颇有“城门失火,殃及鱼池”的意味,但是在当今这个万物互联的时代,谈及“安全”,又何分彼此,何分“城门”与“鱼池”?

参考来源

US Agencies and FireEye Were Hacked Using SolarWinds Software Backdoor

如有侵权请联系:admin#unsafe.sh