官方公众号企业安全新浪微博

FreeBuf.COM网络安全行业门户,每日发布专业的安全资讯、技术剖析。

FreeBuf+小程序

科技公司SolarWinds是这次大规模攻击的开始。

这是一个来自外部国家的高度复杂、有针对性的定向供应链攻击事件。黑客利用SolarWinds在今年3月至6月间发布的的网络管理产品Orion更新,植入恶意代码,从而入侵了美国财政部、商务部下属的国家电信和信息管理局(NTIA)、FireEye的网络,此外,多达1.8万的Orion客户也正面临着这次供应链攻击带来的巨大威胁。

这意味着,在长达9个月时间里,黑客可以持续监视这些企业和机构,窥探内部电子邮件流量。

不得不提及的是,SolarWinds的全球用户中包括了白宫、国防部门、美英信号情报机构等敏感机构。巨大的安全危机下,这些机构正在迫切地试图解决问题。

此次攻击被归因于APT29,一个与俄罗斯相关的黑客组织。黑客使用木马化 SolarWinds Orion更新来分发名为SUNBURST 的后门,进入网络内部,然后创建一个新的后门。

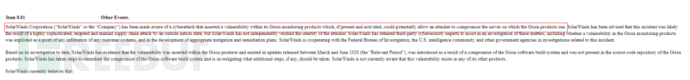

根据SolarWinds的声明, Orion 软件构建系统遭到破坏,但漏洞并未进入到Orion 产品的源代码存储库中。此外,SolarWinds 使用微软Office 365提供电子邮件和办公工具,并且意识到存在一个攻击媒介入侵了公司的电子邮件,且对公司办公工具中包含的其他数据的进行了访问。尽管SolarWinds与Microsoft 合作,采取了补救步骤来解决这一漏洞,但这一漏洞是否与Orion被植入恶意代码有关尚未调查清楚。

目前

在相关期间(3月-6月)下载、实施或更新的 Orion 产品包含漏洞;

在相关期间(3月-6月)之前下载和实施,且在相关期间未更新,不包含此漏洞;

在相关期间(3月-6月)后下载和实施的 Orion 产品不包含此漏洞;

在存在该漏洞的期间,运行受影响的 Orion 产品的服务器可能遭到破坏。

根据最新消息,SolarWinds已经与全球33000个客户进行联系,并提供了缓解措施和修补程序更新。此后,SolarWinds会准备第2个修补程序更新。

https://www.sec.gov/ix?doc=/Archives/edgar/data/1739942/000162828020017451/swi-20201214.htm

https://securityaffairs.co/wordpress/112294/hacking/solarwinds-sec-filing.html