近日,深信服安全团队观察到Globelmposter勒索病毒又出现最新变种,加密后缀有Ares666、Zeus666、Aphrodite666、Apollon666等,目前国内已有多家大型医院率先发现感染案例!

Ares是希腊神话里的战神阿瑞斯,Zeus是主神宙斯,Aphrodite是爱与美之女神阿佛洛狄忒,Apollon是光明、音乐、预言与医药之神阿波罗,通过查阅资料意外发现,以上四位均是奥林匹斯十二主神,也就是古希腊宗教中最受崇拜的十二位神。从上图,可以看到,目前已经出现了四个以奥林匹斯十二主神名字+666的加密后缀版本,我们将此Globelmposter勒索病毒变种命名为Globelmposter“十二主神”版本,相信后续一定会不断出现以其他主神命名的新加密后缀。

(注:以上截图,来自百度百科,红色圈圈的,均为已出现的相应勒索加密后缀版本。)

我们以Ares666加密勒索后缀为例,在VirusTotal上发现,样本上传时间点是2019年7月7号,而在其它威胁情报中也检索到,都集中在2019年7月初,可见这是最新升级并释放出来的版本。

其实,在早前,深信服已经跟踪到了Globelmposter“十二生肖”版本,也就是Globelmposter3.0,其加密后缀以*4444为主要特征,典型后缀包括十二生肖后缀Dragon4444(龙)、Pig4444(猪)、Tiger4444(虎)、Snake4444(蛇)、Rooster4444(鸡)、Rat4444、Horse4444(马)、Dog4444(狗)、Monkey4444(猴)、Rabbit4444(兔)、Goat4444(羊)等。

我们经过对比分析,确认“十二主神”版就是“十二生肖”的升级版本,也就是说,Globelmposter“十二主神”版,是Globelmposter3.0的更新版本,目前依然无法解密,已有多家医院的多台服务中招,业务出现瘫痪,危害巨大。

其实,国内一直饱受Globelmposter勒索病毒的侵害,涉及不同行业,覆盖行业有医疗、政府、能源、贸易等。其中,该勒索病毒对国内医疗行业危害最大。在受Globelmposter感染的各个行业中,医疗行业占到47.4%,接近一半,详情见下图:

医疗行业占比高的主要原因在于,该行业具有很大的业务紧迫性,一旦被勒索,将导致业务中断,造成的损失不可估量,受害者为了快速恢复业务,会选择给黑客支付赎金,这使得攻击者更容易达到他的目的。此外,境外黑客势力并不会管这个行业的特殊性和公益性,较之以往更加变本加厉,给医疗卫生行业带来了巨大的挑战。

2018年春节年后,影响最恶劣的医疗安全事件,就是Globelmposter做的,从此,黑客也开始不断向医院下手,可谓毫无人性。

(注:以上截图,来自Freebuf。)

虽然勒索病毒的传播感染方式多种多样,使用的技术也不断升级,但勒索病毒主要采用的加密算法依旧是RSA+AES相结合的高强度加密算法,导致加密后的文件,多数情况下是无法被解密,所以危害巨大。

Globelmposter勒索病毒变种通过社会工程,RDP爆破,恶意程序捆绑等方式进行传播,加密受害主机文件,释放勒索信息进行勒索,深信服安全团队密切关注该勒索病毒家族的发展动态,对捕获的变种样本进行了详细分析。

一、详细分析

此勒索病毒为了保证正常运行,先关闭了Windows defender:

接着,创建自启动项,启动项命名为”WindowsUpdateCheck”:

通过执行cmd命令删除磁盘卷影、停止数据库服务:

历卷并将其挂载:

系统保留卷被挂载:

遍历磁盘文件:

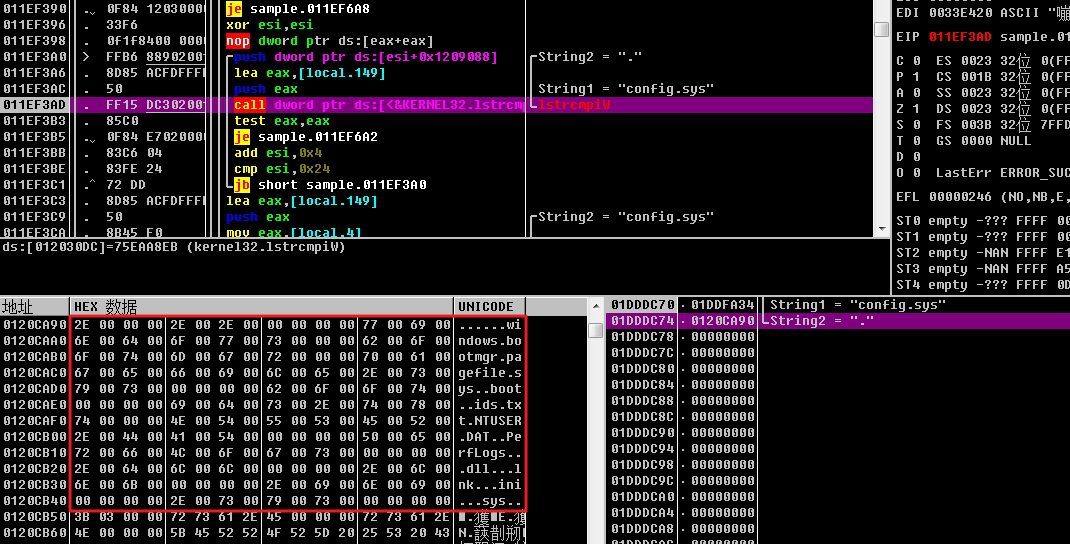

排除以下文件及目录:

“.”、“..”、windows、bootmgr、pagefile.sys、boot、ids.txt、NTUSER.DAT、PerfLogs;

排除以下后缀名的文件:

“.dll”、“.lnk”、“.ini”、“.sys”。

对其余文件进行加密,加密后缀名为”Ares666”:

生成勒索信息文件“HOW TO BACK YOUR FILES.txt”:

勒索信息如下:

加密完成后,删除自启动项:

执行cmd命令删除磁盘卷影、删除远程桌面连接信息、清除系统日志:

最后,病毒文件进行自删除处理:

二、解决方案

针对已经出现勒索现象的用户,由于暂时没有解密工具,建议尽快对感染主机进行断网隔离。深信服提醒广大用户尽快做好病毒检测与防御措施,防范该病毒家族的勒索攻击。

病毒防御

深信服安全团队再次提醒广大用户,勒索病毒以防为主,目前大部分勒索病毒加密后的文件都无法解密,注意日常防范措施:

1、及时给电脑打补丁,修复漏洞。

2、对重要的数据文件定期进行非本地备份。

3、不要点击来源不明的邮件附件,不从不明网站下载软件。

4、尽量关闭不必要的文件共享权限。

5、更改账户密码,设置强密码,避免使用统一的密码,因为统一的密码会导致一台被攻破,多台遭殃。

6、如果业务上无需使用RDP的,建议关闭RDP。

最后,建议企业对全网进行一次安全检查和杀毒扫描,加强防护工作。

如有侵权请联系:admin#unsafe.sh