在一次混分行动中,发现了一个未授权访问的接口,凭借此接口可以获取系统中用户的敏感信息。在此分享一下寻觅到的此接口和后续系列的行为操作

发现存在一个学生缴费平台,同时提示默认密码为学号后六位。利用google语法获取到此大学的学号信息,绝大部分学生并没有修改密码,可以正常登录后台

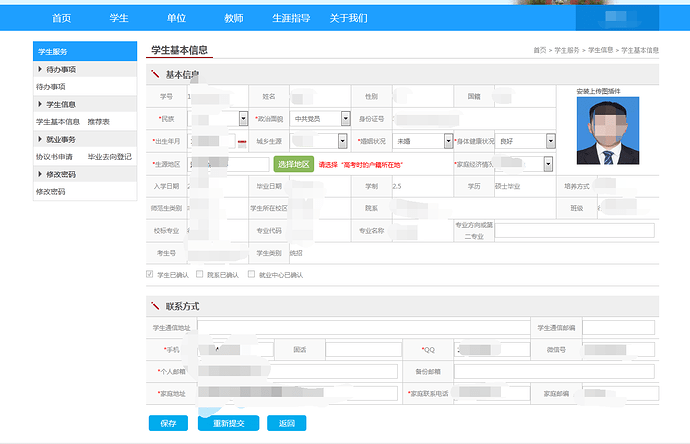

由于在此复现的时候,此系统已经被下架,无奈莫得图片展示,就随手放一张后台里面存在的xss的验证图片吧,(里面存在的就是身份证+姓名+班级+手机号)

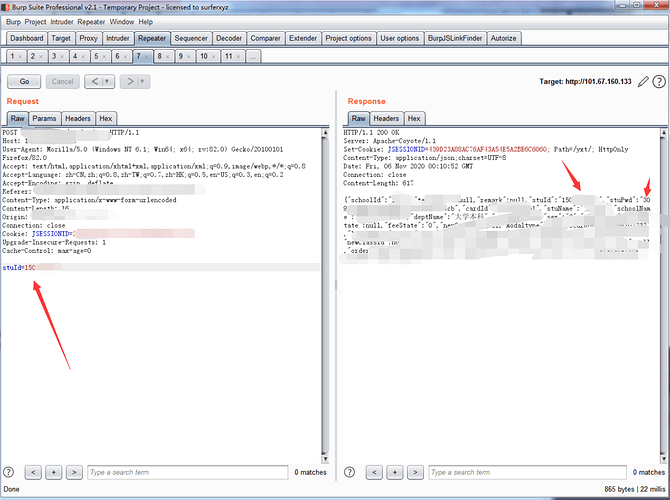

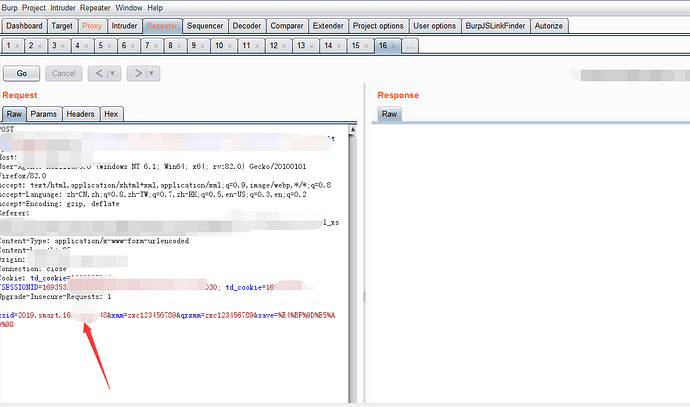

接着当我们浏览各个功能点的时候,利用bp发现了获取用户信息数据的一次接口请求,此接口对于我们暂时有用的仅有密码的md5加密,对于高校系统而言其实就是身份证后六位

获得用户的账号密码,尝试在统一身份登录等一系列平台进行嗅探其余漏洞点。#

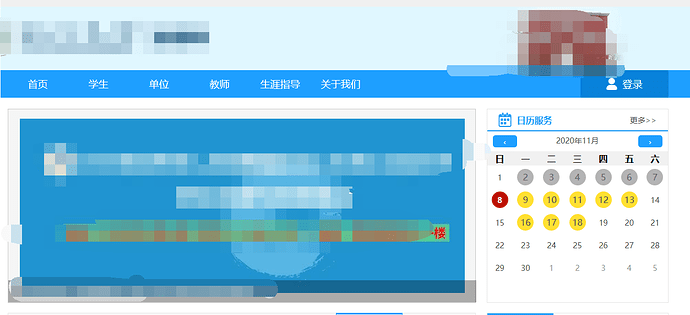

在一个类似于就业网的地方,可以利用获取到的信息登录

就此,各类帅哥美女的证件照已经获得

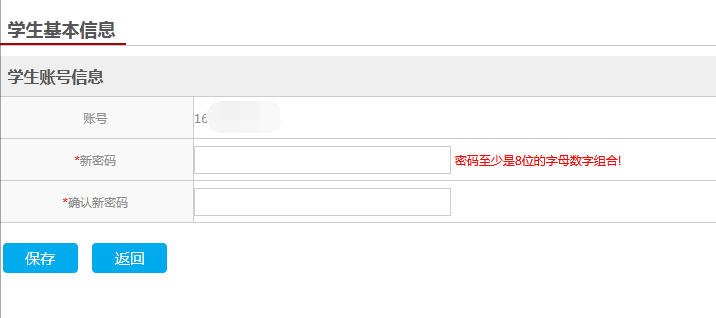

此外,此系统还存在一个越权修改密码,按照道理来讲其并没有类似token验证的东西,其实可以垂直越权修改密码的。但是fuzz不出管理员或者教师的账号仅fuzz出支付宝test用户。。。

淦,修改的时候还不需要原密码,直接POST字段里面带有学号的关键字段改为其他学号即可修改密码

又寻觅了一波此系统,奈何技术太菜,莫得发现其他漏洞点,转战了一波统一身份登录平台,发现一个oss的文件上传 无法利用成功 呜呜呜

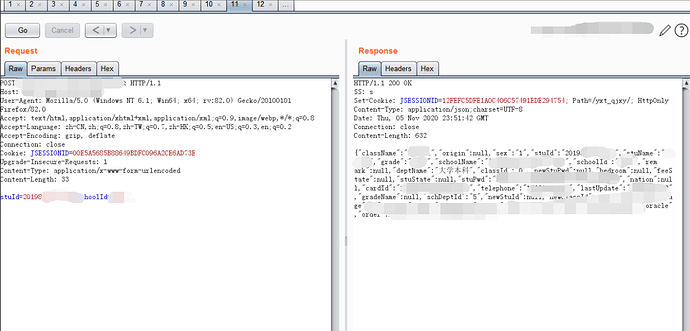

利用FOFA搜寻相同的系统,发现依旧是存在接口未授权访问,嘻嘻嘻嘻嘻,混分start!!!

昂~这个大学的接口是存在身份证号+学生此系统登录密码(依旧是身份证后六位,可以用来嗅探那些修改过密码的同学)

天已入秋,夜色迷离。都市的俏丽佳人正站在羊肠小道中翘首企盼,不畏严寒 z 展现最动人的一面。我们何尝不得努力呢 ?