美国2019年移动广告商的支出预计超过160万美元,随着移动广告传播活动逐年增长,网络犯罪分子开始通过广告恶意软件来进行盈利。Trend Micro研究人员近期发现了一起隐藏在Google Play应用商店中的恶意广告攻击活动,其中主要是游戏和拍照APP,下载量已经超过百万。攻击活动背后的广告恶意软件可以隐藏恶意APP的图标,展示无法立刻关闭或退出的全屏广告,还可以绕过沙箱的检测。

研究人员是在2019年6月中旬发现该广告恶意软件活动的。基于APP的行为分析,研究人员生成了可以用于分析其他原本的heuristic patterns。通过分析app的package名、标记、发布时间、下线时间、代码结构、代码风格和特征,研究人员得出结论:该广告恶意软件活动是从2018年开始活跃的,这些恶意APP是通过不同的开发者来提交的。

在这182个广告恶意软件加载的APP中,其中111个来自于Google Play官方应用商店,剩下的来自于第三方应用商店。经过分析,研究人员发现Google Play中的111个APP中,有43个是唯一或拥有独特特征的,其他APP有的只是一个副本。

研究人员分析过程中发现,除了8款APP外,Google Play官方应用商店中其余的恶意APP已经被移除了。在下架之前,这些APP总的下载量为934.9万。

图1. Google Play官方应用商店中未下架的8款恶意APP

行为分析

因为恶意APP共享一些代码结构,所以也会有一些类似的行为习惯。下载后,与广告恶意软件攻击活动相关的恶意APP会在特定时间内运行,然后恶意APP的图标会对用户隐藏,因此很难定位或卸载APP。

图2. Google Play中描述广告恶意软件功能的评论

图3. 不同app package有相似的代码结构和风格

图4. 设置恶意代码执行时间延迟的代码段

图5-6. 隐藏恶意APP图标或在30分钟后删除图标的代码

当用户解锁受干扰的手机屏幕时,广告恶意软件会用过滤器android.intent.action.USER_PRESENT来展示全屏广告。广告恶意软件中还有代码来提供广告展示的最大数量和时间间隔。研究人员分析发现,广告恶意软件攻击活动中,最高的广告展示频率是5分钟。

图7. 过滤器android.intent.action.USER_PRESENT和广告显示时间和间隔的代码

即使APP没有运行,全屏广告也不能立刻关闭或退出。如果用户尝试通过返回按钮来退出弹出广告,就会显示“open with” call-to-action消息而不是退出广告。关闭广告按钮只有在展示广告到达一定时间后才显示。

因为广告还会在后台弹出或显示,所以还会占用受感染设备的电池和内存。

图8. 广告恶意软件攻击活动中的全屏广告示例

研究人员分析还发现攻击者开始使用更高级的技术在新版本的广告恶意软件中来隐藏恶意APP。

图9. 早期版本中使用的技术

图10. 新版本中使用的技术

研究人员发现广告恶意软件攻击活动中的犯罪分子在不断地扩展和加强其攻击活动。在最新的版本中,在感染设备24小时后才会执行计划任务。这段延迟时间可以让广告恶意软件绕过常规的沙箱检测技术。

图11. 24小时后才执行计划恶意任务的代码

恶意代码中还有关于确定APP是否隐藏自己的特征条件和参数,比如IsOrganic和CountryIsAllow。

图12. 决定APP是否隐藏自己的条件代码

图13. 预定义的引用资源的过滤器代码

图14. 连接到广告恶意软件变种C2服务器来控制APP的代码

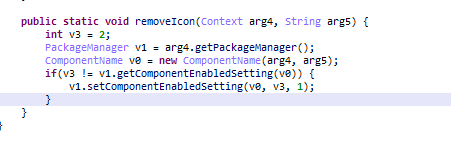

因为app中恶意活动的进行有时间延迟,连接到C2服务器也有延迟,这样广告恶意软件在运行时并不会被设备中安装的AV软件或分析工具标记为恶意的。该广告恶意软件变种还可以通过编码的隐藏方法setComponentEnabledSetting来绕过AV的静态分析。

图15. 犯罪分析用来绕过静态分析的隐藏图标方法代码

应对建议

用户可以根据下图的步骤来手动移除广告恶意软件。

网络犯罪分子找到了一种新的方法来使移动端威胁更加可疑,并可以绕过检测来长期获利。除了应用广告恶意软件来盈利外,还可以窃取敏感个人信息。这也是为什么移动设备可以应当安装应对移动端恶意软件的综合性的安全解决方案的原因。

本文翻译自:https://blog.trendmicro.com/trendlabs-security-intelligence/adware-campaign-identified-from-182-game-and-camera-apps-on-google-play-and-third-party-stores-like-9apps/ 如若转载,请注明原文地址: https://www.4hou.com/info/news/18924.html

如有侵权请联系:admin#unsafe.sh