TA416 APT使用新的Golang版本的PlugX恶意软件加载程序,对从梵蒂冈到非洲的外交官等一系列受害者进行了鱼叉式网络钓鱼攻击。

TA416高级持续威胁(APT)攻击者又回来了,在经历了一个月的沉寂后,该小组被发现使用从未见过的PlugX恶意软件加载程序Golang变体发动鱼叉式网络钓鱼攻击。

TA416,也称为“Mustang Panda”或 “RedDelta”,最近在针对与梵蒂冈和中国建交的外交部以及缅甸外交部的活动中被发现,最近还发现该组织针对非洲外交部。

在对这些攻击的进一步分析中,研究人员发现该小组已更新了其工具集,特别是对其PlugX恶意软件变种进行了改进。 PlugX远程访问工具(RAT)以前曾用于针对政府机构的攻击,并允许远程用户未经许可或授权即可盗窃数据或控制受影响的系统。它可以复制、移动、重命名、执行和删除文件、记录键盘、输入受感染系统的指纹等。

Proofpoint的研究人员在周一的分析中说:

“随着安全研究人员继续曝光这个组织,人们会发现这些研发者总是在不断修改工具集以逃避分析和检测。尽管对其有效载荷进行基准更改并不会大大增加归因于TA416活动的难度,但它们确实使独立于感染链的恶意软件组件的自动检测和执行对研究人员而言更具挑战性。”

重新恢复攻击

在TA416进行了近一个月的隐匿之后,研究人员观察到从9月16日到10月10日重新又发现了出现的鱼叉式网络钓鱼活动。这些最近的鱼叉式网络钓鱼尝试包括持续利用社会工程学来发起攻击,比如在欧洲利用中梵续签主教任命协议一事,吸引受害者进行点击。

研究人员说:

“这种政治化的社会工程学内容表明,攻击者比较关注国际间的政治问题。”

尽管先前曾报道过其中一些活动,但对这些攻击的进一步调查显示,TA416的PlugX恶意软件加载程序是一个全新的变体。

PlugX恶意软件介绍

经过进一步的调查,研究人员确定了两个压缩文件,它们是PlugX恶意软件删除程序。

研究人员说,无法确定这些RAR文件的初始发送媒介,但是,从以前的变化趋势来看,研究人员一直可以观察到TA416包含网络钓鱼电子邮件中的Google Drive和Dropbox URL,这些电子邮件发送包含PlugX恶意软件和相关组件的文件。

PlugX恶意软件攻击媒介

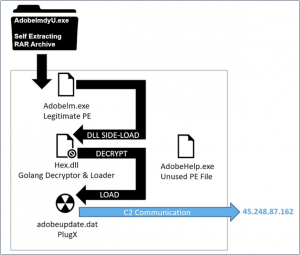

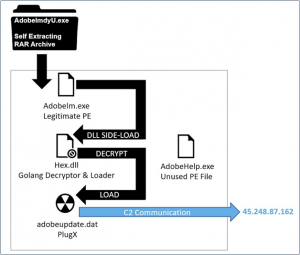

发现其中一个文件是自解压缩的压缩文件,提取压缩文件后,将在主机上安装四个文件,并执行可移植可执行文件(PE)Adobelm.exe。

Adobelm.exe是合法的Adobe可执行文件,用于hex.dll的动态链接库(DLL)侧面加载。它调用hex.dll的导出功能,称为CEFProcessForkHandlerEx。

研究人员说:

“从历史上看,TA416攻击使用文件名hex.dll和相同的PE导出名称来实现Microsoft Windows PE DLL的DLL侧面加载。这些文件充当加密的PlugX恶意软件有效载荷的加载程序和解密程序。”

该恶意软件加载器被标识为Golang二进制文件,研究人员说,他们以前没有观察到TA416使用的这种文件类型,Go是一种开源编程语言。

研究人员说:

“发现两个已识别的压缩文件都删除了相同的加密PlugX恶意软件文件和Golang加载程序样本。”

经过跟踪分析,尽管PlugX加载程序的文件类型发生了变化,但功能基本相同。

该文件读取、加载、解密并执行PlugX恶意软件有效载荷。然后,PlugX恶意软件最终调用命令和控制(C2)服务器IP,45.248.87[.]162。研究人员说,TA416的持续活动证明了一个顽强的攻击者是如何不断对已记录的工具集进行更改的。

Proofpoint表示:“Golang PlugX加载程序的推出以及对PlugX有效负载的持续加密工作表明,该组织可能意识到增加对其工具的检测能力。这些工具调整加上经常性的命令和控制基础结构修订,表明TA416将继续以外交和宗教机构为目标。

本文翻译自:https://threatpost.com/ta416-apt-plugx-malware-variant/161505/如若转载,请注明原文地址:

如有侵权请联系:admin#unsafe.sh