原文链接:https://www.proofpoint.com/us/blog/threat-insight/ta416-goes-ground-and-returns-golang-plugx-malware-loader

译者:知道创宇404实验室翻译组

概要

国庆假期之后,安全研究人员观察到APT组织TA416重新开始了活动。这次活动以在非洲开展外交活动的组织为目标。攻击者对工具集进行更新以逃避检测,该工具集用于传递PlugX恶意软件的有效负载。研究人员发现了TA416的PlugX恶意软件新的Golang变种,并且确定了攻击者在活动中对PlugX恶意软件的持续使用。

新的网络钓鱼活动

研究人员发现,APT组织TA416(也被称为Mustang Panda、RedDelta)再次出现网络钓鱼活动的时间是有规律的。最近休眠的一段时间是2020年9月16日到2020年10月10日。这段时间包括中国的国庆节和非官方假期“黄金周”。之后,TA416恢复了钓鱼活动,并且继续使用社会主题诱饵。

PlugX恶意软件分析

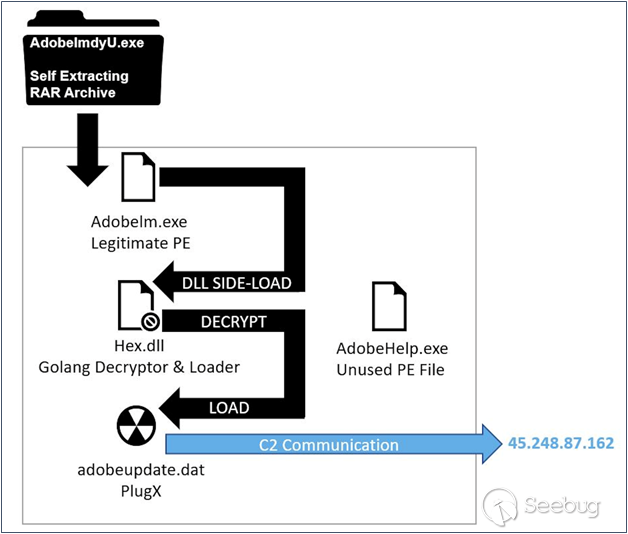

安全人员发现了两个RAR存档,其中一个是自解压的,它们可以作为PlugX恶意软件的删除工具。为了进行分析,我们检查了自解压文件AdobelmdyU.exe | 930b7a798e3279b7460e30ce2f3a2deccbc252f3ca213cb022f5b7e6a25a0867。虽然无法确定这些RAR存档的初始传递载体,但是,TA416在钓鱼电子邮件中包括googledrive和Dropbox url,这些邮件提供包含PlugX恶意软件和相关组件的档案。提取RAR存档后,在主机上安装四个文件并执行Adobelm.exe。安装的文件包括:

Adobelm.exe|0459e62c5444896d5be404c559c834ba455fa5cae1689c70fc8c61bc15468681

一个合法的Adobe可执行文件,用于Hex.dll的DLL 侧加载。

Adobehelp.exe|e3e3c28f7a96906e6c30f56e8e6b013e42b5113967d6fb054c32885501dfd1b7

以前在链接到TA416的恶意RAR存档中观察到的未使用的二进制文件。

hex.dll|235752f22f1a21e18e0833fc26e1cdb4834a56ee53ec7acb8a402129329c0cdd

一个Golang二进制文件,用于解密和加载adobeupdate.dat(PlugX有效负载)。

adobeupdate.dat|afa06df5a2c33dc0bdf80bbe09dade421b3e8b5990a56246e0d7053d5668d91

加密的PlugX恶意软件有效载荷。

提取RAR之后,将执行Adobelm.exe(用于hex.dll DLL侧加载的合法PE)。它调用hex.dll的PE导出函数(名为CEFProcessForkHandlerEx)。从历史上看,TA416使用文件hex.dll和相同的PE导出名称来实现Microsoft Windows PE DLL的DLL侧面加载。这些文件充当加密的PlugX恶意软件有效负载的加载程序和解密程序。该文件将读取、加载、解密并执行PlugX恶意软件有效负载。

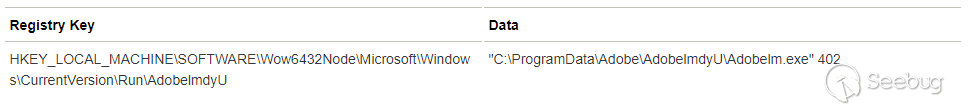

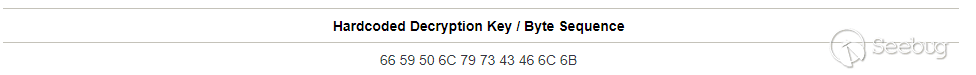

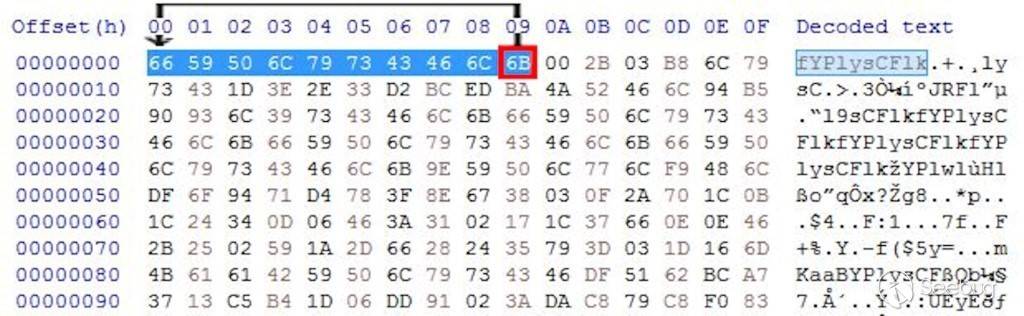

在这种情况下,PlugX恶意软件加载程序被标识为Golang二进制文件。安全人员发现两个已识别的RAR存档都删除了相同的加密PlugX恶意软件文件和Golang加载程序样本。Golang加载程序的编译创建时间可追溯到2020年6月24日。PlugX加载程序的类型不断变化,但功能在很大程度上保持不变。它读取文件adobeupdate.dat,检索从偏移量x00开始的XOR键,直到读取空字节为止。然后,它解密有效负载,最终执行解密的adobeupdate.dat。这会导致PlugX恶意软件有效负载的执行,最终调用命令和控制IP 45.248.87[.]162。在此过程中还将创建以下注册表,此表在启动时运行,以建立恶意软件的持久性。值得注意的是,示例使用了不同的文件安装目录AdobelmdyU。

TA416工具

与Golang加载程序变体不同,PlugX恶意软件有效负载与以前的版本似乎保持一致。

Avira和Recorded Future进行的历史分析表明,伪装成数据和gif文件的加密PlugX有效载荷实际上是加密的PE DLL文件。这些加密文件包含一个硬编码的XOR解密密钥,该密钥从偏移量x00开始,一直持续到读取空字节为止。在这种情况下,Golang二进制PlugX加载程序以从x00到空字节的相同方式读取加密密钥,硬编码密钥以偏移量x09结尾。这代表了反分析方法的继续使用,该方法使PlugX有效负载的执行更加复杂,并且使得对恶意软件通信的命令和控制基础设施的检测更加复杂。

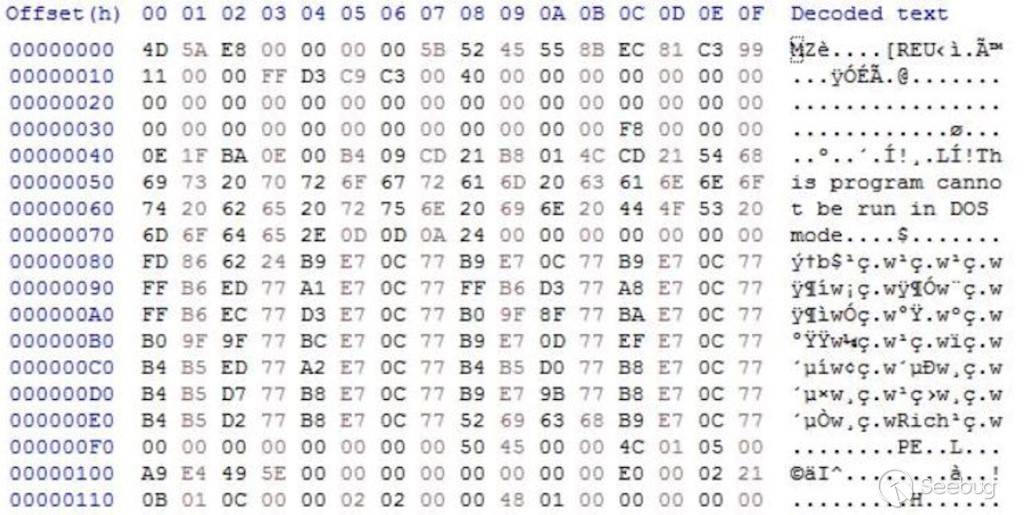

解密后,生成的文件将反映PlugX恶意软件有效负载的有效PE标头。Shellcode出现在MZ标头和DOS消息之间。此shellcode的功能是将PE DLL写入RWX内存,并在文件的开头开始执行。这将为有效载荷建立入口点,防止执行恶意软件时找不到入口点。这是许多恶意软件观察到的常见技术,并不是TA416 PlugX变体独有的。此shellcode不太可能出现在合法的软件DLL中。

命令和控制基础设施

从这些PlugX恶意软件样本观察到的命令和控制通信与以前记录的版本一致。我们已成功检测到C2流量,确定了以下IP和示例命令与控制通信URL:

-

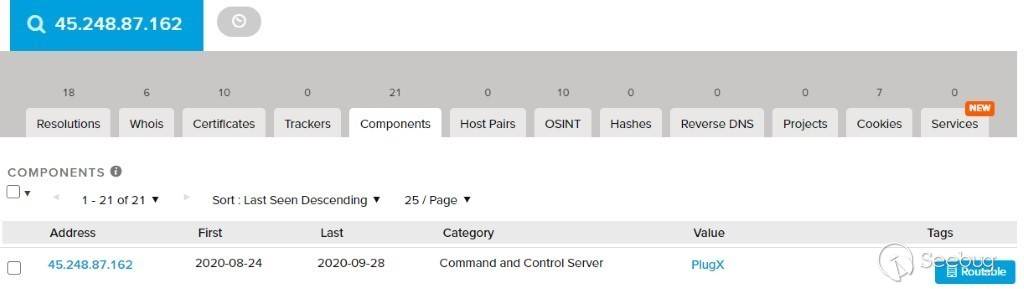

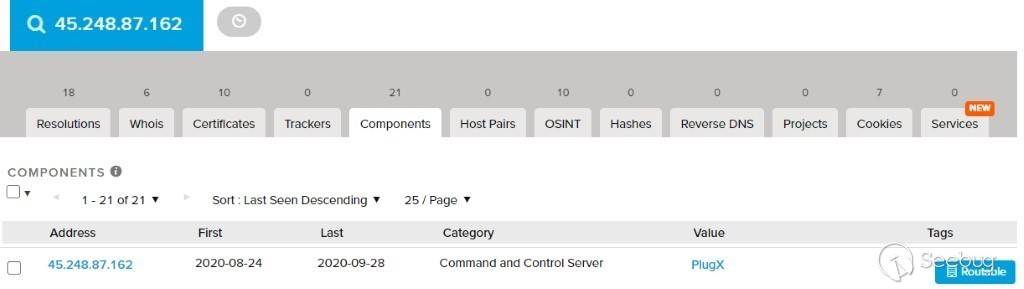

45.248.87[.]162(ZoomEye搜索结果)

-

hxxp://45.248.87[.]162/756d1598

-

hxxp://45.248.87[.]162/9f86852b

有关命令和控制IP的进一步研究表明,它是由中国互联网服务提供商Anchnet Asia Limited托管的。至少从2020年8月24日到2020年9月28日,它似乎处于活动状态,并被用作命令和控制服务器。值得注意的是,此时间段早于上面讨论的休眠期。此外,它指示此服务器在此休眠期间停止使用,这表明攻击者可能在此期间已对基础结构进行了大力整改。

结论

TA416的持续活动证明了攻击者正在对工具集进行更改,以便他们可以有效地开展针对全球目标的间谍活动。引入Golang PlugX加载程序以及对PlugX有效负载进行持续加密表明,该组织正在想办法躲避检测。未来,TA416将继续以外交和宗教组织为目标进行攻击活动。

IOCs

| IOC | IOC Type | Description |

|---|---|---|

| 930b7a798e3279b7460e30ce2f3a2deccbc252f3ca213cb022f5b7e6a25a0867 | SHA256 | AdobelmdyU.exe RAR Archive Containing PlugX |

| 6a5b0cfdaf402e94f892f66a0f53e347d427be4105ab22c1a9f259238c272b60 | SHA256 | Adobel.exe Self Extracting RAR Archive Containing PlugX |

| 0459e62c5444896d5be404c559c834ba455fa5cae1689c70fc8c61bc15468681 | SHA256 | Adobelm.exe Legitimate PE that loads Golang PlugX Loader |

| 235752f22f1a21e18e0833fc26e1cdb4834a56ee53ec7acb8a402129329c0cdd | SHA256 | hex.dll Golang binary PlugX Loader |

| e3e3c28f7a96906e6c30f56e8e6b013e42b5113967d6fb054c32885501dfd1b7 | SHA256 | AdobeHelp.exe Unused PE File |

| afa06df5a2c33dc0bdf80bbe09dade421b3e8b5990a56246e0d7053d5668d917 | SHA256 | adobeupdate.dat Encrypted PlugX Payload |

| 45.248.87[.]162(ZoomEye搜索结果) | C2 IP | Command and control IP |

| HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Microsoft\ Windows\CurrentVersion\Run\AdobelmdyU | RegKey | Registry Key that establishes PlugX malware persistence. |

本文由 Seebug Paper 发布,如需转载请注明来源。本文地址:https://paper.seebug.org/1407/

本文由 Seebug Paper 发布,如需转载请注明来源。本文地址:https://paper.seebug.org/1407/