近日,在GitHub 上有用户上传了名为Cobalt Strike的文件夹,据称是渗透测试工具Cobalt Strike 4.0的源代码。

Cobalt Strike是一款渗透测试神器,常被业界人称为CS神器。Cobalt Strike已经不再使用MSF而是作为单独的平台使用,它分为客户端与服务端,服务端是一个,客户端可以有多个,可被团队进行分布式协团操作。Cobalt Strike集成了端口转发、扫描多模式端口Listener、Windows exe程序生成、Windows dll动态链接库生成、java程序生成、office宏代码生成,包括站点克隆获取浏览器的相关信息等。

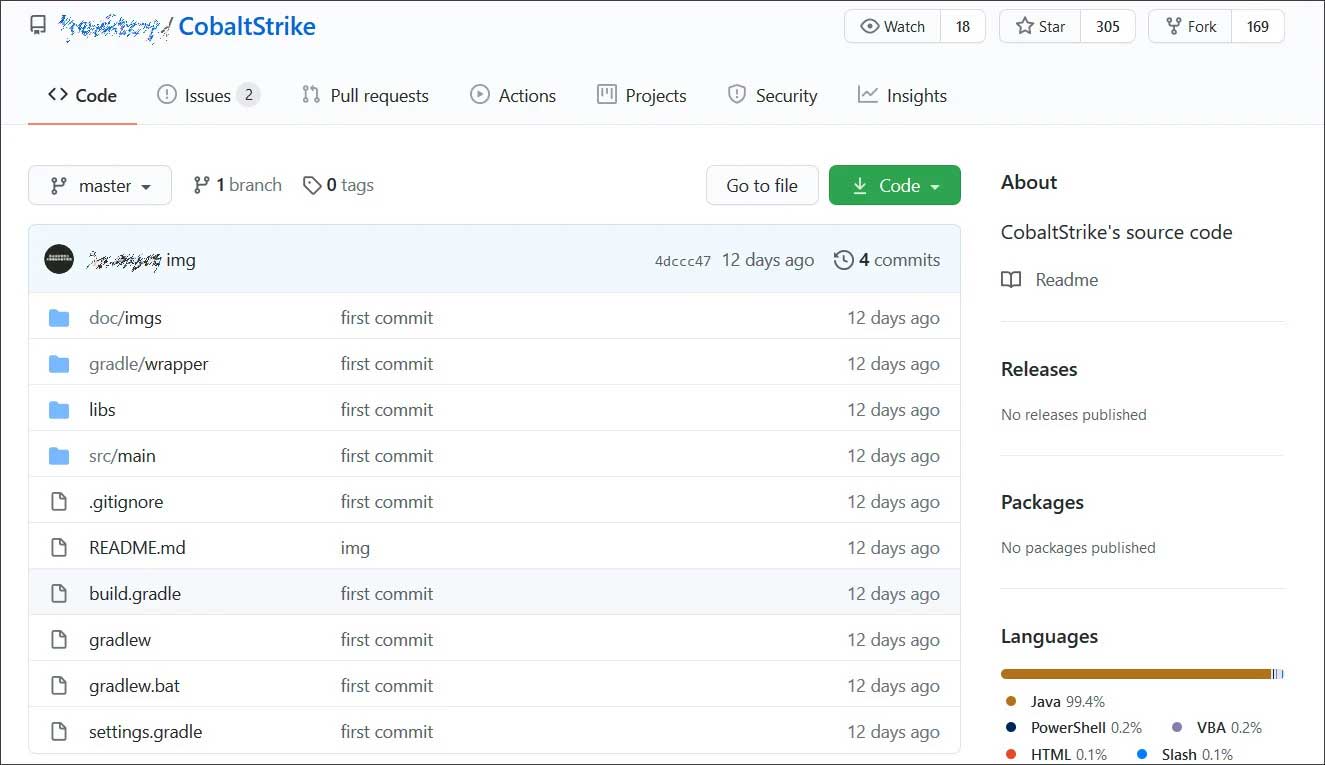

CobaltStrike GitHub库

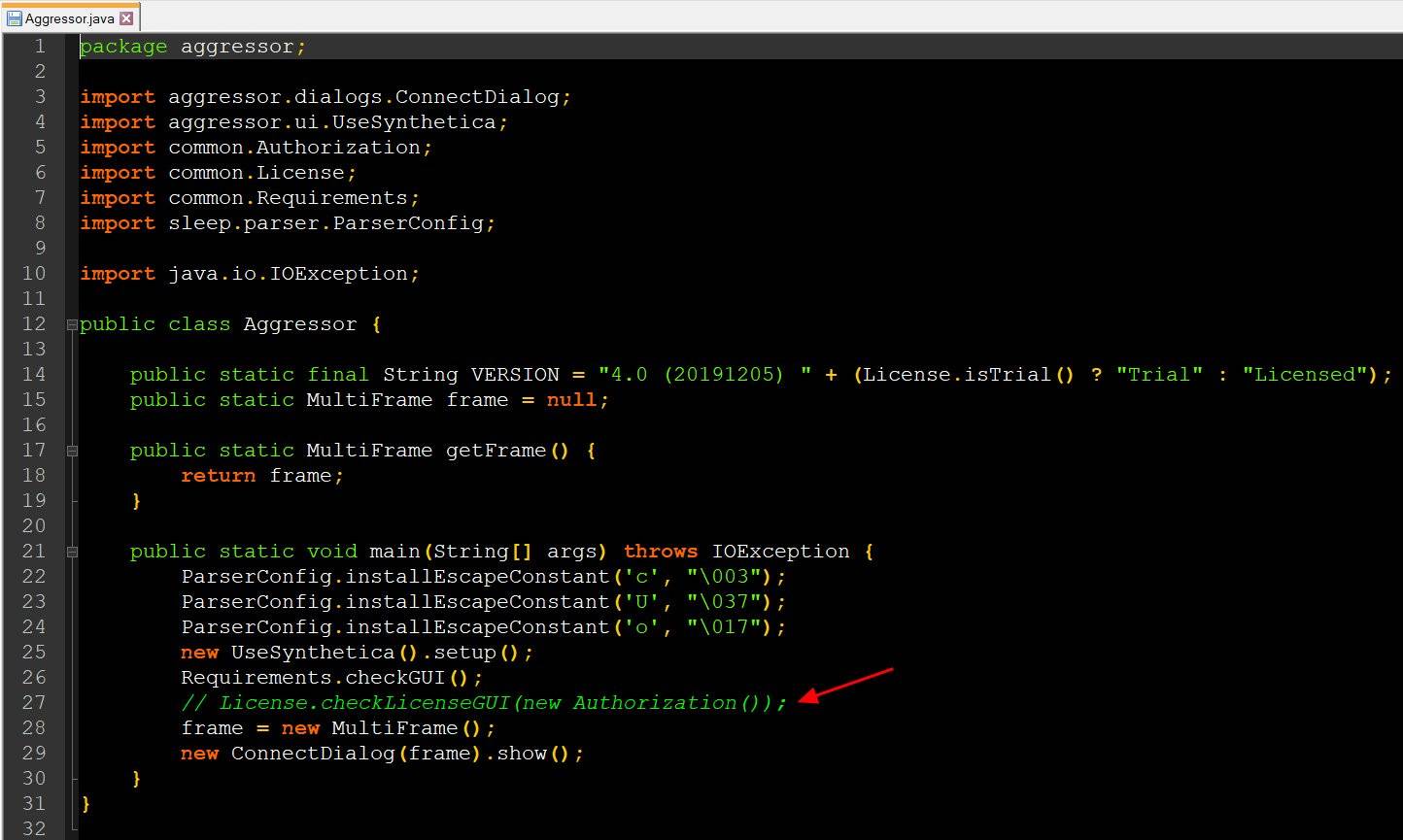

根据src/main/resources/about.html 文件判断,Cobalt Strike 4.0 源代码发布的时间是2019年12月5日。

表明Cobalt Strike 版本的源代码

从泄露的源代码中可以看到,进行 Cobalt Strike 许可证检查的代码被注释掉了,也就是说任何人都可以用它来破解程序。

Cobalt Strike 许可证检查代码被注释

Intel 研究人员Vitali Kremez 通过分析源代码认为,Java 代码是手动反编译的。然后解决了依赖库问题并移除了许可证检查,因此可以编译。

从公开到GitHub 开始,该库已经被fork了超过400次。即时不是原始的源代码,对安全研究人员来说也是非常值得关注的。

Cobalt Strike 4.0 的代码泄露(可能是重新编译的源代码)对安全研究人员来说也是一个巨大的灾难,因为犯罪分子可以很容易地根据该工具来修改自己的代码,以绕过安全研究人员的检测。

BleepingComputer 联系了Cobalt Strike和其母公司Help Systems 来确认源代码泄露的真实性,但目前还没有收到反馈。

更多参见github页面:https://github.com/Freakboy/CobaltStrike

本文翻译自:https://www.bleepingcomputer.com/news/security/alleged-source-code-of-cobalt-strike-toolkit-shared-online/如若转载,请注明原文地址:

如有侵权请联系:admin#unsafe.sh