前言

故事发生在某行动第一次开展期间。夜晚值守比较无聊,便想拿母校开开刀(之前简单测过外网,没有多少资产,也不是很好拿),这次祭出FOFA大法,又发现了之前没有发现的系统。

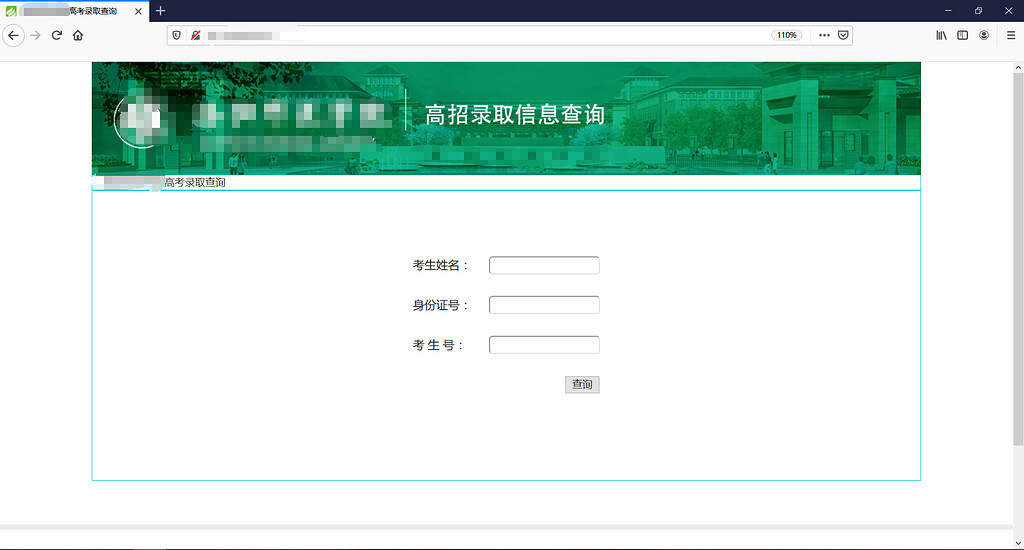

大草原色的ICO图标,直觉告诉我不要被他的标题吓到,肯定有戏。

既然是Tp5,那就先流程走一走,挺遗憾的,都不行。登录框注入,无果。保险起见我没有上扫描器,手动试了常见的敏感目录,发现后台存在,但是当我输入不存在的目录时,会给一个这样的回显。

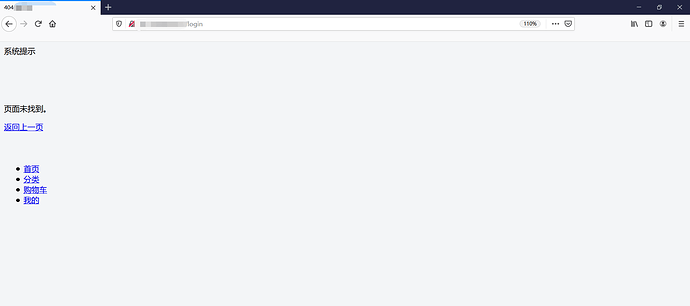

给我整蒙了,你到底是不是正儿八经让人家新生查询是否被录取的,怎么还有购物车,点进去瞅一瞅,诶,我没见过的船新CMS。

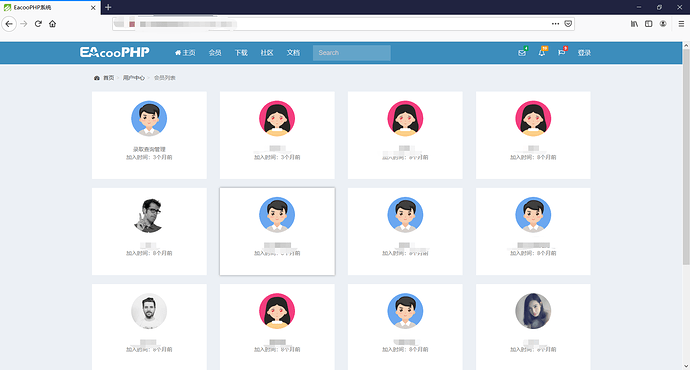

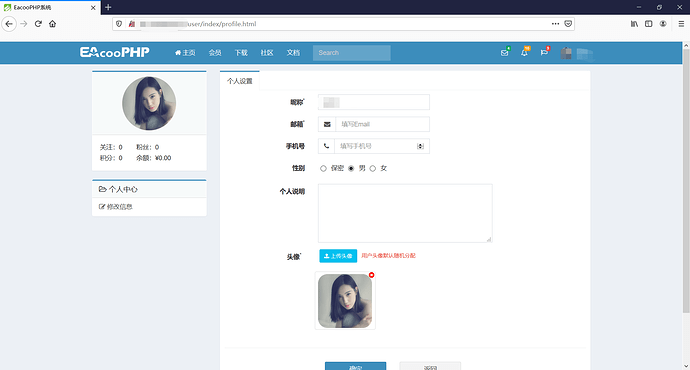

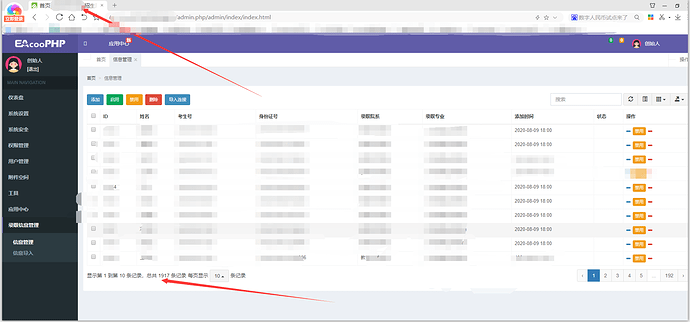

这是怕我不知道你的用户名?排列的整整齐齐,通过手测弱口令成功登陆了几个用户 。

第一反应上传拿Shell,但是我点他压根没有反应(不是浏览器问题),

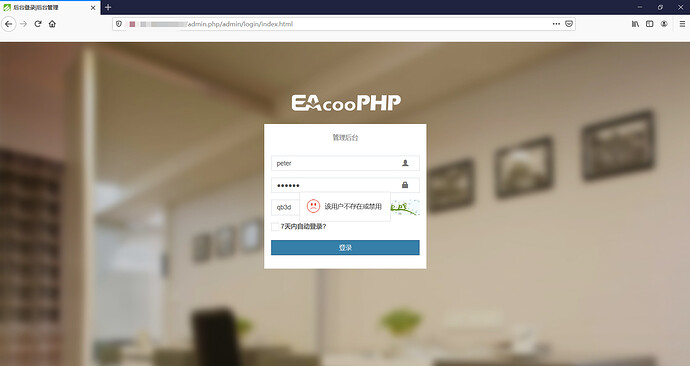

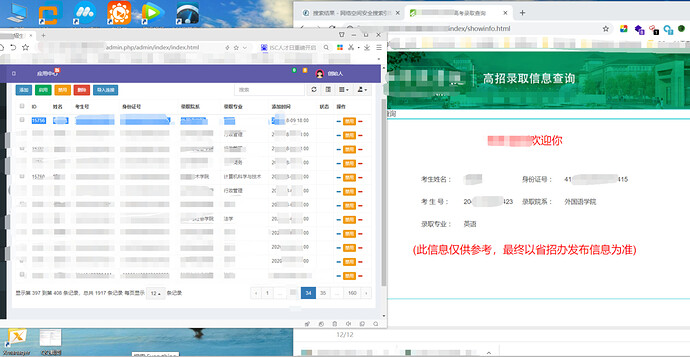

前台没有什么可利用的地方,就准备去后台猜猜密码,直接在Url后输入默认后台地址,然后神奇的一幕就来了~

对你没有看错,这个账号可以直接登陆到后台,并且是有一定的权限,而直接从后台用这个账户登录,则会提示登陆失败。

奇怪的知识又增加了。

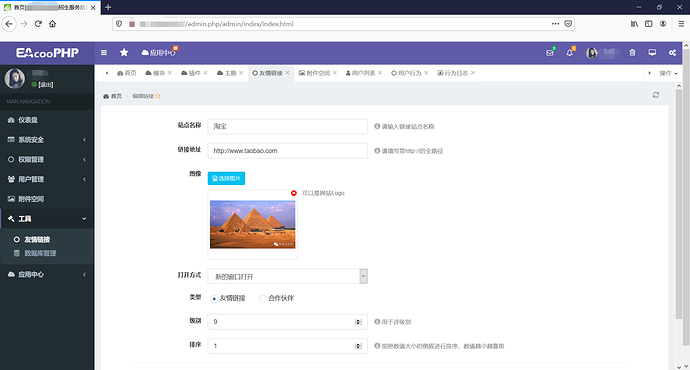

登录后台之后从安装插件、主题入手,但是发现TP的框架web和Plugin不在一个目录,Shell成功上传但是Web访问不到Shell,就很尴尬。

先放一放,想到现在还不是管理员,看能不能搞到管理员的权限。

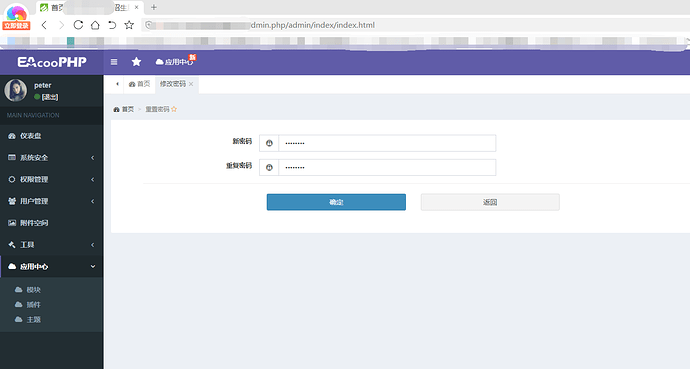

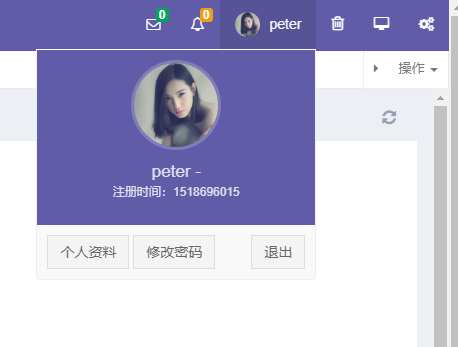

后台处可以修改个人密码 。

抓包~

尝试把UID的15改为1,然后就 ~

虽然比较鸡肋,但是不得不说,造成的影响还是挺大的,后续已经同时学校信息中心进行处理。

总结一下,运气,运气,还是运气。