作者:知道创宇404实验室翻译组

原文链接:https://www.accenture.com/us-en/blogs/cyber-defense/turla-belugasturgeon-compromises-government-entity

前言

Turla被Accenture Cyber Threat Intelligence认定为Belugasturgeon,该组织使用自定义恶意软件(包括更新的旧版工具)瞄准政府组织,这些恶意软件旨在通过重叠的后门访问来保持持久性,同时跳过受害者的防御。HyperStack后门程序就是这样一种工具,它已经完成了重大更新,这些更新似乎受到了Carbon后门程序和RPC后门程序的启发。

Turla开展间谍活动已有十多年了。该组织主要针对外国政府和大使馆,使用先进定制工具,进行长期隐藏。

攻击策略

Accenture Cyber Threat Intelligence研究人员确定了Turla对欧洲政府组织的妥协。在此妥协中,Turla使用了基于远程过程调用(RPC)的后门(例如HyperStack)和远程管理木马(RAT)(例如Kazuar和Carbon)的组合,ACTI研究人员在2020年6月至10月之间对其进行了分析。RATs传输命令执行结果并从受害者的网络中过滤数据,而基于RPC的后门使用RPC协议执行横向移动,并在本地网络中的其他计算机上发出和接收命令。这些工具通常包括几个层次的混淆和防御规避技术。

根据Palo Alto的研究人员的说法,这些工具的组合为Turla提供了很好的服务,因为它们当前的某些后门使用的代码可以追溯到2005年。如果攻击者的目标基于Windows网络,那么他们就可能会继续维护并更新这种战略。

Turla在每个方案中使用各种命令和控制(C&C)实现,如果防御者识别了方案的一部分,则可以采用多种途径重新进入。值得注意的是,Accenture研究人员最近在同一受害网络上发现了Carbon和Kazuar后门的新命令和控制(C&C)配置。Kazuar实例的配置在使用受害网络之外的外部C&C节点与受影响网络上的内部节点之间的配置方面有所不同,并且Carbon实例已更新为包括一个Pastebin项目,以便在其传统HTTP C&C基础设施的同时接收加密任务。

HyperStack功能

HyperStack最早在2018年被发现,它是Turla使用的几种RPC后门之一。2020年9月确定的一个样本更新了功能,这似乎受到了之前由ESET和Symantec研究人员公开披露的RPC后门以及Carbon后门的启发。基于这些相似性,我们可以肯定地认为HyperStack是定制的Turla后门。

Hyperstack与Turla的Carbon和RPC后门的比较

HyperStack使用命名管道来执行从控制器到托管HyperStack客户端的设备的远程过程调用(RPC)。要进行横向移动,植入程序会尝试使用空会话或默认凭据连接到另一个远程设备的IPC 是一种共享,它通过公开要写入或读取的命名管道来促进进程间通信(IPC)。如果植入程序成功连接到IPC $,则可以将RPC命令从控制器转发到远程设备,并且可能具有将自身复制到远程设备的功能。

HyperStack使用

该活动中观察到的HyperStack的另一个版本包含更简单的功能,允许Turla攻击者通过命名管道从控制器运行命令到植入程序,而无需任何IPC $枚举活动。

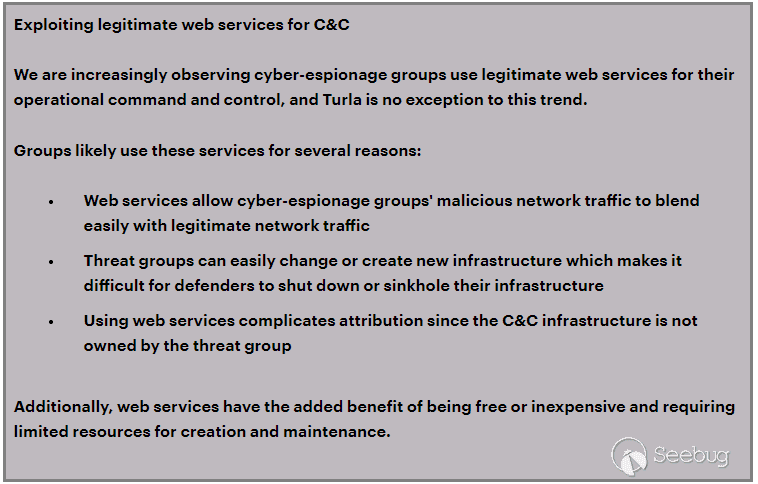

各种命令和控制

对最近一次行动中发现的几个后门的分析表明,Turla依靠传统的C&C实现,使用受损的Web服务器作为C&C,以及利用合法的Web服务(如Pastebin)。此外,对经过分析的Kazuar样本配置为通过政府网络中可能的内部节点发送的命令,而其他样本则使用更传统的外部C&C节点方法。如果网络维护者发现并纠正了某些访问组,则更改C&C可以确保有多种途径恢复到网络中。

Kazuar-命令与控制

9月中旬,我们分析了一个Kazuar样本,与传统的Kazuar样本不同,该样本配置为通过指向受害政府网络内部C&C节点的统一资源标识符(URI)接收命令。

该Kazuar配置与10月初分析的另一个样本一起作用于同一受害网络。基于对内部C&C节点的引用,十月样本可能充当一个传输代理,用于通过共享网络位置将来自远程Turla攻击者的命令代理到网络内部节点上的Kazuar实例。这种设置允许Turla与受害者网络中无法远程访问的Kazuar感染机器进行通信。

Kazuar C&C的独特实现

最近分析的来自同一受害者网络的Kazuar的另一个样本具有传统的C&C实现,其中植入程序与位于受害者网络外部的C&C服务器直接通信。C&C URL与受损的合法网站相对应,以供Turla代理命令并将数据泄露到Turla后端基础结构。

Kazuar C&C传统实施

多年来,Turla广泛使用了Carbon(具有先进的点对点功能的模块化后门框架)。2020年6月,攻击者通过Carbon后门和合法Web服务Pastebin增强了C&C基础架构的功能。ACTI分析师发现的Carbon安装程序删除了Carbon Orchestrator,两个通信模块和一个加密的配置文件。

该配置文件包含传统上在Carbon实例中观察到的C&C URL,这些URL可能是托管Web Shell的受感染Web服务器,该Web Shell传输命令并从受害网络中泄漏数据。它还包含一个标为[RENDEZVOUS_POINT]的参数,该参数包含Pastebin项目的URL。

访问Pastebin URL时,将下载一个加密的Blob,该Blob需要从配置文件中获取相应的RSA私钥。分析的配置文件不包含RSA私钥,因此我们无法解密Pastebin链接的内容。我们评估了解密后的Blob可能是Carbon实例的任务。

结论

Turla可能会继续使用其旧有的工具(尽管进行了升级)来维持对其受害者的长期访问,因为这些工具已经被证明在Windows网络上取得了成功。对于政府组织,应检查网络日志中是否存在危害指标,并建立阻止攻击者的检测手段。

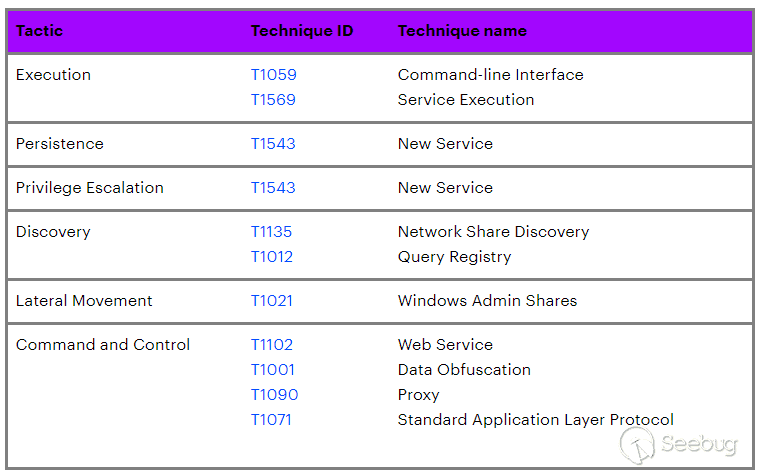

MITRE ATT&CK techniques

IOCs

为了减轻Carbon、Kazuar和HyperStack的威胁,ACTI建议检查网络日志中与这些后门相关的指标,包括以下IOCs:

| SHA256 | Filename | NAME |

|---|---|---|

| e888b93f4d5f28699b29271a95ccad55ca937977d42228637ad9a7c037d3a6a4 | DebugView.exe | Kazuar backdoor |

| 1f7b35e90b5ddf6bfd110181b1b70487011ab29ca5f942170af7e8393a1da763 | Agent.exe | Kazuar backdoor |

| 1fca5f41211c800830c5f5c3e355d31a05e4c702401a61f11e25387e25eeb7fa | RuntimeBroker.exe | Kazuar backdoor |

| 60000bc2598eff85a6a83d5302fc3ed2565005d8fd0d9f09d837123a1599ef8d | WSUSTransfer.exe | Kazuar Backdoor |

| 493e5fae191950b901764868b065ddddffa4f4c9b497022ee2f998b4a94f0fc2 | DSCEBIN.EXE | Carbon |

| Installer | ||

| f3aaa091fdbc8772fb7bd3a81665f4d33c3b62bf98caad6fee4424654ba26429 | sacril.dll | Carbon Orchestrator |

| 2b969111dd1968d47b02d6390c92fb622cd03570b02ecf9215031ff03611a2b7 | ablhelper.dll | Carbon Communication File |

| 7d5794ad91351c7c5d7fbad8e83e3b71a09baac65fb09ca75d8d18339d24a46f | frontapp.dll | Carbon Communication File |

| 8ef22c8b5d6bc2445d3227650804b2e1435a5f986134a9aa7e07f3b948921b5b | estdlawf.fes | Carbon Configuration File |

| 6ca0b4efe077fe05b2ae871bf50133c706c7090a54d2c3536a6c86ff454caa9a | ADSchemeIntegrity.exe | HyperStack |

| 722fa0c893b39fef787b7bc277c979d29adc1525d77dd952f0cc61cd4d0597cc | 101_iex_memory_code_exe.exe | RPC backdoor |

| 97187123b80b1618f0d8afc2a5f84e9a17ac8e53a6e4ce8b0aa39fe06cec1f36 | 1.ps1 | Reflective PowerShell loader |

| 20691ff3c9474cfd7bf6fa3f8720eb7326e6f87f64a1f190861589c1e7397fa5 | hyperstack.exe | HyperStack |

| e33580ae3df9d27d7cfb7b8f518a2704e55c92dd74cbbab8ef58ddfd36524cc8 | ADSchemeIntegrity.exe | HyperStack |

Carbon植入的C&C URL

www.berlinguas[.]com/wp-content/languages/index.php

www.balletmaniacs[.]com/wp-includes/fonts/icons/

pastebin[.]com:443/raw/5qXBPmAZ

suplexrpc – Named pipe

Kazuar植入程序的C&C URL

https://www.bombheros[.]com/wp-content/languages/index[.]php

https://www.simplifiedhomesales[.]com/wp-includes/images/index.php

http://mtsoft.hol[.]es/wp-content/gallery/

http://www.polishpod101[.]com/forum/language/en/sign/

本文由 Seebug Paper 发布,如需转载请注明来源。本文地址:https://paper.seebug.org/1385/

本文由 Seebug Paper 发布,如需转载请注明来源。本文地址:https://paper.seebug.org/1385/