自2020年8月以来,Proofpoint研究人员就追踪到了大量的Amazon Japan认证和信息钓鱼攻击活动,可疑活动可以追溯到2020年6月。这些邮件冒充Amazon Japan,暗示收件人需要检查自己的账户,以“确认所有权”或“更新支付信息”。点击邮件中的一个链接,收件人就会被重定向到以亚马逊为主题的凭证式钓鱼登陆页面,该页面收集凭证、个人识别信息(PII)和信用卡号码。攻击者会向总部设在日本的机构和在日本有活动的机构发送了这些信息,这些网页的地理定位是为了确保只有日本的收件人被重定向到认证钓鱼页面。

虽然像亚马逊这样的知名品牌经常在网络钓鱼活动中被滥用但大量的邮件使这些活动与其他亚马逊品牌的活动区分开。这些活动持续不断,每天发送数十万条信息。截至10月中旬,,有时一天中可以看到超过一百万条信息,与Emotet发送的信息量相当。Emotet是一种主要通过垃圾邮件进行传播的木马,传播至今,已进行过多次版本迭代。

诱饵和登陆页面

这些信息是精心设计的日语诱饵,主题提示收件人的信息需要更新或他们的帐户已被锁定:

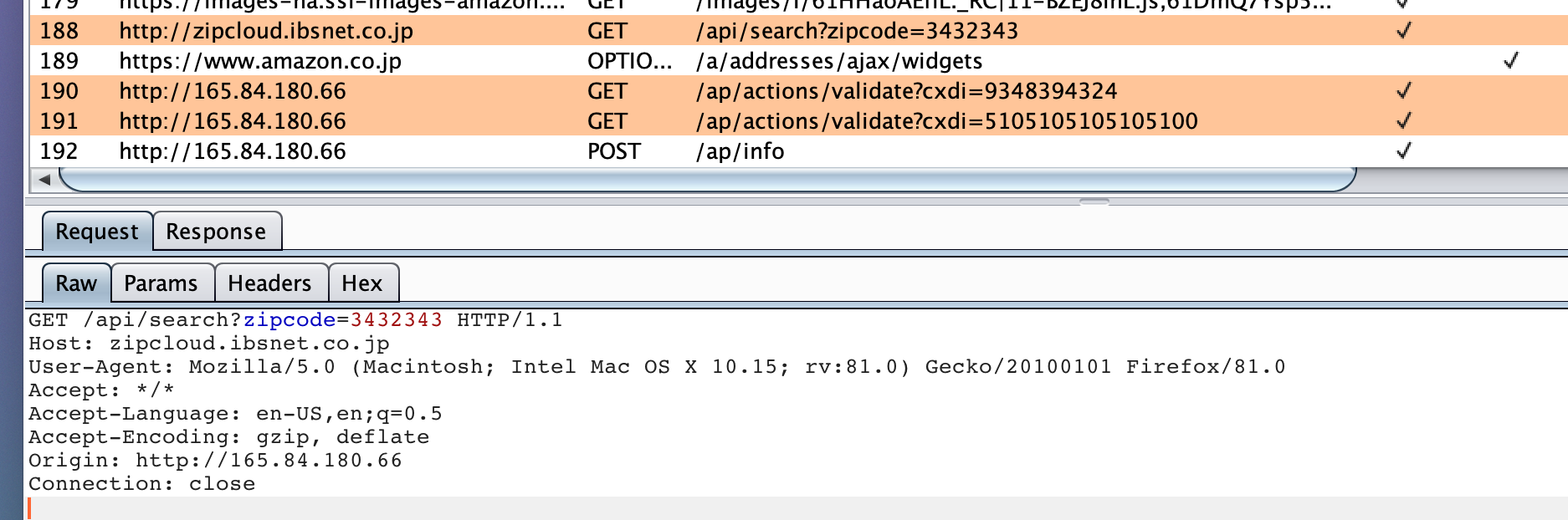

· Amazon.co.jp账户(姓名及其他个人信息)的所有权证明的确认(图1)

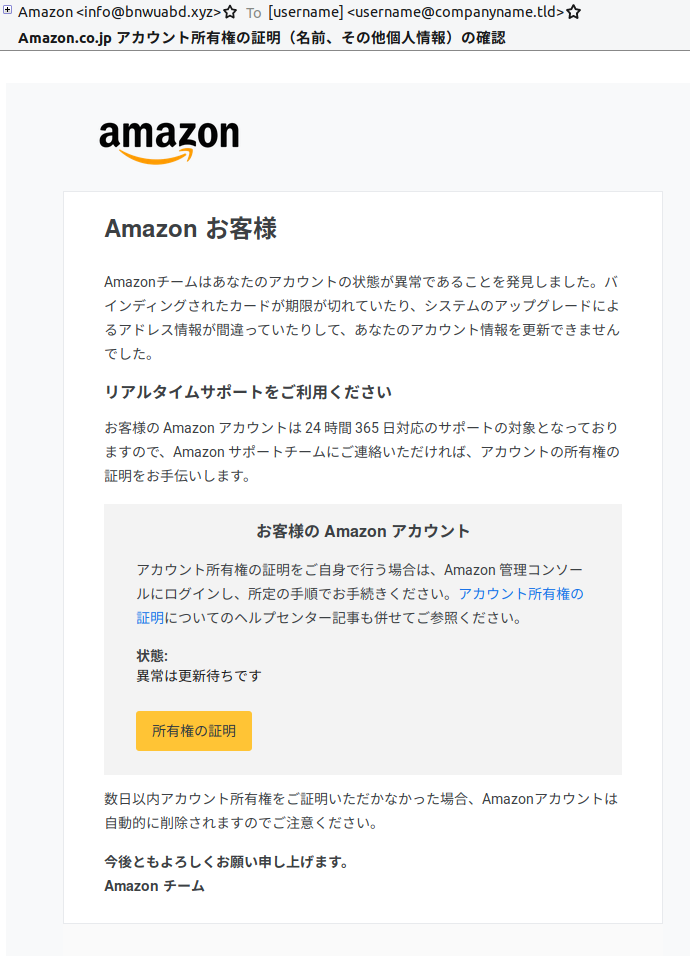

· 更新的付款方式信息(图2)

· 请注意,你的帐户已被锁定(图3)

主题为“Amazon.co.jp账户所有权证明(姓名和其他个人信息)”的诱饵

主题为“更新支付方法信息”的诱饵

主题为“请注意你的账户已被锁定”的诱饵

信息中的图像(例如Amazon徽标)是通过免费的图像托管服务进行热链接的,并且在多个攻击活动中观察到相同的图像URL。

这些信息似乎来自亚马逊,尽管它们来自最初伪装得不是很好的电子邮件地址,例如以下示例:

rmlirozna[@]pw[.]com fwgajk[@]zfpx[.]cn info[@]bnwuabd[.]xyz dc[@]usodeavp[.]com

到2020年10月初,研究人员开始看到攻击者努力使发件人地址看起来合法:

amaozn[@]ama2on[.]buzz accout-update[@]amazon[.]co.jp account-update[@]amazon[.]com admin[@]amazon-mail[.]golf

在检查信息URL时,研究人员看到它们包含OpenID的参数(图4),这是Amazon Japan使用的身份验证协议。这些URL似乎并没有将用户重定向到OpenID实现,但是URL字符串中的参数的存在是为了使体验具有合法性。

研究人员确定了一些URL中的占位符值,这表明可能有些信息被过早地发送了,或者相应的值不可用(图4)。

带有BRECEIVER_ADDRESS和BRAND_TEXT变量的URL

研究人员还发现在一些URL中使用了一个貌似占位符的电子邮件地址““[email protected]””。在观察到的其他URL中,收件人电子邮件地址将填充此参数。

URL使用[email protected]和OpenID路径代替变量

点击这些钓鱼邮件后,信息中的地理位置链接将用户重定向到伪装的Amazon Japan登录页面(图6),或者如果用户看起来不在日本,则将用户重定向到实际的Amazon Japan登录页面。

伪装的Amazon Japan登录页面

在使用Amazon用户名和密码“登录”时,用户被重定向到一个表单,该表单收集各种PII,比如地址、生日和电话号码(图7)。

信息钓鱼登录页面,其中有用户的国家/地区,姓名,生日,邮政编码/地区,州(州),街道地址,商家名称(可选)和电话号码

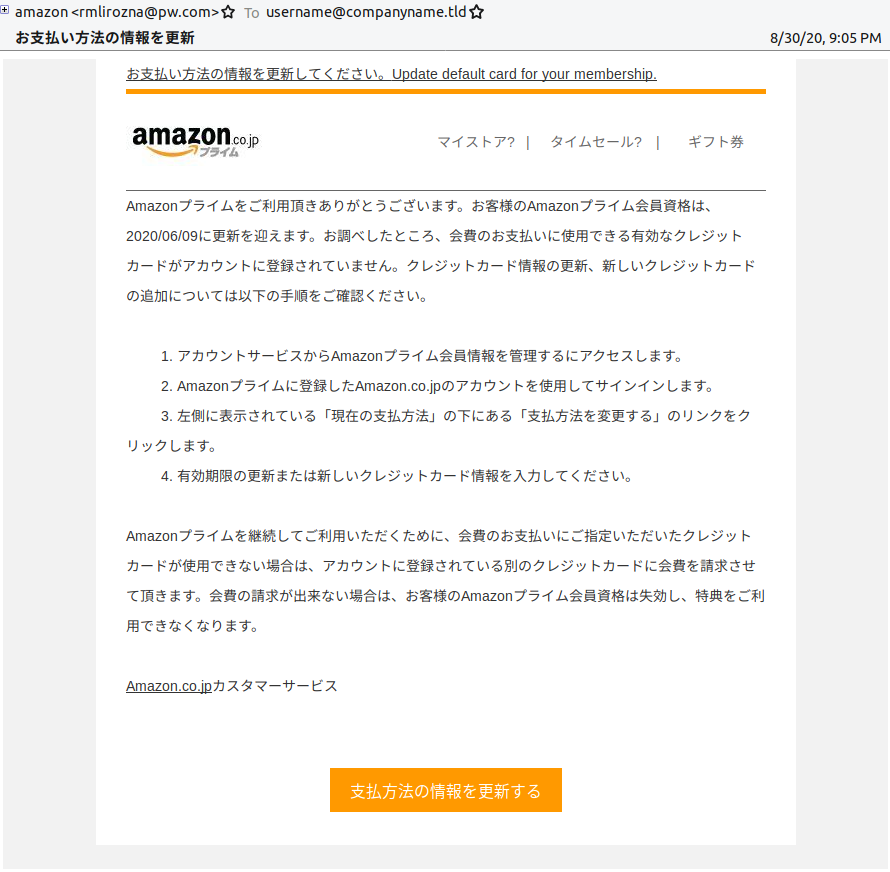

该表单还收集信用卡号(通过在同一站点上托管的脚本进行松散地验证)和邮政编码(通过对第三方服务的API调用进行验证)(图8、9)。有趣的是,研究人员提供的邮政编码似乎不是合法的日语邮政编码,尽管在提交信息时未返回任何错误。

错误指示最初提供的信用卡号(长度错误的随机数字字符串)无效

截取的通信说明了对“zipcloud.ibsnet[.]co.jp”进行邮政编码验证的调用,以及 ”/ap/actions/validate?cxdi=”用于信用卡号验证

提交有效信息之后,研究人员感谢用户更新信息,告知他们现在可以访问其帐户,并重定向到真正的Amazon Japan网站Amazon .co[.]jp。

提交后页面通知用户他们现在可以访问其帐户

信息量

2020年8月到10月的信息量

Proofpoint从8月中旬就开始追踪这些信息,但研究人员早在2020年6月就发现了似乎与同一行动者有关的活动。虽然这些信息是日文的,登陆页面的地址是日本IP地址,但除了总部在日本或在日本有业务以外,收件人或行业之间没有明确的模式。考虑到8月底和9月观察到的每日信息量呈松散的线性轨迹,在未来几个月中,邮件量可能会继续增加。

基础设施

一般情况下,认证钓鱼登录页面是IP地址,后面是“/ap/signin”:

hxxp://103.192.179[.]54/ap/signin

很少使用域来代替IP地址:

00pozrjbpm[.]xyz/ap/signin

多个攻击活动中使用了数百个IP地址,因为参与者倾向于为每个活动采用新的IP地址,而不是重用IP地址。IP地址属于各种自治系统,在地理位置或提供者之间没有明确的模式。

从2020年8月到10月至今诱使使用的IP地址的顶级AS名称

使用的域是*.xyz 或 *.cn 顶级域名,其中一些已经在多个活动中观察到。通过GoDaddy .xyz域名注册,而* . cn域名的赞助注册阿里云计算有限公司(万网)(阿里巴巴云计算)。

8月30日至 9月5日活动登陆页面域

尽管在研究人员检查时已删除了这些域的许多注册人数据,但研究人员确实注意到了“创建日期”和一些注册人详细信息字段之间的共同点。

9月6至9月12日活动登陆页面域

除了从8月30日至9月5日的活动重复使用的00pozrjbpm[.]xyz以外,9月6日至12日的攻击域名具有共同的特征。与之前的一组域一样,创建日期和注册人信息表明它们可能以某种方式相关。此外,rxbnn3[@]163[.]com是一个多产的域注册者,因为此地址在本研究中显示为跨251个域的注册人联系方式。除了上面显示的与rxbnn3[@]163[.]com相关的域外,电子邮件还链接到许多类似于域生成算法的域:

swwkppe[.]cn lmkafwgi[.]cn pdscmkq[.]cn awsmgrc[.]cn

总结

亚马逊通常受到攻击者寻求证书的欺骗,但这些活动的数量和持续性使它们与其他以亚马逊为主题的活动区分开。消息、登录页面的不断重用以及消息量的不断增加表明,此活动可能是由僵尸网络驱动的。此外,正如研究人员有时以较少的自动化操作观察到的那样,消息量在周末没有明显的停顿。如果确实由僵尸网络提供支持,则消息量不太可能很快下降。攻击者通常会对其操作进行渐进式更改,而在未来几个月中,诸如不同品牌或收集略有不同的信息之类的元素可能是该攻击者容易想到的攻击思路。

IOCs

本文翻译自:https://www.proofpoint.com/us/blog/threat-insight/geofenced-amazon-japan-credential-phishing-volumes-rival-emotet如若转载,请注明原文地址:

如有侵权请联系:admin#unsafe.sh