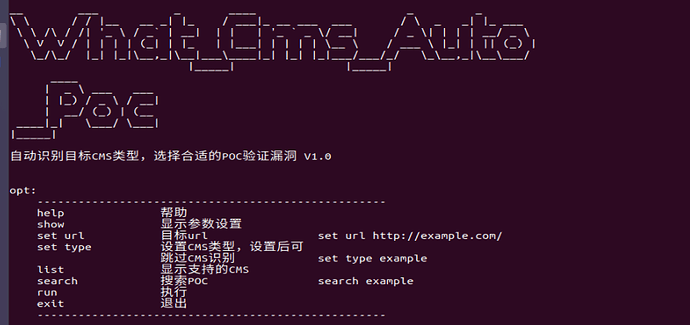

在平时工作中经常需要对网站进行渗透测试,这时对网站CMS类型的判断和相关POC验证就是比较重要的需求,所以查询网络上的开源项目结合自己的理解编写一款自动识别CMS类型自动加载相关POC的工具。

项目地址:

其中漏洞POC节选自github上的AngelSword项目,项目地址:

本地搭建测试环境

| 名称 | 版本 |

| 海洋CMS(seacms) | v6.45 |

| 织梦内容管理系统(DedeCms) | V5.7 |

| PHPCMS | V9.1 |

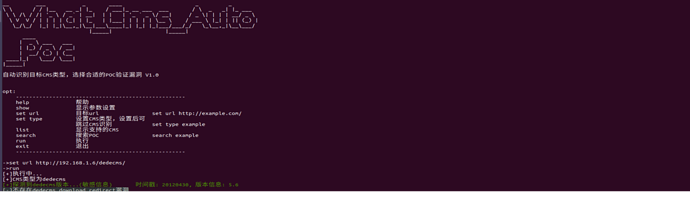

对靶机 织梦 内容管理系统( DedeCms )进行测试,测试结果如图1所示,从图中可以看出漏洞验证框架已准确识别出CMS类型,并正确加载响应POC,漏洞验证结果为探测出SQL注入漏洞.(高危)1处和程序版本信息泄露漏洞(低危)1处。

图1 织梦内容管理系统(DedeCms)靶机测试结果

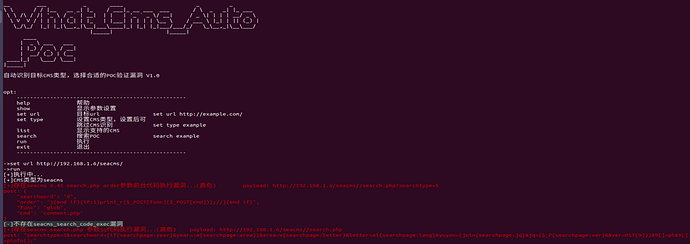

对靶机海洋CMS(seacms)进行测试,测试结果如图2所示,从图中可以看出漏洞验证框架已准确识别出CMS类型,并正确加载响应POC,漏洞验证结果为探测出seacms 6.45 search.php order参数前台代码执行漏洞 (高危)和seacms search.php 参数jq代码执行漏洞(高危)2处漏洞。

图2 海洋CMS(seacms)靶机测试结果

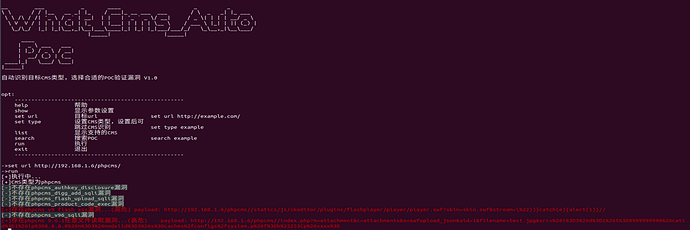

对靶机PHPCMS进行测试,测试结果如图3所示,从图中可以看出漏洞验证框架已准确识别出CMS类型,并正确加载响应POC,漏洞验证结果为探测出存在phpcms v9 flash xss漏洞(高危)和存在phpcms 9.6.1任意文件读取漏洞(高危) 2处漏洞。

图3 PHPCMS靶机测试结果