译者:知道创宇404实验室翻译组

原文链接:https://blog.malwarebytes.com/malwarebytes-news/2020/10/silent-librarian-apt-phishing-attack/

前言

自复学以来,被称为“Silent Librarian/ TA407 / COBALT DICKENS”的APT组织就一直通过网络钓鱼活动瞄准大学。

9月中旬,一位客户告知我们该APT组织开展的一项新的网络钓鱼活动。基于目标受害者数量庞大,我们得知,APT组织不局限于特定国家,而是试图扩大其覆盖范围。

尽管已经发现并清除了许多网络钓鱼站点,但APT组织已建立了足够的威胁站点以继续对教职工和学生发起攻击。

“坚持出勤”的黑客

2018年3月,有9名伊朗人因涉嫌攻击大学和其他组织而被美国司法部起诉,其目的是窃取研究和专利数据。

然而,在2018年八月和2019年的新学年,Silent Librarian APT组织再次瞄准十多个国家的同类受害者。

考虑到客户(即学生和老师)身份的特殊性,大学中的IT管理员的工作特别艰巨。尽管如此,他们还为价值数百万或数十亿美元的研究做出了贡献。

伊朗正应对持续的制裁,它努力跟上包括技术发展的各领域发展。基于此的攻击代表了国家利益,且得到了充分的资金支持。

网络钓鱼域注册中的相同模式

新域名遵循以往报告过的相同模式,并将顶级域名替代为另一个域名。Silent Librarian APT组织在过去的攻击活动中使用“ .me” TLD来打击学术直觉,并继续沿用“ .tk”和“ .cf”。

这种新型网络钓鱼活动已被Twitter上的安全研究人员追踪,特别引起了CSIS安全集团的彼得·克鲁斯的关注。

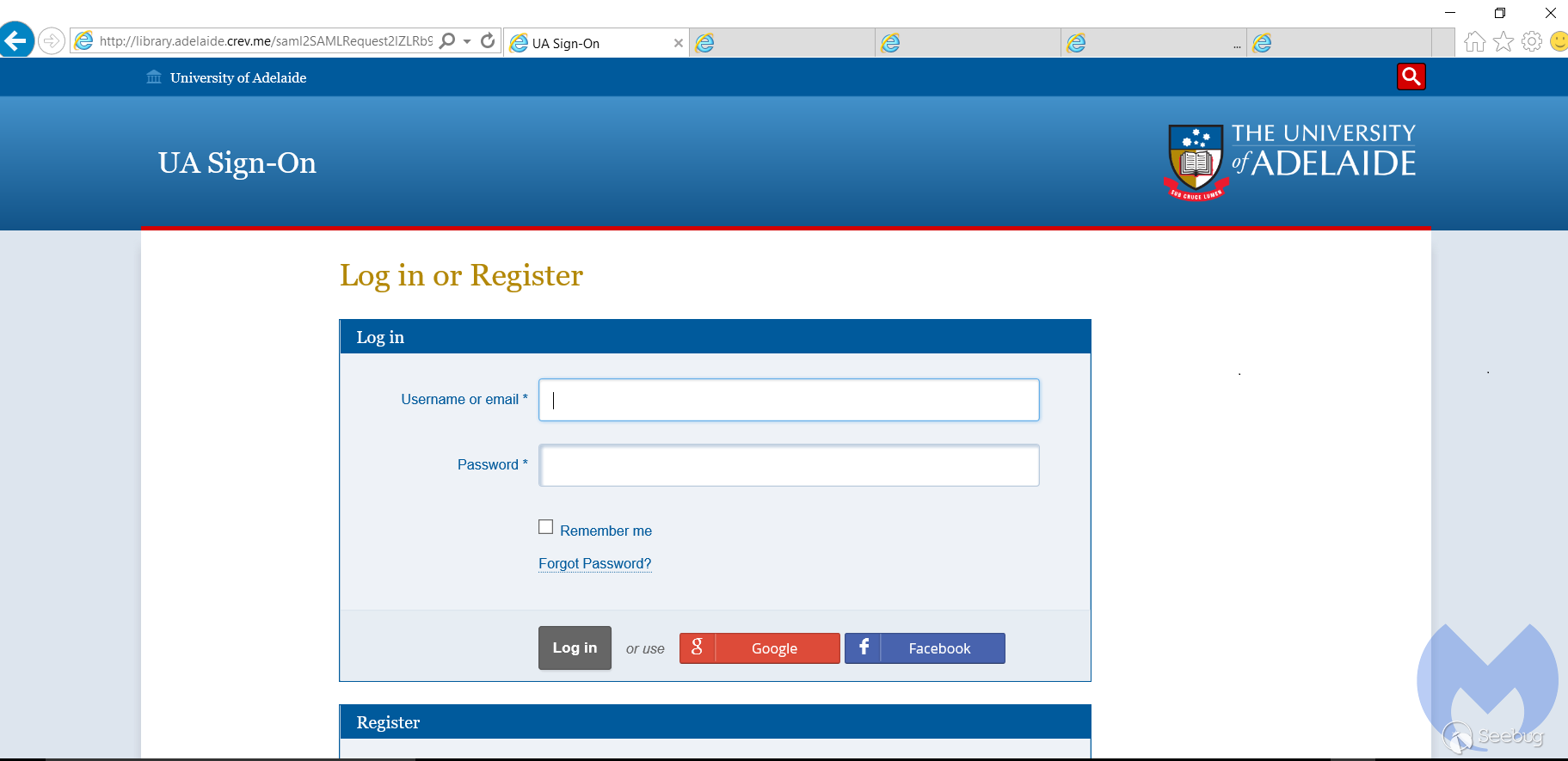

| Phishing site | Legitimate site | Target |

|---|---|---|

| library.adelaide.crev.me | library.adelaide.edu.au | The University of Adelaide Library |

| signon.adelaide.edu.au.itlib.me | library.adelaide.edu.au | The University of Adelaide Library |

| blackboard.gcal.crev.me | blackboard.gcal.ac.uk | Glasgow Caledonian University |

| blackboard.stonybrook.ernn.me | blackboard.stonybrook.edu | Stony Brook University |

| blackboard.stonybrook.nrni.me | blackboard.stonybrook.edu | Stony Brook University |

| namidp.services.uu.nl.itlib.me | namidp.services.uu.nl | Universiteit Utrecht |

| uu.blackboard.rres.me | uu.blackboard.com | Universiteit Utrecht |

| librarysso.vu.cvrr.me | librarysso.vu.edu.au | Victoria University |

| ole.bris.crir.me | ole.bris.ac.uk | University of Bristol |

| idpz.utorauth.utoronto.ca.itlf.cf | idpz.utorauth.utoronto.ca | University of Toronto |

| raven.cam.ac.uk.iftl.tk | raven.cam.ac.uk | University of Cambridge |

| login.ki.se.iftl.tk | login.ki.se | Karolinska Medical Institutet |

| shib.york.ac.uk.iftl.tk | shib.york.ac.uk | University of York |

| sso.id.kent.ac.uk.iftl.tk | sso.id.kent.ac.uk | University of Kent |

| idp3.it.gu.se.itlf.cf | idp3.it.gu.se | G?teborg universitet |

| login.proxy1.lib.uwo.ca.sftt.cf | login.proxy1.lib.uwo.ca | Western University Canada |

| login.libproxy.kcl.ac.uk.itlt.tk | kcl.ac.uk | King’s College London |

| idcheck2.qmul.ac.uk.sftt.cf | qmul.ac.uk | Queen Mary University of London |

| lms.latrobe.aroe.me | lms.latrobe.edu.au | Melbourne Victoria Australia |

| ntulearn.ntu.ninu.me | ntulearn.ntu.edu.sg | Nanyang Technological University |

| adfs.lincoln.ac.uk.itlib.me | adfs.lincoln.ac.uk | University of Lincoln |

| cas.thm.de.itlib.me | cas.thm.de | TH Mittelhessen University of Applied Sciences |

| libproxy.library.unt.edu.itlib.me | library.unt.edu | University of North Texas |

| shibboleth.mcgill.ca.iftl.tk | shibboleth.mcgill.ca | McGill University |

| vle.cam.ac.uk.canm.me | vle.cam.ac.uk | University of Cambridge |

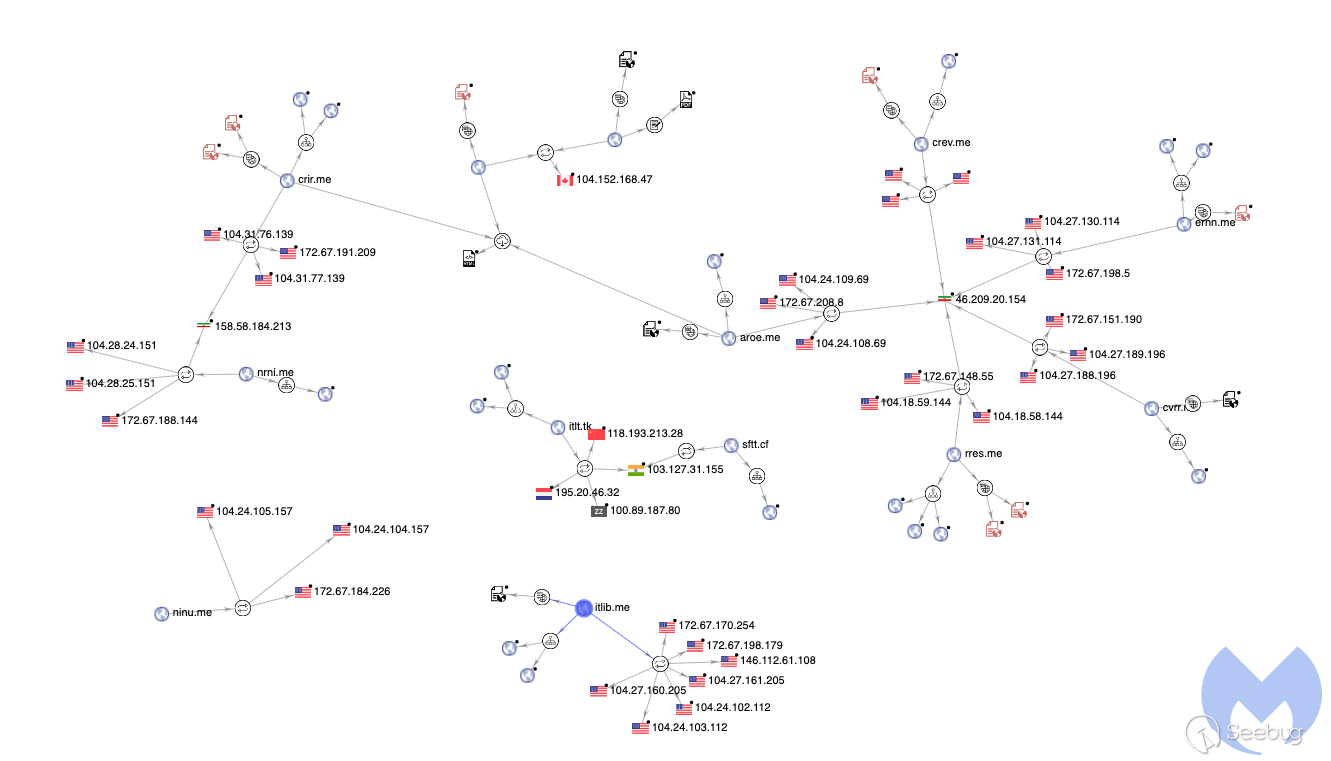

注册这些子域以对大学进行网络钓鱼攻击是已知的APT行为,我们推断它们是同一黑客注册的。

伊朗托管的钓鱼网站

黑客将Cloudflare用作大多数网络钓鱼主机名,以隐藏真正的主机来源。但在一些外部帮助下,我们能确定其基础设施位于伊朗的主机上。

对于黑客来说,在他们自己的国家中使用基础结构可能暴露位置似乎很奇怪。但是,由于美国或欧洲执法机构与伊朗当地警察之间缺乏合作,这便成为另一个安全托管选择。

显然,我们只发现了此网络钓鱼操作的一小部分。大多数情况下站点都很快被清除,黑客先一步针对潜在目标进行攻击。

我们将继续监视此攻击活动,并阻挠网络钓鱼站点来确保客户安全。

Indicators of Compromise (IOCs)

library[.]adelaide[.]crev[.]me

signon[.]adelaide[.]edu[.]au[.]itlib[.]me

blackboard[.]gcal[.]crev[.]me

blackboard[.]stonybrook[.]ernn[.]me

blackboard[.]stonybrook[.]nrni[.]me

namidp[.]services[.]uu[.]nl[.]itlib[.]me

uu[.]blackboard[.]rres[.]me

librarysso[.]vu[.]cvrr[.]me

ole[.]bris[.]crir[.]me

idpz[.]utorauth[.]utoronto[.]ca[.]itlf[.]cf

raven[.]cam[.]ac[.]uk[.]iftl[.]tk

login[.]ki[.]se[.]iftl[.]tk

shib[.]york[.]ac[.]uk[.]iftl[.]tk

sso[.]id[.]kent[.]ac[.]uk[.]iftl[.]tk

idp3[.]it[.]gu[.]se[.]itlf[.]cf

login[.]proxy1[.]lib[.]uwo[.]ca[.]sftt[.]cf

login[.]libproxy[.]kcl[.]ac[.]uk[.]itlt[.]tk

idcheck2[.]qmul[.]ac[.]uk[.]sftt[.]cf

lms[.]latrobe[.]aroe[.]me

ntulearn[.]ntu[.]ninu[.]me

adfs[.]lincoln[.]ac[.]uk[.]itlib[.]me

cas[.]thm[.]de[.]itlib[.]me

libproxy[.]library[.]unt[.]edu[.]itlib[.]me

shibboleth[.]mcgill[.]ca[.]iftl[.]tk

vle[.]cam[.]ac[.]uk[.]canm[.]me

158.58.184.213(ZoomEye搜索结果)

46.209.20.154(ZoomEye搜索结果)

103.127.31.155(ZoomEye搜索结果)

本文由 Seebug Paper 发布,如需转载请注明来源。本文地址:https://paper.seebug.org/1370/

本文由 Seebug Paper 发布,如需转载请注明来源。本文地址:https://paper.seebug.org/1370/