线索追查

和寻医问诊类似,首先需要对客户的主机“症状”进行判断,该客户的主机表现形式为:恶意代码程序会启用多个进程占用CPU资源,导致CPU使用率长期处于100%,影响正常业务的运行,且该恶意代码程序启动的进程在被强制关闭后能够自动重启,无法被根除。

以上是整个事件的“症状”。

由于客户物理距离上的遥远,这次应急响应任务不得不采用远程协助的方式进行,具体方式为先远程登录一台客户的跳板机,再通过该跳板机排查业务相关主机存在的问题。

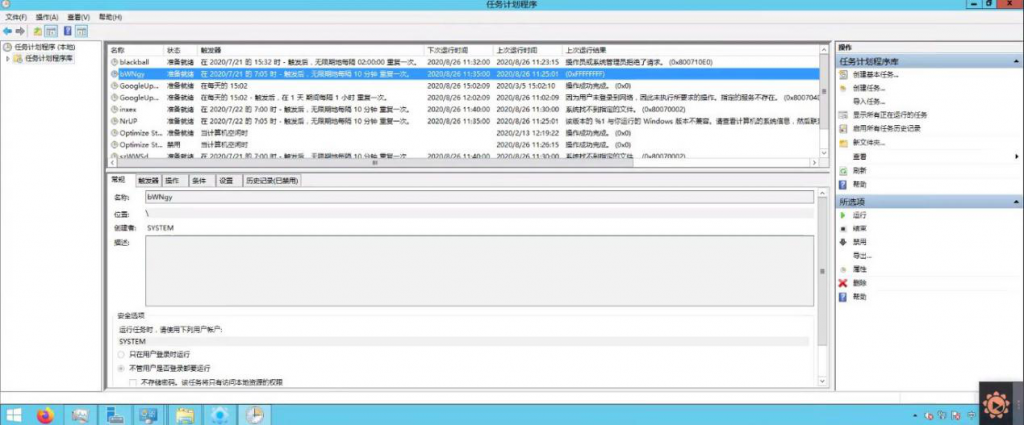

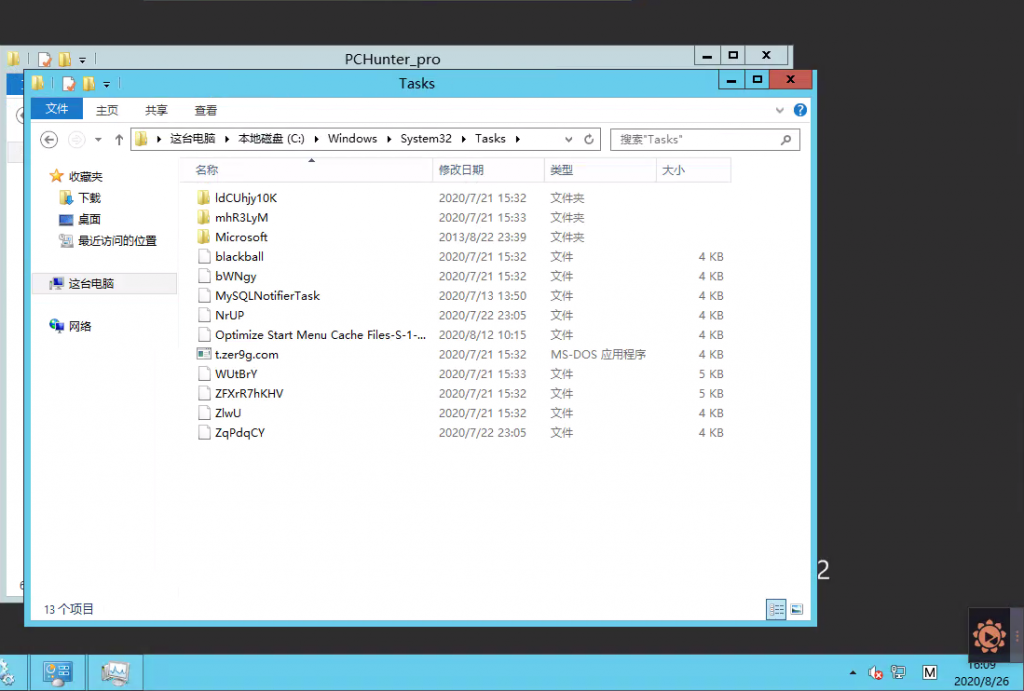

根据经验,首先检查Windows的计划任务,一下子就发现了问题,具体截图如下:

映入眼帘就是这个blackball的计划任务,这使我一下子就想起了某安全威胁情报中心的一篇文章《永恒之蓝木马下载器发起 “黑球”行动,新增SMBGhost漏洞检测能力》,该文将此类攻击事件命名为“黑球”行动。

攻击方式为通过钓鱼、爆破、漏洞利用等方式发起攻击,攻击成功后从C2地址下载攻击模块,通过下载的攻击模块发起持久性攻击,继续下载其他攻击模块,通过漏洞利用、爆破、钓鱼等方式传播,将挖矿程序注入Powershell.exe运行,并且安装没有实际作用的计划任务blackball。

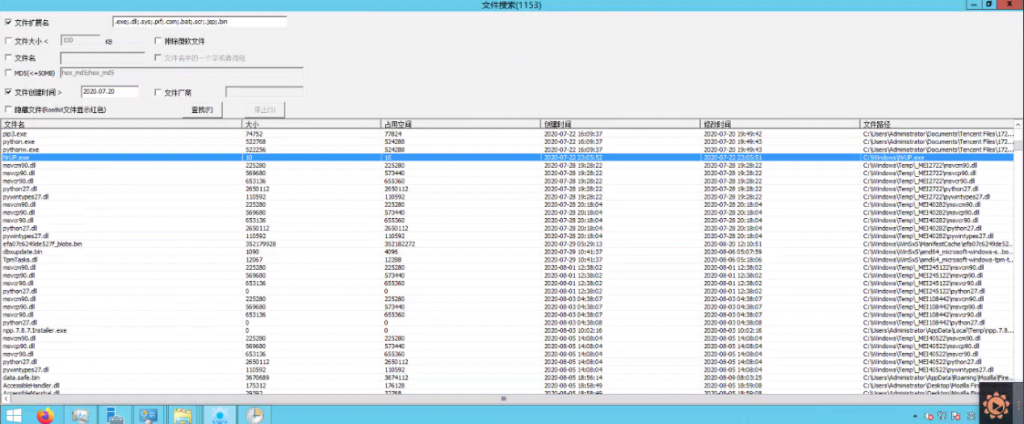

经过调查,主机实际情况与情报有些微的差距,攻击程序采用随机名称技术来隐藏自身,每次生成一个计划任务和*.exe的文件,通过执行*.exe,实现重复传播和注入挖矿程序。一段时间后即能在主机中生成多个计划任务、*.exe文件和多个Powershell.exe程序,导致占用CPU资源,使CPU使用率长期处于100%。截图如下:

基于以上情报和分析,设计基本处理思路:

1、禁用进程创建后,结束被恶意代码注入的进程,删除相关启动项,计划任务,删除恶意代码文件,删除恶意代码创建的临时文件。

2、修改口令、安装补丁修复MS17-010、CVE-2020-0796等漏洞,防止被持久性攻击重新感染。

3、重新启动业务持续,持续监测修复效果。

执行修复

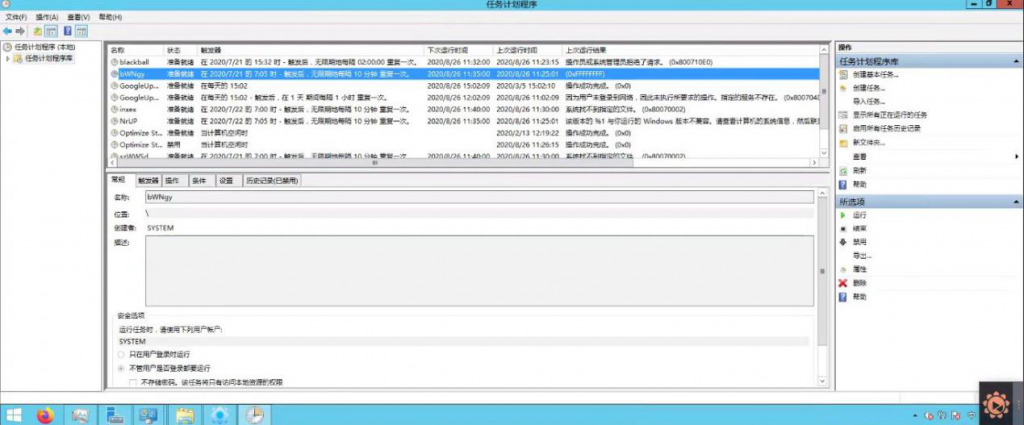

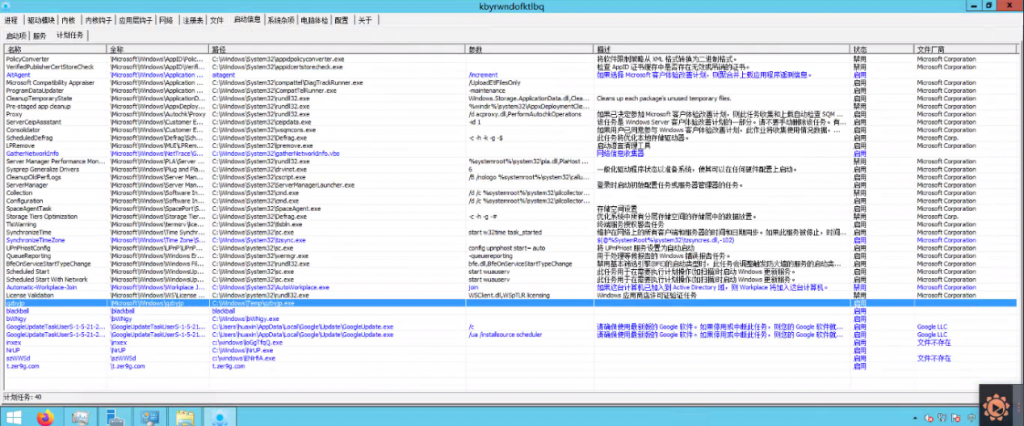

第一步,使用安芯网盾系统信息检测工具-【PCHunter】禁止进程的创建,然后再使用PCHunter去结束恶意代码启动的进程,包括cmd、Powershell、*.exe等,然后清理恶意代码创建的计划任务、服务、启动项,处理完毕之后取消PCHunter对创建进程的限制,截图如下:

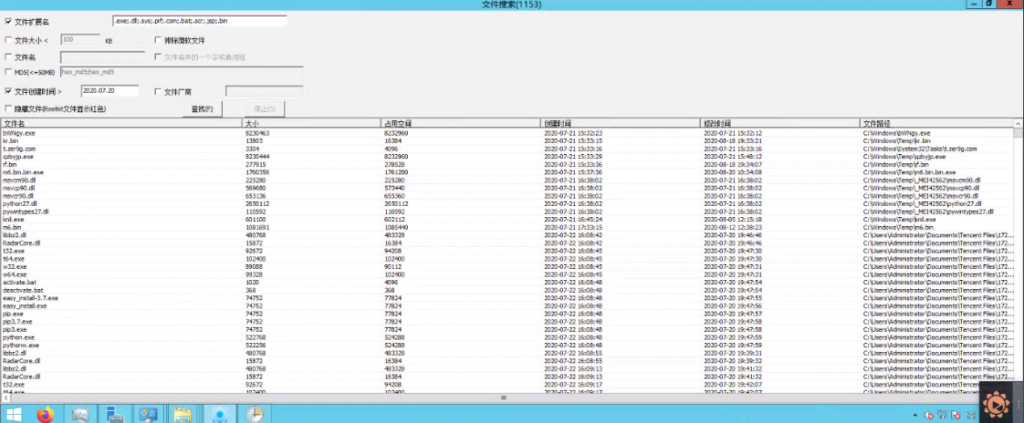

第二步,清理恶意代码创建的程序文件,临时文件,这些文件一般位于C:\Windows,C:\Windows\system32,C:\Windows\temp等位置,截图如下:

第二步,清理恶意代码创建的程序文件,临时文件,这些文件一般位于C:\Windows,C:\Windows\system32,C:\Windows\temp等位置,截图如下:

第三步,安装系统补丁,安装系统补丁可能会导致兼容性问题,因此需要先在测试环境测试过业务系统的兼容性后再执行。全部执行完毕之后,让业务系统正常运行,每隔一段时间检查一遍,确认恶意代码成功清除并且不再被重新感染。

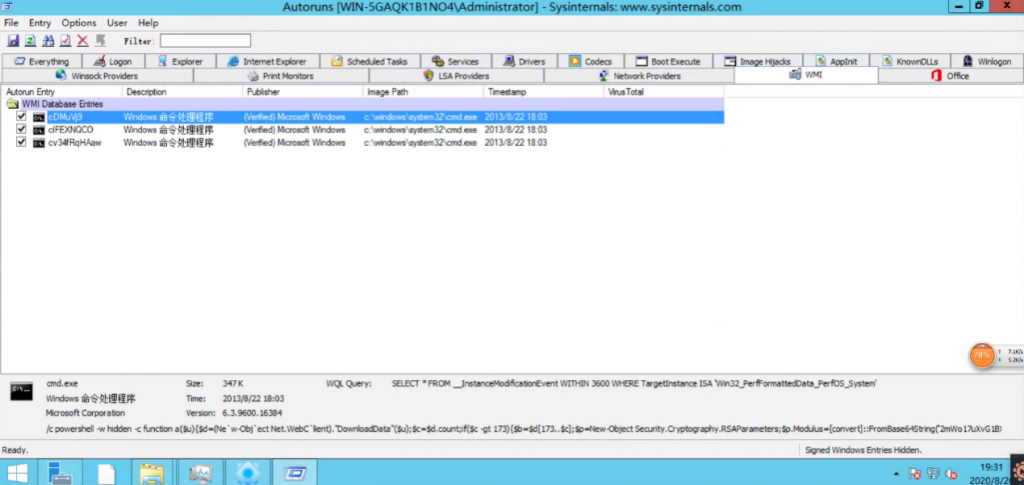

经历了一天高强度的应急响应处置之后,恶意代码清除完毕,但在第二天的检查中发现*.exe、cmd、Powershell等进程均重新开始运行并且占用系统资源,经过一段时间的重新排查和分析,判断WMI可能隐藏有恶意脚本,对WMI进行检查,果然发现恶意脚本的踪影,截图如下:

如有侵权请联系:admin#unsafe.sh