译者:知道创宇404实验室翻译组

原文链接:https://www.zscaler.com/blogs/research/targeted-attacks-oil-and-gas-supply-chain-industries-middle-east

前言

众所周知,网络犯罪分子会关注时事以使计划更贴切受害者的情况。这些犯罪事件不一定是全球性的,而通常是区域性的。这有助于犯罪分子缩小目标范围,提高犯罪成功几率。

因此,当Abu Dhabi 国家石油公司(ADNOC)终止 其先前授予的工程,采购和建筑(EPC)合同的时候,“细心”的网络犯罪分子孕育出了另一种攻击方案。

自2020年7月以来,Zscaler ThreatLabZ团队发现针对中东石油和天然气行业多个供应链组织的攻击有所增加。 我们发现多个以电子邮件附件形式发送的恶意PDF文件被用来分发窃取信息的AZORult木马。

此博客描述了此攻击活动的详细信息,阐述了其攻击媒介,恶意软件分发策略和威胁归因。

分销策略

攻击链疑似始于一封ADNOC供应链和中东政府部门官员的电子邮件。

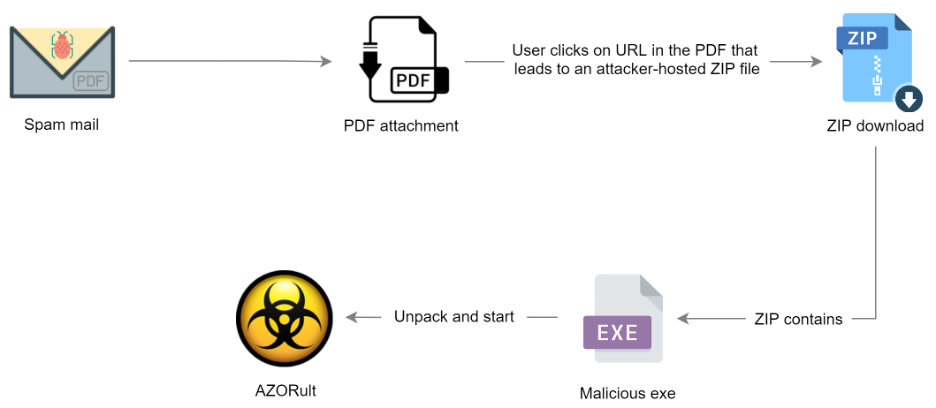

每封电子邮件都有一个附件PDF文件。PDF的首页上包含可通往合法共享站点的链接,例如wetransfer和mega.nz(托管ZIP存档)。ZIP文件中包含一个恶意压缩包:NET可执行文件,它将解密、加载和执行嵌入式AZORult二进制文件。图1是攻击流程的图形展示。

邮件分析

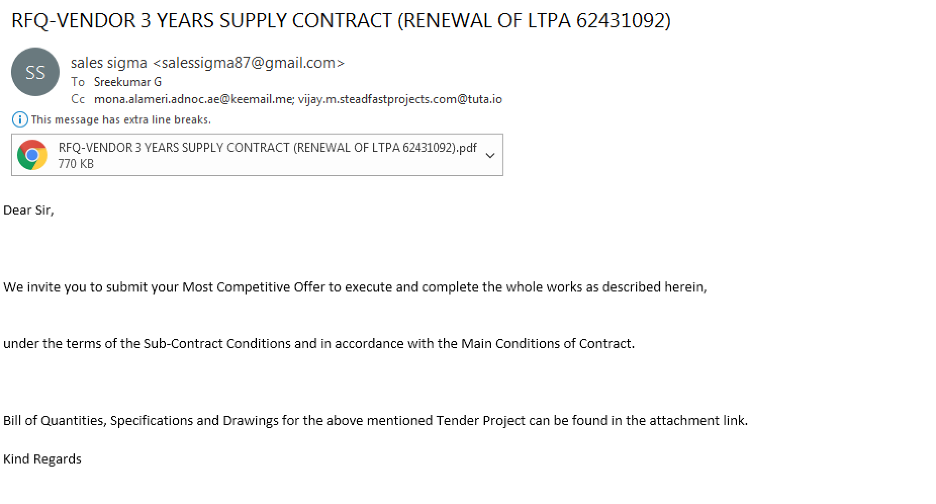

图2显示了一封伪装成来自ADNOC Sour Gas实验室化学家的电子邮件。

在所有案例中,电子邮件都是以Gmail的地址发送的。观察到的两个Gmail攻击地址是:

网络犯罪分子还利用了来自Tutanota的匿名电子邮件服务器来创建在keemail.me和tuta.io中注册的电子邮件,这些电子邮件也被运用在攻击活动中。

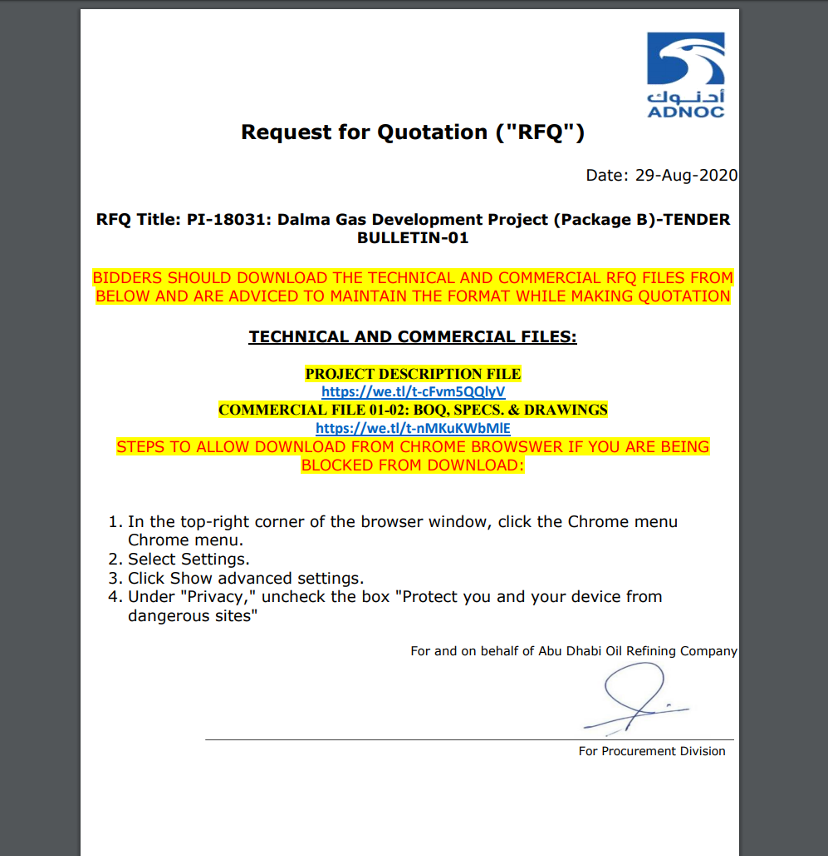

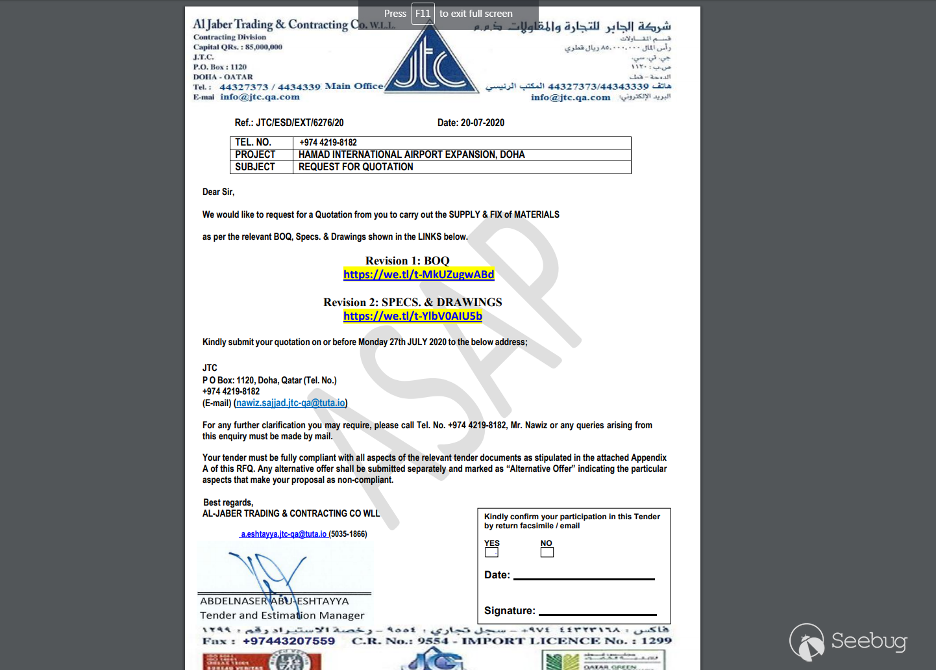

电子邮件附带的PDF文件是多页文件(共14页),似乎是有关ADNOC和Doha机场的项目供应合同和法律招标报价请求(RFQ)。诱导文件经过精心设计,看起来是合法的。每个文档的第一页包含使用嵌入式下载链接访问的说明,这些链接会导致恶意存档,如上面的攻击流程所述。

PDF中内容的示例包括:

PDF Filename: PI-18031 Dalma Gas Development Project (Package B) -TENDER BULLETIN-01.pdf

MD5 hash: e368837a6cc3f6ec5dfae9a71203f2e2

图3显示了一个伪装成与Dalma天然气开发项目相关的合法报价请求(RFQ)。右上角带有ADNOC徽标,第一页包含恶意下载链接。

PDF Filename: AJC-QA HAMAD INTERNATIONAL AIRPORT EXPANSION, DOHA.pdf

MD5 hash: abab000b3162ed6001ed8a11024dd21c

图4显示了一个伪装成 Hamad国际机场Doha扩建计划的报价请求,它显示来自Qatar的供应链贸易承包商。

威胁归因

网络犯罪分子对中东特别感兴趣,比如中东供应链中的组织和政府部门,尤其是阿拉伯联合酋长国(UAE)和Qatar。

基于目标收件人的电子邮件,内容以及附加的PDF文件,元数据和基础结构分析,我们得出结论,这是对中东组织的针对性攻击。

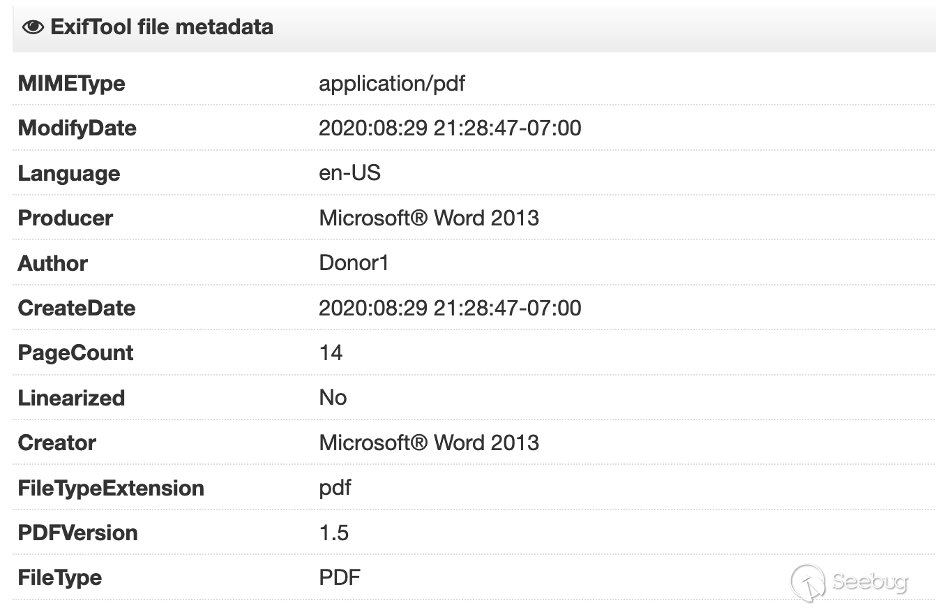

元数据分析

在研究了PDF文件的元数据之后,我们发现了与网络犯罪分子关联的多个PDF。从2020年1月到2020年5月,该分发方法已被广泛使用。

自2020年7月起,我们观察到网络犯罪分子的动作有所增加。

PDF文件的元数据表明它们是使用Microsoft Office Word 2013生成的。在所有PDF示例中唯一使用的作者姓名是:

Donor1

Mr. Adeel

图5显示了带有 MD5 hash e368837a6cc3f6ec5dfae9a71203f2e2的PDF文件的元数据。

附录中提供了此活动中确定的所有PDF样本的完整列表。

基础设施分析

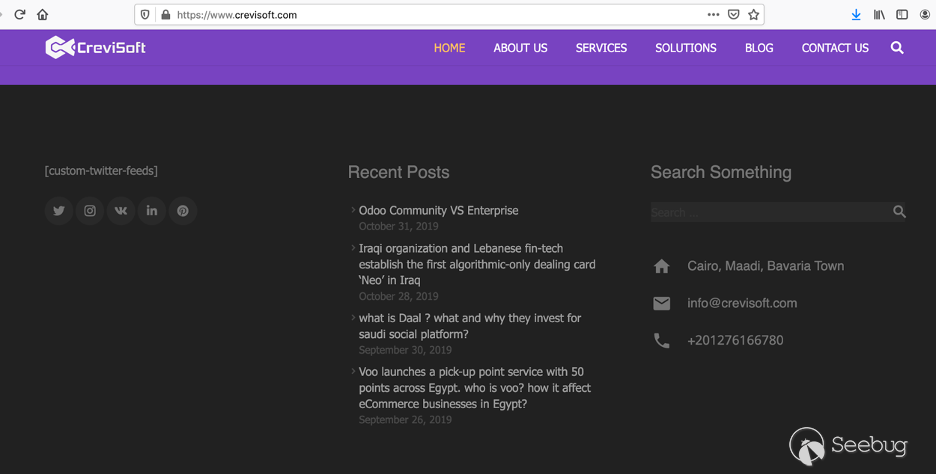

除了电子邮件的内容和用于威胁归因的文档之外,我们还可以从Command and Control (C&C)基础结构中推断出威胁者特地选择了与主题相符的C&C服务器。

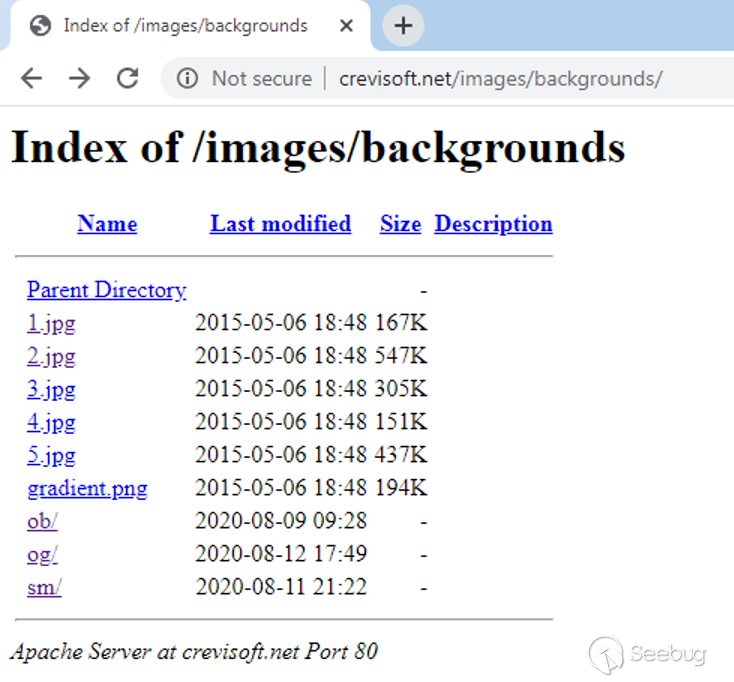

示例中的C&C服务器是crevisoft.net.

在分析时,域解析为IP地址 167.114.57.136.。当直接访问该域时,该域将重新定向到crevisoft.com托管的埃及服务咨询公司 ,如图6所示。

以下所有四个域都将重新定向到上述域:

crevisoft.net

cis.sh

crevisoft.org

crevisoft.co

有了较高的置信度,我们得出结论,网络犯罪分子对窃取信息并获得对位于中东的供应链相关组织的基础结构的访问权限很感兴趣。

对.NET有效负载的技术分析

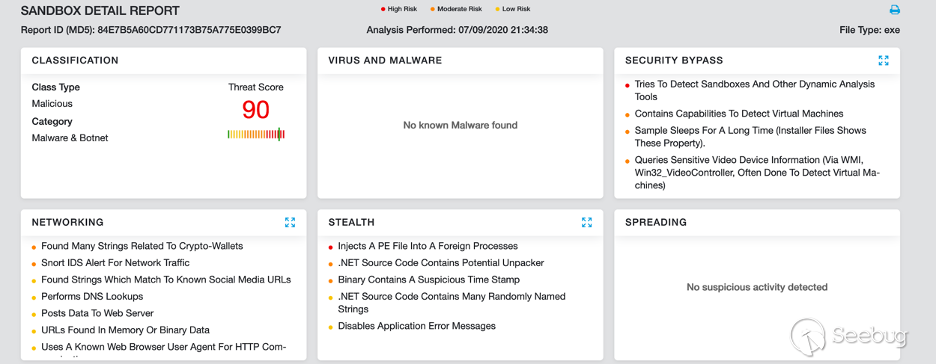

为了进行技术分析,我们将考虑带有 MD5 hash:的.NET二进制文件:84e7b5a60cd771173b75a775e0399bc7

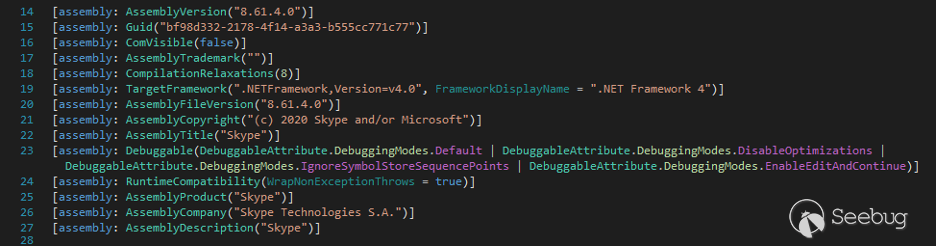

下载的ZIP文件中的有效负载是混淆的.NET二进制文件。

基于静态分析,我们可以看到有效负载伪装成具有欺骗性元数据的Skype应用程序,如图7所示。

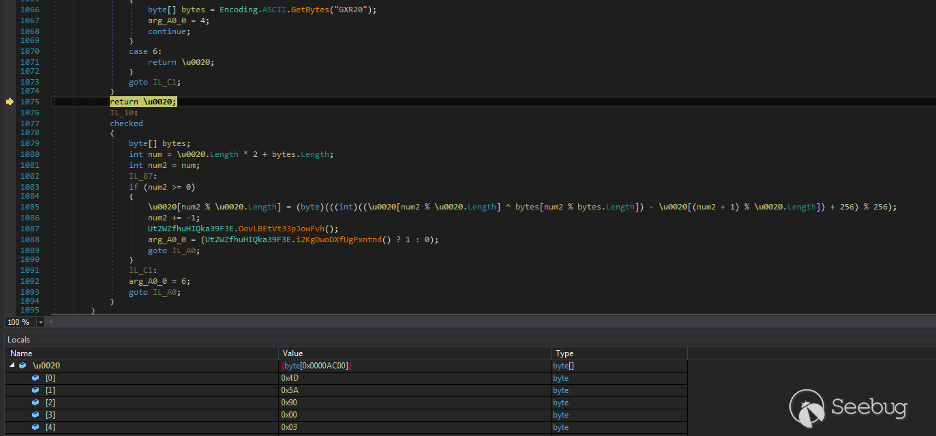

执行后,它将解压嵌入在资源部分中的另一个有效负载。图8显示了使用硬编码密钥“ GXR20”解密有效载荷的定制算法。

第二阶段

图9显示了解密的有效负载,它是一个带有MD5 hash0988195ab961071b4aa2d7a8c8e6372d和名称为Aphrodite.dll的.NET DLL。

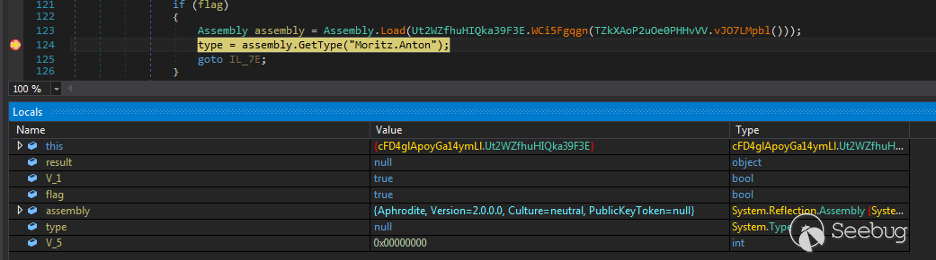

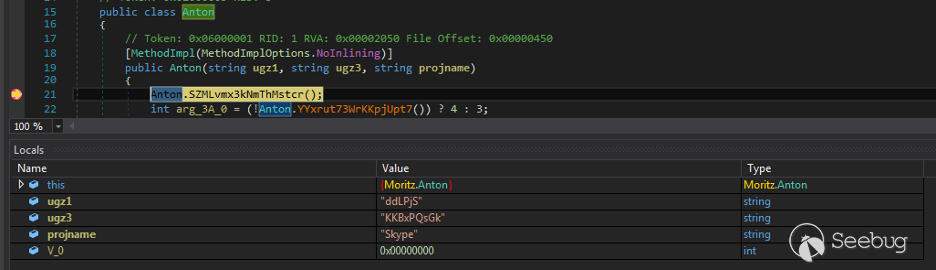

通过为名为“ Mortiz.Anton”的类创建一个对象,通过以下三个参数,将代码执行转移到DLL,如图10所示。

ugz1: “ddLPjs” (name of the bitmap image resource)

ugz3: ”KKBxPQsGk” (the decryption key)

projName: “Skype” (name of the project of main executable)

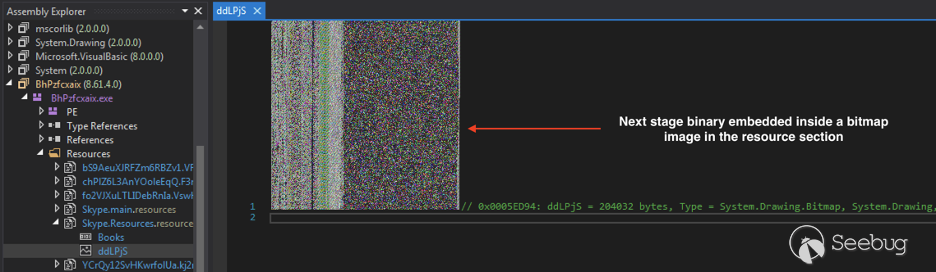

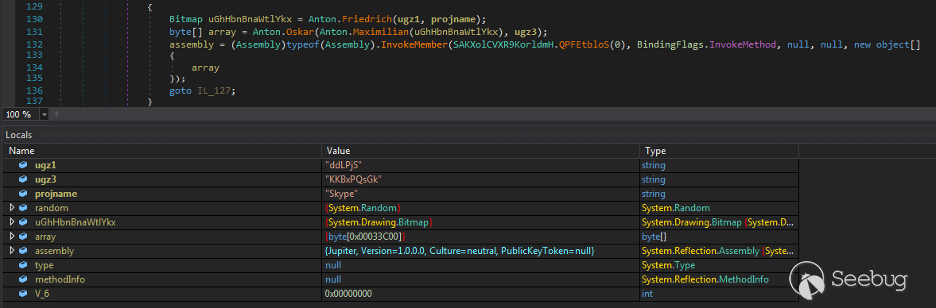

DLL进一步解压另一个二进制文件,该二进制文件作为位图图像嵌入在主要可执行文件的资源部分,如图11所示。

与第二阶段(Aphrodite)相似,它也使用自定义算法进行加密。定制算法基于XOR,使用参数ugz3指示的密钥。

第三阶段

最终解压的二进制文件是一个带有 MD5 hash ae5f14478d5e06c1b2dc2685cbe992c1 和名称为Jupiter的.NET DLL 。

该代码控件通过对其例程之一的调用转移到第三级DLL,如图12所示。

此第三阶段DLL使用各种方法来检测虚拟化或分析环境的存在。

规避技术

下面是该DLL用于检测分析环境方法的摘要。

注册表检查

Registry key: "HARDWARE\DEVICEMAP\Scsi\Scsi Port 0\Scsi Bus 0\Target Id 0\Logical Unit Id 0"

Value: "Identifier"

Data contains: "VBOX" OR "VMWARE" OR "QEMU"

Registry key: "HARDWARE\Description\System"

Value: "SystemBiosVersion"

Data contains: "VBOX" OR "QEMU"

Registry key: "HARDWARE\Description\System"

Value: "VideoBiosVersion"

Data contains: "VIRTUALBOX"

Checks if key present: "SOFTWARE\Oracle\VirtualBox Guest Additions" OR "SOFTWARE\VMware, Inc.\VMware Tools"

Registry key: "HARDWARE\DEVICEMAP\Scsi\Scsi Port 1\Scsi Bus 0\Target Id 0\Logical Unit Id 0"

Value: "Identifier"

Data contains: "VMWARE"

Registry key: "HARDWARE\DEVICEMAP\Scsi\Scsi Port 2\Scsi Bus 0\Target Id 0\Logical Unit Id 0"

Value: "Identifier"

Data contains: "VMWARE"

Registry key: "SYSTEM\ControlSet001\Services\Disk\Enum"

Value: "0"

Data contains: "VMWARE"

Registry key: "SYSTEM\ControlSet001\Control\Class\{4D36E968-E325-11CE-BFC1-08002BE10318}\0000"

Value: "DriverDesc"

Data contains: "VMWARE"

Registry key:

"SYSTEM\ControlSet001\Control\Class\{4D36E968-E325-11CE-BFC1-08002BE10318}\0000\Settings"

Value: "Device Description"

Data contains: "VMWARE"

Registry key: "SOFTWARE\VMware, Inc.\VMware Tools"

Value: "InstallPath"

Data contains: "C:\PROGRAM FILES\VMWARE\VMWARE TOOLS\"

环境检测:

检查kernel32.dll的导出功能是否包含:wine_get_unix_file_name

Windows Management Instrumentation(WMI)检查:

WMI Query: "SELECT * FROM Win32_VideoController"

Property: "Description"

检查描述字段中是否存在以下关键字:

- "VM Additions S3 Trio32/64"

- "S3 Trio32/64"

- "VirtualBox Graphics Adapter"

- "VMware SVGA II"

- "VMWARE"

基于DLL名称检查:

检查进程地址中是否存在名称为“ SbieDll.dll”的DLL。

基于用户名的检查:

检查系统用户名是否包含以下字符串之一:

- "USER"

- "SANDBOX"

- "VIRUS"

- "MALWARE"

- "SCHMIDTI"

- "CURRENTUSER"

基于文件名或文件路径的检查:

FilePath包含: "//VIRUS" OR "SANDBOX" OR "SAMPLE" OR "C:\file.exe"

窗口类检查:

“ Afx:400000:0”

执行完所有上述环境检查后,在主过程的实例中使用过程挖空技术注入了AZORult有效负载(MD5 hash:* 38360115294c49538ab15b5ec3037a77)。

由于AZORult信息窃取程序的功能已在公共领域进行了详细记录,因此我们不详细描述。

要注意的是,基于代码执行的流程和所使用的反分析技术,.NET打包的有效负载似乎是使用CyaX打包程序创建的。有关此打包程序的更多详细信息,请参见此处。

网络通讯

最终的未压缩有效负载AZORult将在计算机上执行信息窃取指令,并通过向URL发送HTTP POST请求泄露信息:hxxp://crevisoft.net/images/backgrounds/ob/index.php

经过检查,我们发现在C&C服务器上启用了opendir,如图13所示。

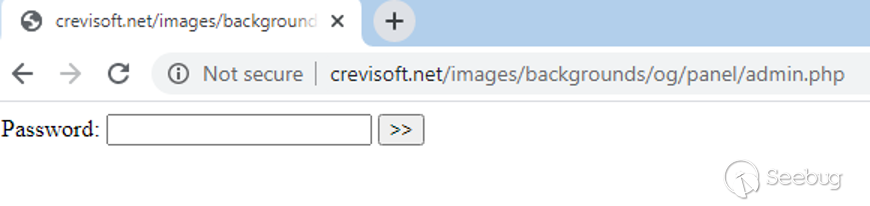

可以通过以下网址访问C&C服务器上的AZORult面板:hxxp://crevisoft.net/images/backgrounds/ob/panel/admin.php。

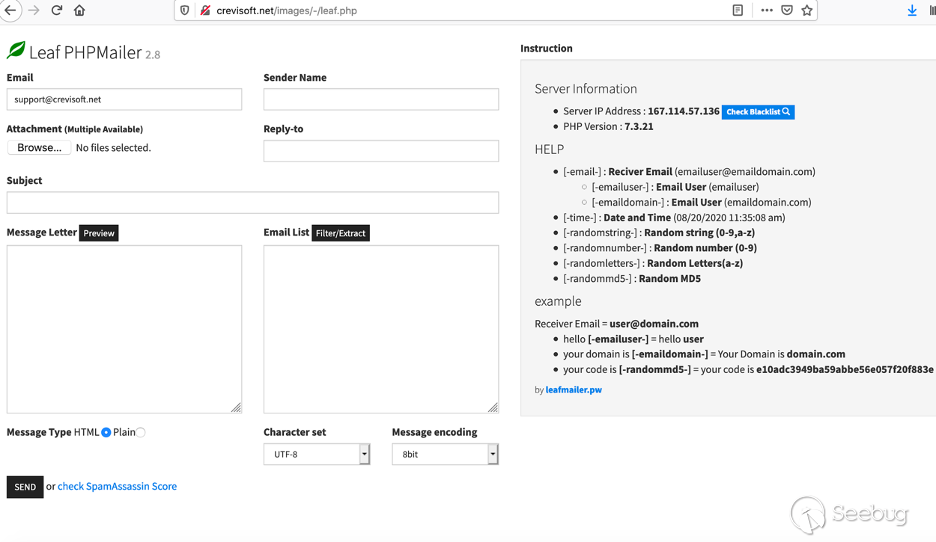

PHP邮件程序脚本

在C&C服务器上发现的其他工件中,我们发现了一个部署在hxxp://crevisoft[.]net/images/-/leaf.php.上的PHP邮件脚本 。

这使网络犯罪分子可以使用C&C服务器的SMTP发送电子邮件。

Zscaler Cloud Sandbox检测

图16显示了Zscaler Cloud Sandbox成功检测到基于.NET的威胁。

除了sandbox检测外,Zscaler的多层云安全平台还可以检测各个级别的指标,如下所示:

结论

网络犯罪分子以中东地区石油和天然气行业供应链行业的员工为目标。一如既往,用户在突然收到电子邮件时应保持谨慎,即使这些电子邮件与您有关,比如有关项目的法律投标。要始终警惕嵌入在文件格式(例如PDF)中的链接,因为这些链接可能会指示系统下载恶意文件。

Zscaler ThreatLabZ团队将继续监视相关的攻击活动,以确保客户信息安全。

MITRE ATT&CK TTP Mapping

| ID | Tactic | Technique |

|---|---|---|

| T1566.001 | Spearphishing Attachment | Uses PDF attachments containing malicious URLs |

| T1204.002 | User Execution: Malicious File | User opens pdf file. Click the URL link. Downloads ZIP file. Extracts zip file and executes the binary. |

| T1140 | Deobfuscate/Decode Files or Information | Strings and other data are obfuscated in the payload. |

| T1036.005 | Masquerading: Match Legitimate Name or Location | File names used related to projects directly linked to the Middle East. |

| T1027.002 | Obfuscated Files or Information: Software Packing | Payloads are packed with a multilayer packer. |

| T1497 | Virtualization/Sandbox Evasion | Uses Registry, WMI, UserName-based anti-VM techniques |

| T1134.002 | Access Token Manipulation: Create Process with Token | One of AZORult capabilities |

| T1555.003 | Credentials from Password Stores: Credentials from Web Browsers | One of AZORult capabilities |

| T1140 | Deobfuscate/Decode Files or Information | One of AZORult capabilities |

| T1573.001 | Encrypted Channel: Symmetric Cryptography | One of AZORult capabilities |

| T1083 | File and Directory Discovery | One of AZORult capabilities |

| T1070.004 | Indicator Removal on Host: File Deletion | One of AZORult capabilities |

| T1105 | Ingress Tool Transfer | One of AZORult capabilities |

| T1057 | Process Discovery | One of AZORult capabilities |

| T1055.012 | Process Injection: Process Hollowing | One of AZORult capabilities |

| T1012 | Query Registry | One of AZORult capabilities |

| T1113 | Screen Capture | One of AZORult capabilities |

| T1082 | System Information Discovery | One of AZORult capabilities |

| T1016 | System Network Configuration Discovery | One of AZORult capabilities |

| T1033 | System Owner/User Discovery | One of AZORult capabilities |

| T1124 | System Time Discovery | One of AZORult capabilities |

| T1552.001 | Unsecured Credentials: Credentials In Files | One of AZORult capabilities |

IOCs

计划任务名称

命名:“ Updates \

Updates\YJSlNpkH

Updates\WWOsRUUn

Updates\NcojkRtJmDPru

XML文件名

计划任务是使用已删除的XML文件在具有随机名称的%temp%目录中创建的。

C:\ Users \ user \ AppData \ Local \ Temp \ tmp9AA2.tmp

C:\ Users \ user \ AppData \ Local \ Temp \ tmp23B7.tmp

C:\ Users \ user \ AppData \ Local \ Temp \ tmp24CC.tmp

文件名删除

文件将以与任务相同的名称放置在“ AppData \ Roaming”目录中。

C:\ Users \ User \ AppData \ Roaming \ YJSlNpkH.Exe

C:\ Users \ User \ AppData \ Roaming \ WWOsRUUn.Exe

C:\ Users \ user \ AppData \ Roaming \ NcojkRtJmDPru.exe

File hashes

PDF hashes

Author: Donor1

e368837a6cc3f6ec5dfae9a71203f2e2

741f66311653f41f226cbc4591325ca4

fe928252d87b18cb0d0820eca3bf047a

8fe5f4c646fd1caa71cb772ed11ce2e5

d8e3637efba977b09faf30ca49d75005

c4380b4cd776bbe06528e70d5554ff63

34cae3ae03a2ef9bc4056ca72adb73fc

363030120a612974b1eb53cc438bafcb

2710cc01302c480cd7cd28251743faf0

1693f1186a3f1f683893b41b91990773

7a016c37fa50989e082b7f1ca2826f04

709895dd53d55eec5a556cf1544fc5b9

5d9ed128316cfa8ee62b91c75c28acd1

c2ac9c87780e20e609ba8c99d736bec1

269cfd5b77ddf5cb8c852c78c47c7c4c

653f85816361c108adc54a2a1fadadcf

6944f771f95a94e8c1839578523f5415

8e5c562186c39d7ec4b38976f9752297

3d019ede3100c29abea7a7d3f05c642b

67f178fd202aee0a0b70d153b867cb5e

39598369bfca26da8fc4d71be4165ab4

70a92fdba79eaca554ad6740230e7b9a

9db3d79403f09b3d216ee84e4ee28ed3

bafdeef536c4a4f4acef6bdea0986c0b

8d7785c8142c86eb2668a3e8f36c5520

653e737fd4433a7cfe16df3768f1c07e

ebdcb07d3de1c8d426f1e73ef4eb10f4

d258ba34b48bd0013bfce3308576d644

a74c619fd61381a51734235c0539e827

6f1bd3cb6e104ed6607e148086b1e171

cf04d33371a72d37e6b0e1606c7cd9a2

ede5fa9b9af1aeb13a2f54da992e0c37

5321cd5b520d0d7c9100c7d66e8274e1

de521f9e4bc6e934bb911f4db4a92d36

36e5726399319691b6d38150eb778ea7

1c5cb47fd95373ade75d61c1ae366f8b

b7b41d93709777780712f52a9acf7a26

62a05b00c7e7605f7b856c05c89ee748

b520f4f9d87940a55363161491e69306

40c1156d98c39ac08fd925d86775586d

Author: Mr. Adeel

f2319ddb303c2a5b31b05d8d77e08b4e

24e67f40ccb69edb88cc990099ef2ffe

54fc7650a8b5c1c8dc85e84732a6d2c7

9cf615982d69d25b1d0057617bd72a95

e9dfa14e4f6048b6f3d0201b2f3c62fe

abab000b3162ed6001ed8a11024dd21c

5c857bf3cf52609ad072d6d74a4ed443

73ddf9f8fc3dc81671ea6c7600e68947

3510cbf8b097e42745cfb6782783af2b

694a6568b7572125305bdb4b24cebe98

7fa5028f2394dcea02d4fdf186b3761f

2260d015eacdc14e26be93fbc33c92aa

d51d5e4c193617fa676154d1fe1d4802

912dbb9e0400987c122f73e0b11876c0

0f4cd9e8111d4eeda89dbe2ce08f6573

d03fb3e473bd95c314987a1b166a92ed

549a06cb43563dad994b86e8f105323a

80149a26ee10786d6f7deaf9fb840314

c7ced41f38b2d481d1910663a14fbec4

3ce6cc6dee4563eb752e55103cdb84d4

ZIP hashes

6d0241bc7d4a850f3067bc40124b3f52

cdfde809746759074bcd8ba54eb19ccd

40b5976eb7ddd1d372e34908f74ba0c4

93c8ed2915d8a3ff7285e0aa3106073e

2b719eeca275228fbead4c1d3016b8e4

Exe hashes

42aec0b84a21fa36fc26b8210c197483

02ae44011006e358a3b1ccbd85ba01f2

131772a1bb511f2010da66c9c7dca32f

7860c138e3b8f40bfb6efec08f4a4068

3bcbe4d2951987363257a0612a107101

328aa4addb7e475c3721e2ae93391446

84e7b5a60cd771173b75a775e0399bc7

3c83b0fe45e15a2fd65ed64a8e1f65e9

f626e64f57d3b8c840a72bbfbe9fb6ca

fcf7a9b93cffddf0a242a8fc83845ee3

Unpacked file hashes

0988195ab961071b4aa2d7a8c8e6372d - Aphrodite

Ae5f14478d5e06c1b2dc2685cbe992c1 - Jupiter

38360115294c49538ab15b5ec3037a77 - Azorult

Unique PDF file names

Author: Donor1

RFQ #88556524.pdf

ADNOC RFQ 97571784 - Purchase - core store Mussafah - Tehnical and Commercial.pdf

ALJABER-GROUP-RFQ-38982254237312018-848000071984-03-19-Rev-1.1.pdf

Dalma Gas Development Project (Package B) -TENDER BULLETIN-01.pdf

RFQ-VENDOR 3 YEARS SUPPLY CONTRACT (RENEWAL OF LTPA 62431092).pdf

Author: Mr. Adeel

RFQ-ALJ-HAMAD INTERNATIONAL AIRPORT EXPANSION, DOHA.pdf

RFQ-HAMAD INTERNATIONAL AIRPORT EXPANSION, DOHA QATAR.pdf

RFQ-HAMAD INTERNATIONAL AIRPORT EXPANSION, DOHA.pdf

RFQ#ENQ34640-ALJ24.pdf

AJC-QA HAMAD INTERNATIONAL AIRPORT EXPANSION, DOHA.pdf

C&C servers

hxxp://crevisoft[.]net/images/backgrounds/ob/index.php

hxxp://nsseinc[.]com/lingo/index.php

Email address

ZIP hosted URLs:

Author of PDF: Donor1

hxxps://we[.]tl/t-lBcWz3Rcbs

hxxps://mega[.]nz/#!Ov41xapb!M-COPorpfcQ7j1G61afFVruLbDVwzNfujRIwERqlIQw

hxxps://we[.]tl/t-P2Lt34YUcf

hxxps://we[.]tl/t-7XwI9xNjQj

hxxps://we[.]tl/t-AgAdhMTWIm

hxxps://mega[.]nz/file/fkImWKab#zvyeMmsYgGiu-hK-FT0o4OBozg0r4gWPRUtAr6iRvwM

hxxps://we[.]tl/t-utJr50o6uf

hxxp://bit[.]ly/32qQFah

hxxps://mega[.]nz/file/zsIB2aLK#pyTNpp8H4pZhpq0i7w0OB8itu3Rj_02n9BksARDrlzc

hxxps://mega[.]nz/#!nrozSBoL!Pc5ApemPW46RC8b0kgiTIyuIa0MnQV9GDUPXGK8__LM

hxxps://we[.]tl/t-TbbBN9VnEZ

hxxps://mega[.]nz/#!KuRElKZT!5F_FfxkyPI7tvJ-mnL7LppAU5X5wA1XbpTM-z8DpVB8

hxxps://mega[.]nz/file/q55WVIKB#zm3CTH6XEv63mwacATKpo2AMe7yjFmp-KpQXUBkhZJ4

hxxp://bit[.]ly/3a3CwSX

hxxps://we[.]tl/t-MFcMWYK7HL

hxxps://mega[.]nz/#!Tmw0EK5Q!zSLa_Ell7Ti5sz-ca-plgqc4vZM7S813Hb9Yk5Jk81Y

hxxps://we[.]tl/t-0NlciPHf5y

hxxps://mega[.]nz/#!y6w1BAqS!DMfA221sRvIyqVqPNhsKMZEAtBNkjY_jLUWEmCpxMfo

hxxps://mega[.]nz/#!j2JSwQYb!LaAP2L2WBKLU3DlR6BViQxZ4b8fsmt53Hl3RKHMfb4w

hxxps://mega[.]nz/file/Ptp1CL6R#EvbG9Gh435cDmmXXyU1_l4dM3Bq9fP2B8VdjirGiK_c

hxxps://we[.]tl/t-feLBFQVV1P

hxxps://we[.]tl/t-ad5X6peqHj

hxxps://www[.]dropbox[.]com/s/cym2723azwnb364/ADNOC%202020%20REQUEST%20FOR%20QUOTATION-REQUEST%20FOR%20TENDER%20CODE%2076384_pdf[.]zip?dl=0

hxxps://we[.]tl/t-uwwupT1WNc

hxxps://mega[.]nz/#!K6xgGCYJ!1cJY91IlILLrGGrDVVrkbb7vNRKL9CAFD4tB9_jP8ts

hxxps://mega[.]nz/#!yrBGmQBA!EhgekpU4VUafMvfJKlNVFej1KsgxYWv1mfzCKXejjEc

hxxps://we[.]tl/t-ZcyzrvcBkP

hxxps://mega[.]nz/file/GpB3VIyS#3-tKCJ8d-y782IN0570wHMMKQ244ttzBRpUmFXh6LZQ

hxxps://mega[.]nz/#!OvJFjQaY!UBgEDtTE_Gn4B4vYrn-d7rYeO5CBMTxt83NyXQGWh0E

hxxps://mega[.]nz/file/G5YmjCYJ#jvqrZX2ZLXn3SAI9nzf8w6mWtxTM4_fwx7VzHdqzfqM

hxxps://mega[.]nz/#!zygWnKAS!5kp8IWNec2HK-YPK2gk-hmLa416PZLtr6VpbNZediSk

hxxps://mega[.]nz/#!uu40wQxJ!HXlLJw7KDJgqnpwCzgrnBt9vu_W1-FZlSIvn0JU5rDw

hxxps://mega[.]nz/#!66hWzACL!_6klTwfD-JaSkwjWrKRIBqX1ghXr-SZGk1Utc2-VJPc

hxxps://www[.]aljaber-llc[.]com/projects/files/ALJABER-RFQ-38982254237312018-848000071984-04-23-Rev-1[.]1[.]zip

hxxps://we[.]tl/t-cJa4jY9Egz

hxxps://we[.]tl/t-Out44emJ9t

hxxps://we[.]tl/t-QuCLQY3cTh

hxxps://we[.]tl/t-nMKuKWbMlE

hxxps://mega[.]nz/file/f1RTVa4A#2uGmQV64RKkNYZEECYXFKjGPS-nalF2ZshufSgqsA_k

hxxps://we[.]tl/t-oAkwGNORsR

hxxps://we[.]tl/t-cFvm5QQlyV

hxxps://www[.]dropbox[.]com/s/5b0bti9r6xhf3pq/ADNOC%202020%20REQUIREMENT%20TENDER%20RFQ%2056774387_PDF[.]zip?dl=0

hxxps://we[.]tl/t-Didobux8kG

hxxps://we[.]tl/t-FkBOHwy1ME

hxxps://mega[.]nz/file/u7xRlS7T#I8L3NL_zi-JizZagSF-E1Gcj5I8ednV6YdqyWs5RnNo

hxxps://we[.]tl/t-XsVO5hewBu

Author of PDF: Mr. Adeel

hxxps://we[.]tl/t-NwSigkLd2E

hxxps://we[.]tl/t-wQB6ioE8dL

hxxps://we[.]tl/t-u3NL7Wnplr

hxxps://we[.]tl/t-zC6Wz4CpfZ

hxxps://we[.]tl/t-5wQSJsFUlC

hxxps://we[.]tl/t-egfvdBvESW

hxxps://we[.]tl/t-2a9aq4LJSn

hxxps://we[.]tl/t-4BnTk2Hwiv

hxxps://we[.]tl/t-hSqtTJDi1f

hxxps://we[.]tl/t-1VyVEAtzAf

hxxps://we[.]tl/t-E1iDs5Bghr

hxxps://we[.]tl/t-YlbV0AIU5b

hxxps://we[.]tl/t-1yLti4IfaN

hxxps://we[.]tl/t-dGN9sRTnch

hxxps://we[.]tl/t-spOqYklJIQ

hxxps://we[.]tl/t-cunxjPBouY

hxxps://we[.]tl/t-39SvbwCY2E

hxxps://we[.]tl/t-9RVc3dflK6

hxxps://we[.]tl/t-aBUVx3EMdx

hxxps://we[.]tl/t-XdOjUbrcK8

hxxps://we[.]tl/t-MkUZugwABd

hxxps://we[.]tl/t-ikxwkPtSBi

hxxps://we[.]tl/t-1hWeuMe1h7

hxxps://we[.]tl/t-2L7ajlJSCG

hxxps://we[.]tl/t-HZygDd5TUJ

hxxps://we[.]tl/t-MtgNnMbTij

本文由 Seebug Paper 发布,如需转载请注明来源。本文地址:https://paper.seebug.org/1368/

本文由 Seebug Paper 发布,如需转载请注明来源。本文地址:https://paper.seebug.org/1368/

如有侵权请联系:admin#unsafe.sh