内网渗透: Net-NTLM认证流程分析记录

0x01 具体流程分析步骤:1. 通过域内机器对域控进行目录共享访问2. 通过WireShake进行数据包抓取3. 把认证流程一步一步分析,一发一收具体操作:Wi 2020-10-09 19:55:20 Author: 1oecho.github.io(查看原文) 阅读量:302 收藏

0x01 具体流程分析步骤:1. 通过域内机器对域控进行目录共享访问2. 通过WireShake进行数据包抓取3. 把认证流程一步一步分析,一发一收具体操作:Wi 2020-10-09 19:55:20 Author: 1oecho.github.io(查看原文) 阅读量:302 收藏

0x01 具体流程

分析步骤:

1. 通过域内机器对域控进行目录共享访问

2. 通过WireShake进行数据包抓取

3. 把认证流程一步一步分析,一发一收

具体操作:

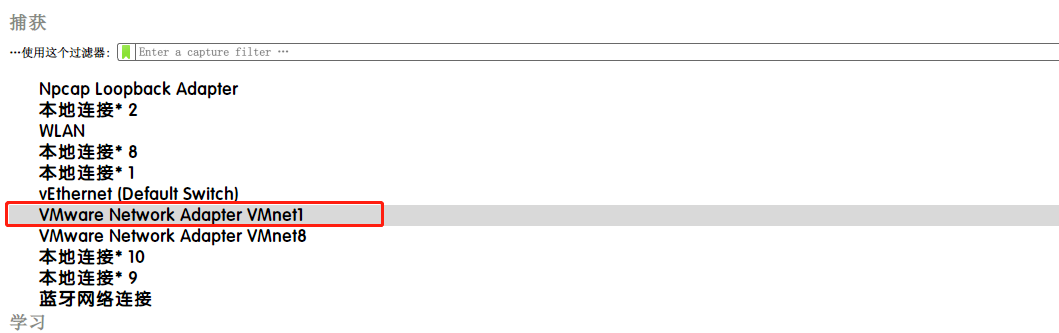

WireShake抓取VM-Ware的虚拟网卡:

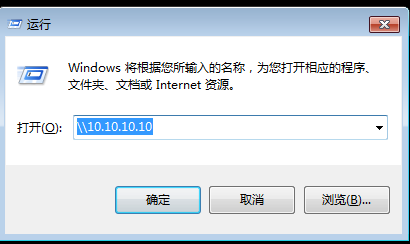

域内机器对域控进行共享目录操作:

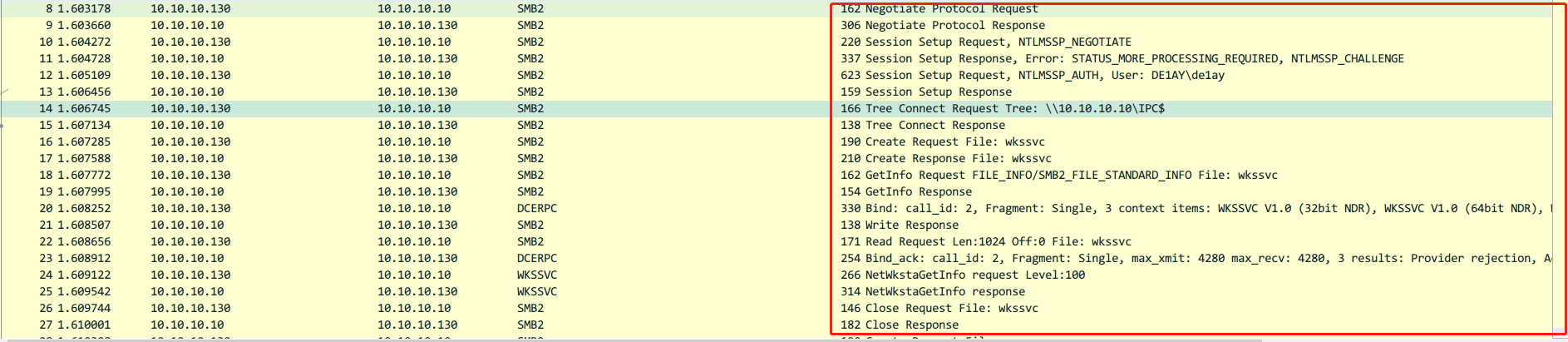

- 请求数据包分析:

0x02 关键步骤分析

-

质询过程中的四个请求:

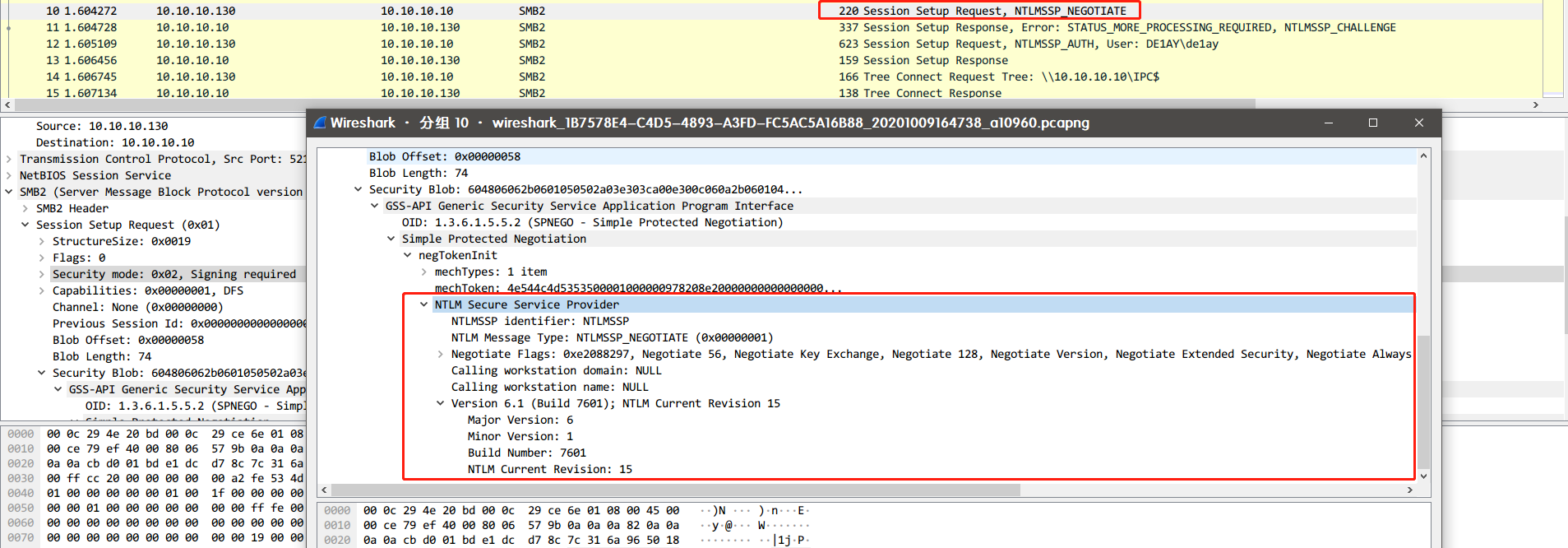

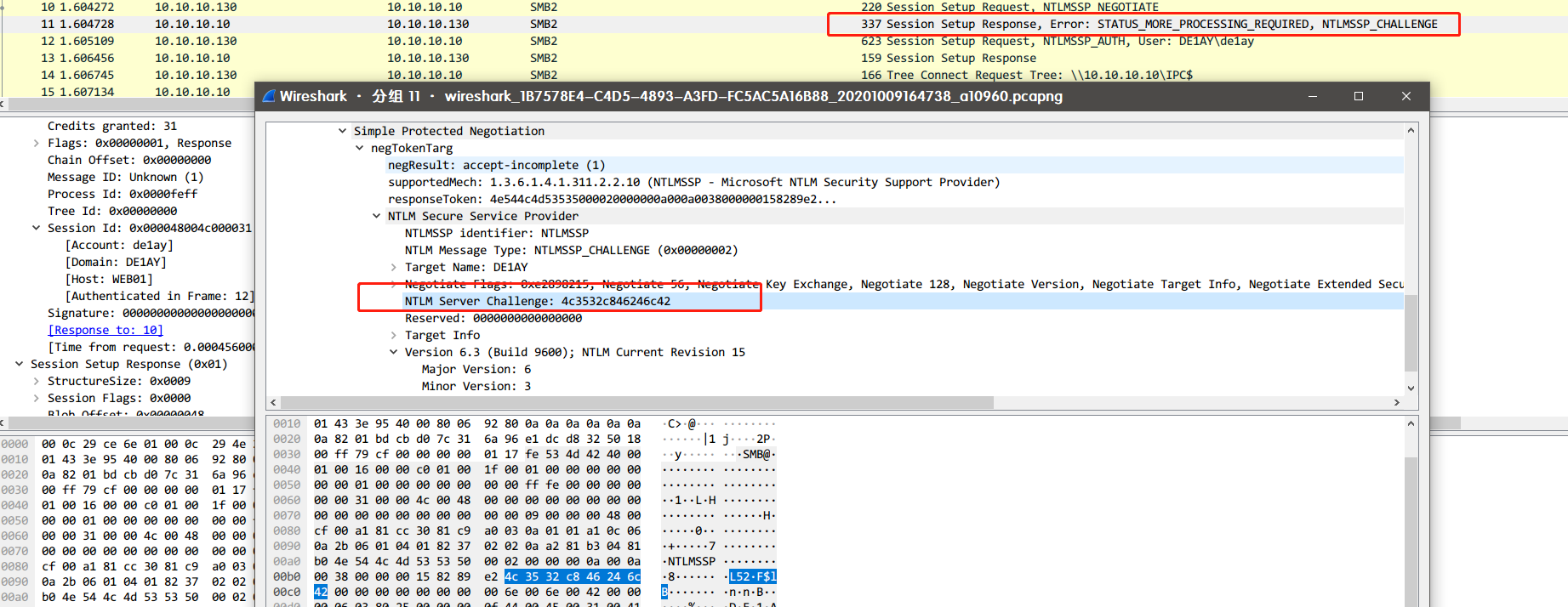

- 主机的基础信息进行发送,服务端查找后与对应用户名的ntlm+16为随机字符,生产challenge1,发送给客户端:

请求 Requests:

响应 Response:

-

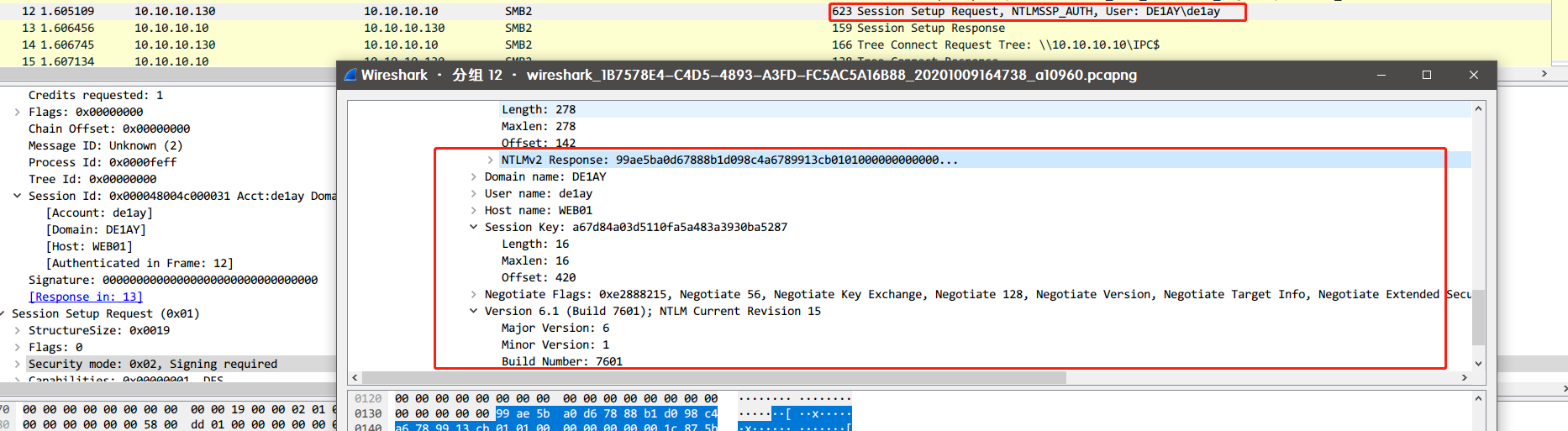

客户端收到

Challenge与NTLM加密生成Response发送给服务端请求 Requests:

- 服务端进行判断比较,返回相对应结果

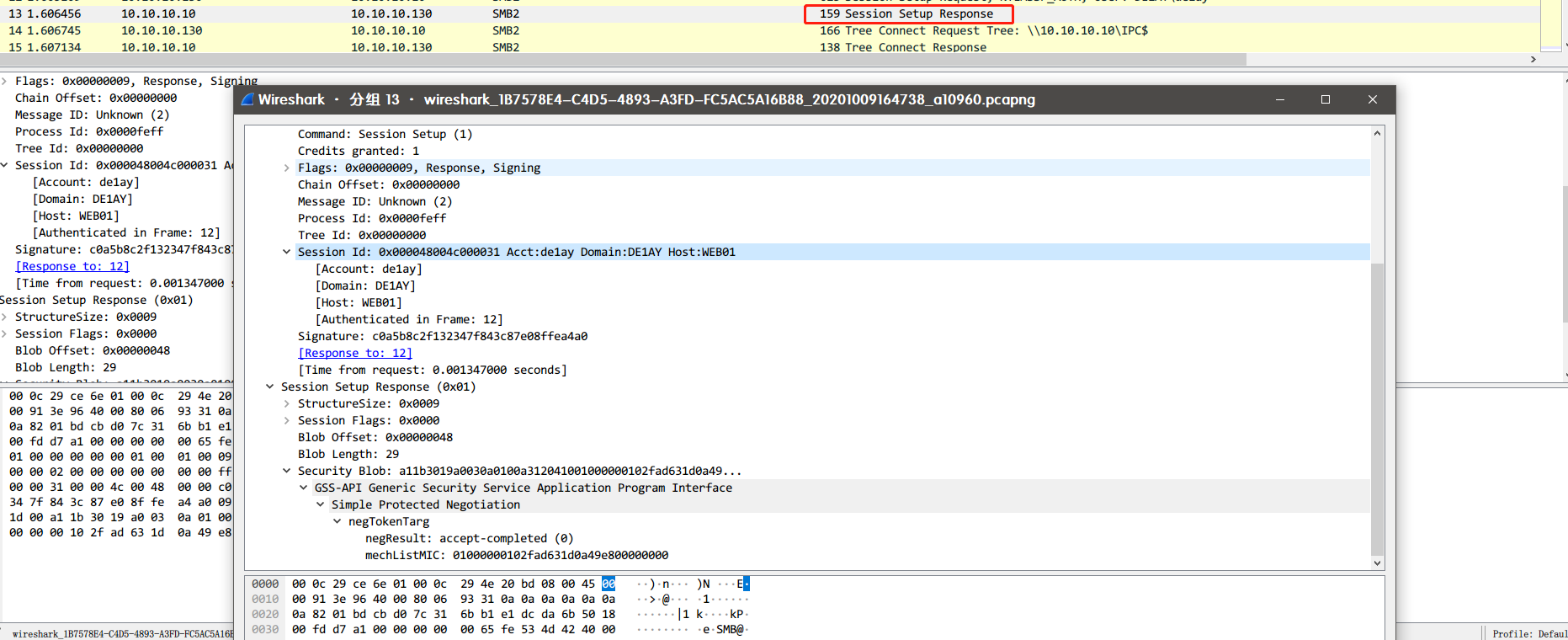

响应 Response:(登陆成功的响应!)

0x03 常见环境区别:

工作组认证和域环境认证的区别:

-

工作组:点对点交易,无法相互信任

-

域环境:有信托机构(域),通过信托来进行认证流程

文章来源: https://1oecho.github.io/Net-04/

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh