苹果T2安全芯片被破解

星期五, 十月 9, 2020

通过结合最初为越狱的iPhone开发的两个漏洞,安全研究人员声称他们已经可以越狱采用苹果最新T2安全芯片系列的Mac和MacBook设备。

尽管漏洞利用仍然相当复杂,但在过去的几周中,Twitter和Reddit上已经提到了将这两个漏洞利用结合在一起的技术,该技术已得到当今几位顶级苹果安全和越狱专家的测试和证实。

如果利用得当,此越狱技术可使用户/攻击者对其设备进行完全控制,以修改核心操作系统的行为或用于检索敏感或加密的数据,甚至植入恶意软件。

T2芯片发布于2017年,2018年以来出售的所有Apple电脑设备都配置了该芯片。

T2是一种特殊的协处理器,它与主Intel CPU一起安装在现代Apple台式机(iMac、Mac Pro、Mac mini)和笔记本电脑(MacBook)上。它们处理音频处理和各种底层I/O功能,以帮助减轻主CPU的负担。

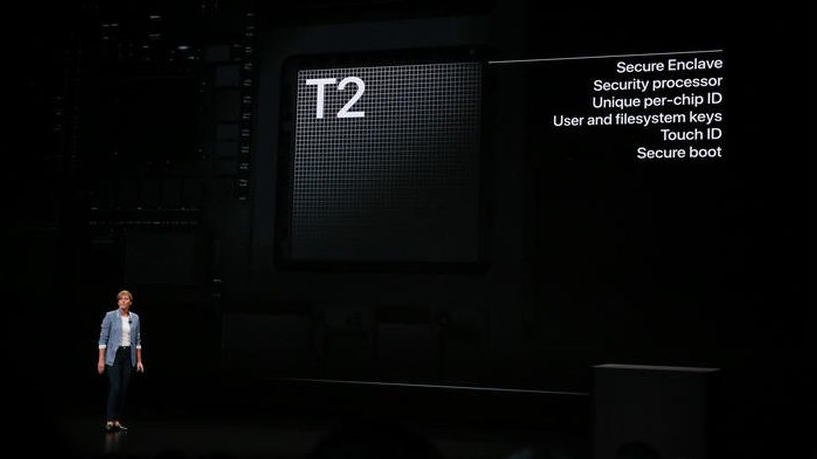

除了协处理器功能,T2还充当“安全芯片”(作为安全飞地处理器(SEP)),处理诸如加密操作、KeyChain密码、TouchID身份验证以及设备的加密存储和安全启动功能之类的敏感数据。

换句话说,T2在每台新售的Apple桌面设备中都扮演着重要角色,在这些设备中,芯片是大多数安全功能的基础。

整个夏天,安全研究人员找到了一种破解T2的方法,并找到了一种在安全芯片启动例程期间运行代码并更改其正常行为的方法。

攻击需要结合其他两个最初为越狱的iOS设备设计的漏洞Checkm8和Blackbird。由于T2芯片和iPhone及其底层硬件之间共享某些硬件和软件功能,因此可以使用此功能。

根据比利时安全公司ironPeak的帖子,越狱T2安全芯片需要通过USB-C接口连接到Mac/MacBook,并在Mac的启动过程中运行Checkra1n越狱软件的0.11.0版本 。

根据ironPeak的说法,这种方法之所以奏效,是因为“Apple在向客户提供的T2安全芯片中未打开调试界面,允许任何人无需身份验证即可进入设备固件更新(DFU)模式。”

ironPeak说:“使用这种方法,可以制作一条USB-C线缆,在启动时自动利用macOS设备。”

这使攻击者可以在T2芯片上获得root用户访问权限,并修改和控制目标设备上运行的所有内容,甚至可以恢复加密的数据。

关于这种新越狱技术非常危险。攻击者只需连接USB-C电缆,重新启动设备,然后运行Checkra1n 0.11.0的人就能入侵任何无人看管的Mac或MacBook。

对于在边境过境点进行安全检查的旅行者或使用大量Macs和MacBook笔记本电脑的企业而言,这并不是个好消息,这些企业现在都容易受到攻击,并且其商业秘密会在经典的邪恶女仆攻击中被窃取 。

但是,新的越狱方法也为新的执法调查工具打开了大门,调查工具可以使调查人员访问犯罪嫌疑人的Mac和MacBooks,以检索以前已加密的信息。

不幸的是,由于这是与硬件相关的漏洞,因此所有T2芯片均被视为不可修补。

用户只能在被攻击后采取修复措施:重新安装运行在T2芯片上的操作系统BridgeOS。

“如果您怀疑系统受到篡改,请使用Apple Configurator在T2芯片上重新安装bridgeOS。如果您是潜在受害者,请使用.eg rickmark/smcutil验证SMC有效负载的完整性,并且不要让你的设备离开视线”ironPeak说。

相关阅读

如有侵权请联系:admin#unsafe.sh